IP Telefony & ASA für KMUs

Sicherheitsaspekte bei der Integration einer Telephonanlage im LAN

Klaus Coufal

4.3.2014

Übersicht

- Einführung und Ziel

- Unterschiede Klassische Telephonie zu VoIP

- ISO-Modell, Begriffe aus der VoIP-Welt

- Auswirkungen auf die Netzwerksicherheit

- Implementierung einer VoIP-Lösung in die Firmeninfrastruktur

- Auswirkungen auf die Firewalllösung

- Anwendungsbeispiele

Einführung

- Warum diese Thematik?

- Warum in diesem Rahmen?

- Computernetze und Telephonnetze zuerst völlig unabhängig

- Das Zusammenwachsen beider Welten in den letzten Jahren immer rascher

- Dabei werden mögliche Probleme "übersehen"

- CTI ist aber zunehmend "Businesscritical"

- Ein sichere Integration ist unabdingbar und möglich

Ziel

- Vertraut werden mit wichtigen Begriffen

- Sicherheitsproblematik kennenlernen

- Gefahren kennenlernen

- Sensibilisieren der Planer und Verantwortlichen

- Überraschungen durch die Telephonintegration vermeiden

- Lösungsmöglichkeiten für eine sichere Integration

- Beispiele

Telephonie ↔ VoIP 1

- Klassische Telephonie verwendet eigene Netze (abgeschottet) mit eigenen Standards

- Die einzige Gefahr: mißbräuchliche Verwendung

- Bekannt sind in diesem Zusammenhang: Phreaking (Phone Freak) Techniken

- Das Ziel waren in erster Linie kostenlose Telephonate

- z.B.: Durch Manipulation der Tonsignale (Pfeifen)

- Die Schäden waren bei den Telekomgesellschaften

- Akustikkoppler → Gefährdungen über das Telephonnetz hinaus

Telephonie ↔ VoIP 2

- VoIP baut auf einer vorhandenen Infrastruktur auf (Internet)

- Die benutzten Standards sind nicht mehr unabhängig

- Rücksichtnahme auf andere Teilnehmer ist notwendig

- Umstellung von Leitungsvermittlung zu Paketvermittlung

- Jede VoIP-Anlage stellt damit auch eine Gefährdung für die Netzwerkinfrastruktur dar

- Viele VoIP-Anlagen erlauben damit einem Eindringling auch Zugang zum Firmennetz

- Damit ist das gesamte Netz und die darin vorhandenen Daten gefährdet

Telephonie ↔ VoIP - Auswirkungen

- Telephonie benötigt zwar nur sehr geringe Bandbreiten aber Echtzeitfähigkeit

- IP-Netze haben quasi "per Definition" keine Echtzeitfähigkeit

- Störungen durch

- "Delay"

- "Jitter"

- "Packet Loss"

- Im Internet daher mit Schwierigkeiten verbunden

- Im Firmennetz durch Priorisierungen (QoS) besser nutzbar

Telephonie ↔ VoIP - Delay

- Leitungsvermittlung:

- Verzögerungen durch Verbindungsaufbau/-abbau

- Verzögerungen im Betrieb nur durch Laufzeit bedingt

- IP-Netze:

- Verzögerung durch Verbindungsaufbau vernachläßigbar

- Verzögerung im Betrieb durch die Netzkomponenten bestimmt

- Diese Verzögerungen sind nur im eigenen Netz beeinflußbar

- Sobald WAN-Strecken überbrückt werden müssen, nicht mehr

Telephonie ↔ VoIP - Jitter

- Bei Leitungsvermittlung sind Verzögerungen im Betrieb konstant

- In IP-Netzen ist die Verzögerung im Betrieb variabel

- Manche Pakete kommen schneller zum Ziel als andere

- Das kann beim "Streamen" noch durch Buffering ausgeglichen werden (siehe IP-TV)

- Beim Telephonieren ist das Buffering aber unerwünscht (Verzögerung vergleichbar Telephonieren via Satellit)

- Durch Priorisierung nur im "eigenen" Netz minimierbar

Telephonie ↔ VoIP - Packet Loss

- Bei Leitungsvermittlung geht das Signal i.a. nicht verloren

- In IP-Netzen durch verschiedene Effekte Paketverlust

- Bei nicht echtzeitfähigen Kommunikationen werden diese nachgereicht

- Bei echtzeitfähiger Kommunikation (wie Video oder Telephonie) würden diese stören

- Zu spät kommende Pakete werden ebenfalls verworfen

- ⇒ Telephonie muß mit dem Verlust einer Teilinformation umgehen können

- Diese Verluste müssen im Vorfeld aber minimiert werden

7 Schichten-Modell

© Victor Schmidt 1880 (Fa. Victor Schmidt & Sohn)

(Später Fa. Victor Schmidt & Söhne, 1984-1999 Fa. Nestlé und seit 1.1.2000 Fa. Manner)

Begriffe aus der VoIP-Welt

- SIP - Session Initiation Protocol

- SIP-Trunk - SIP Anlagen-Anschluß (Durchwahlfähig)

- SIP-Proxy - Stellvertreterserver (Proxy) für SIP

- RTP - Real-Time Transport Protocol

- PoE - Power over Ethernet

- QSIG-IP - QSIG over IP

SIP

- Session Initiation Protocol nach RFC 3261

- Entwickelt von der IETF

- Verwendeter Port 5060 bzw. 5061 (verschlüsselt)

- Protokoll der Anwendungsschicht

- "Mitbewerber" von H.323 (von der ITU)

- Dient nur zur Aushandlung von Kommunikationsmodalitäten

- z.B. Codecs werden nicht mit SIP vereinbart (sondern mit SDP - Session Description Protocol)

SIP-Trunk

- Durchwahlfähiger SIP Anlagenanschluß

- Ein Provider (z.B. Colt, ...) stellt darüber den Anschluß und die Verbindung mit der analogen Telephonie bereit

- Der Provider "mappt" die Telephonnummer auf eine Adresse im Internet

- Damit können die klassischen Telephonanlagen mit IP (Anschluß an Telephonnetz und an das LAN) durch reine Softwarelösungen ersetzt werden (z.B.: Asterisk)

- Aastra, Auerswald und weitere haben viele Ihrer Anlagen bereits für ein solches Szenario vorbereitet und zertifiziert

- Ermöglicht das Telephonieren ohne "Telephonleitung"

SIP-Proxy

- Stellvertreterserver (Proxy) für SIP

- Stateful Proxy

- Hilft zusätzlich noch bei der NAT-Problematik

- Verwaltet zusätzlich auch den Kontext

- Stateless Proxy

- Funktioniert völlig anonym

- Leitet nur die Daten weiter

- SIP Redirect Server

- Dabei benötigen die Teilnehmer keine offizielle IP-Adresse

- Quasi-Verbindung der Teilnehmer mittels eines Servers

RTP

- Real-Time Transport Protocol nach RFC 1989 (1996) jetzt RFC 3550 (2003)

- Protokoll der Anwendungsschicht

- Transportiert Multimediadatenströme

- Verwendet UDP in der Transportschicht (verbindungslos)

- RTCP Realtime Control Protocol handelt QoS Parameter für RTP aus

- RTP überträgt nur Daten, Steuerung durch andere Protokolle

- Keinerlei Zustellungsgarantie

PoE

- Power over Ethernet nach IEEE 802.3af-2003

- Stromversorgung mittels Ethernetkabel für Geräte mit geringem Stromverbrauch

- 15,4 Watt pro Ethernetport (Spannung ca. 48 V)

- VoIP-Telephone nutzen oft PoE (nur ein Kabel)

- Achtung im Patchschrank

- 24 Ports pro Switch ergibt 370 Watt nur für PoE

- 42 HE-Schrank mit 20 Switches ⇒ 7,4kW

- Stromzufuhr > 30 A, Wärmeabfuhr!

- Nachfolgestandard PoE+ nach IEEE 802.3at-2009 (25,4 Watt pro Ethernetport)

QSIG-IP

- Signalisierung am Q-Referenzpunkt nach ECMA TC32-TG14

- Ursprünglich für ISDN entwickelt

- Standardisiert die Kommunikation von Telephonanlagen verschiedener Hersteller

- QSIG durch IP-Netze nach ECMA 336

- Dabei wird das QSIG-Protokoll durch IP-Netze getunnelt

- Meist über VPN-Verbindungen

VoIP-Protokolle im ISO-Modell

| Application | SIP | RTP | TFTP |

| Transport | TCP | UDP |

| Internet | IP (IPv4 oder IPv6) |

| Host-to-Net | Ethernet | WLAN | FDDI | ... |

|

Netzwerksicherheit - Basis

- Sicherheit und Bequemlichkeit vertragen sich nicht

Was sicher ist, ist mir Sicherheit unbequem!

Was bequem ist, ist mit Sicherheit unsicher!

|

|

- Notwendigkeit, Sicherheit und Bequemlichkeit auszubalancieren

- Ein zu viel an Sicherheitsmaßnahmen führt durch ihre Umgehung ebenfalls zu Unsicherheit

Netzwerksicherheit - Prozeß

- Sicherheit ist kein einmaliger Vorgang sondern ein ständiger Prozeß

- Sicherheit muß daher ständig weiterentwickelt werden

- Der Sicherheitsprozeß könnte folgendermaßen aussehen

- Sichern

- Beobachten und Überwachen

- Testen

- Verbessern

- Weiter bei 1.

VoIP-Spezifika 1 (Zusätzliche Gefahren)

- Netzausfall

- Routerausfall

- Switchausfall

- Kabelbruch

- VoIP-Serverausfall

- Stromausfall

- In der klassischen Telephonie sind wir gewohnt, daß der Dienst immer funktioniert

- Bei VoIP kommen zusätzliche Ausfallszenarien dazu, die ebenfalls abgesichert werden müssen

VoIP-Spezifika 2 (Auswirkungen)

- Abhören von Gesprächen

- Abhören von Räumen mit Hilfe von VoIP-Geräten

- Abhören vom Kommuikationsdaten (wer, wann, mit wem, wie lange)

- Unbefugter Zugriff auf Konfigurationseinstellungen

- Gebührenbetrug

- Vortäuschen einer Identität

- Eingeschränkte Notrufmöglichkeit (Standort nicht eindeutig)

VoIP-Spezifika 3

- Gefährdungen nur für VoIP

- SPIT - Spam over Internet Telephony

- Anrufe können leicher automatisiert werden

- Damit werden unerwünschte Anrufe mehr

- Gegenmaßnahmen schwierig (kein Whitelisting)

- Vishing - Voice Phishing (Password harvesting fishing)

- Ebenfall automatisierte Anrufe um Benutzer zur Herausgabe von Zugangsdaten zu bewegen

- Durch geringe Kosten viele Anrufe möglich

- Das Vertrauen in das Telephon ist bei vielen Benutzern sehr groß

- Der Hinweis der Banken in diesem Bereich nicht auf e-Mails zu vertrauen, sondern dem Telephon, ist nicht hilfreich

Implementierung einer VoIP-Lösung

- Einführendes Beispiel

- Mehrzonenfähige Firewall

- Mehrere Firewalls

- Lösungsmöglichkeit mit einer mehrzonenfähigen Firewall

- Lösungsmöglichkeit mit mehreren Firewalls

- Minimalster Mehraufwand für eine sichere VoIP-Integration in ein LAN

- Zusammenfassung

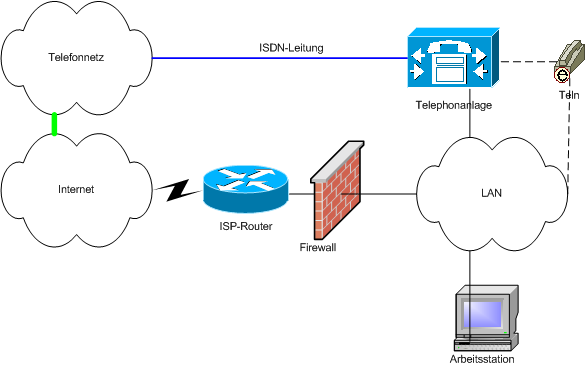

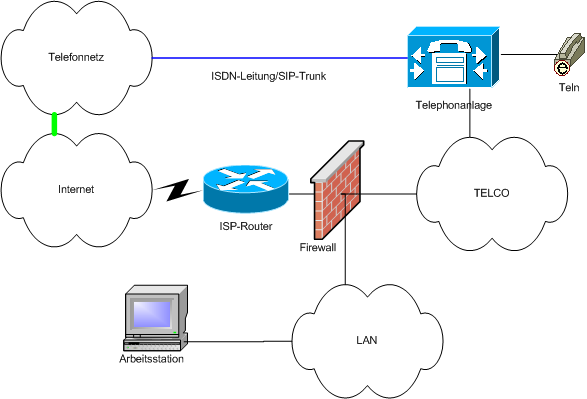

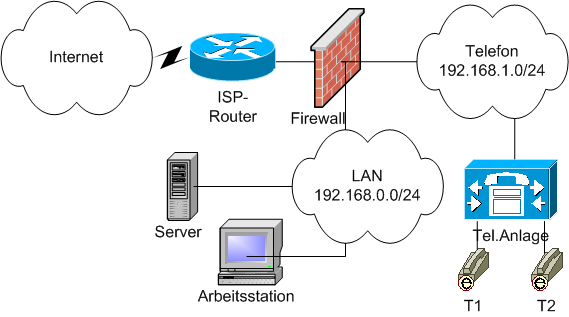

Implementierung - Einführendes Beispiel

- Szenario

- Sicherheitsrisiko LAN → Internet

- Anbindung mittels ISDN

- Anbindung mittels SIP-Trunk

- Auswirkungen für die wichtige Firmendaten

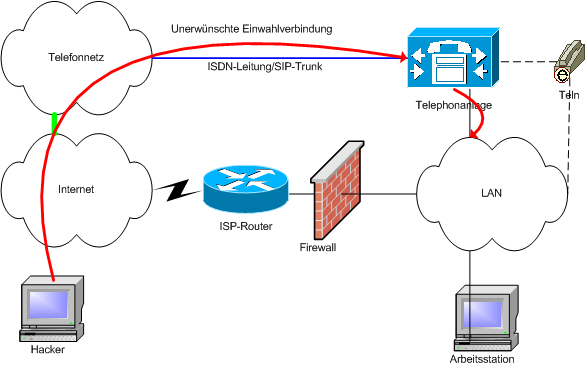

- Sicherheitsrisiko LAN ← Internet

- Auswirkungen für die wichtige Firmendaten

- Verantwortung?

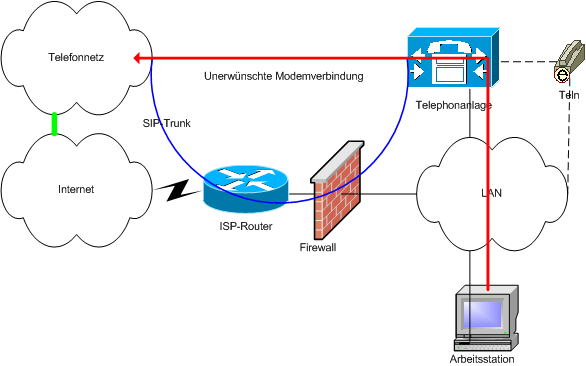

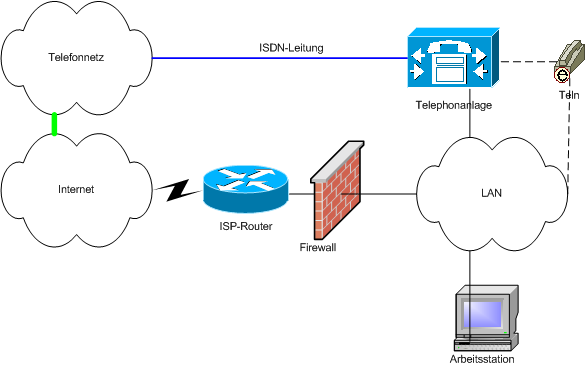

Szenario

Telephonanlage und VoIP-fähige Telephone im LAN angeschlossen.

Diese kommunizieren dort direkt mit den LAN-Clients (Computern).

Sicherheitsrisiko LAN → Internet 1

Vom LAN können Verbindungen nach außen existieren (ohne Firewall).

In kleineren Firmen i.a. kein Problem, da oft alles erlaubt ist.

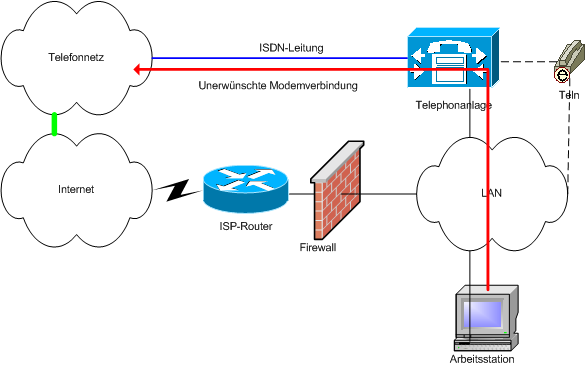

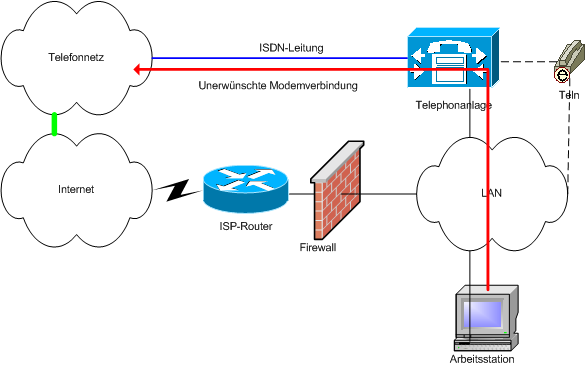

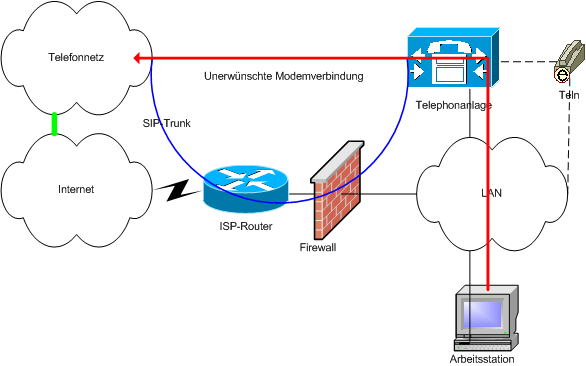

Sicherheitsrisiko LAN → Internet 2

Auch wenn die Telephonanlage keine eigene Leitung nach außen hat,

bleibt das Problem bestehen, da der SIP-Traffic nicht kontrolliert wird.

Auswirkungen 1

- Mitarbeiter können unerlaubte Verbindungen herstellen

- Mitarbeiter können Verbindungen an Sicherheitsfiltern vorbei herstellen

- Dadurch kann "Malware" in das Firmennetz eindringen

- Mitarbeiter können unerlaubt wichtige Daten aus der Firma nach außen kopieren

- Kosten durch unerlaubte Verbindungen

- Ressourcen werden blockiert

- Listung auf "Blacklists" durch unerlaubte Aktivitäten und damit Sperre auch von legalen Aktivitäten

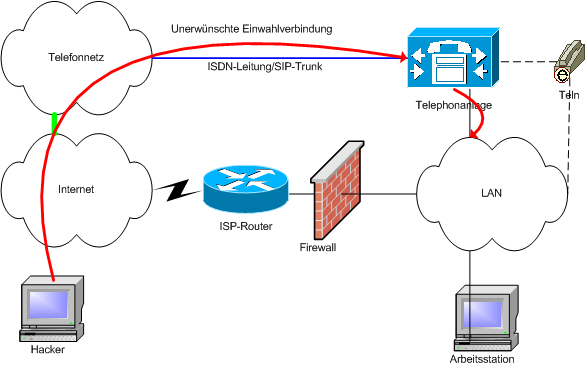

Sicherheitsrisiko LAN ← Internet

Unerwünschte Verbindungen von außen nach innen sind wesentlich

problematischer (z.B.: offene Modemports, Wartungszugänge, FAX).

Auswirkungen 2

- Eindringen von Hackern in das Firmennetz

- Unerlaubte Nutzung von Firmenresourcen (Kosten!)

- Schwierigkeiten mit Firmen, die von der eigenen Firma "angegriffen" werden

- Entwenden/Kopieren von wichtigen Firmendaten

- Fehlende Bandbreite für erwünschte Aktivitäten (durch unerwünschte Aktivitäten)

- Störung des Betriebs durch Nichtverfügbarkeit von Daten

- Plazierung von "Trojanischen Pferden" bzw. "Keylogger" durch Eindringlinge

Verantwortung?

- Im Schadensfall ist zu klären, ob nicht eine Mitverantwortung durch die Integration der Telephonie besteht

- Wurde der Kunde über das Risiko aufgeklärt?

- Wurden sichere Lösungen angeboten/vorgeschlagen?

- Wurde dem Stand der Technik gemäß installiert?

- Bei jeden Schadensfall drohen Schadenersatzforderungen

- Negative Schlagzeilen und negatives Image sind zu erwarten

- ⇒ Sichere Integration muß das Ziel sein

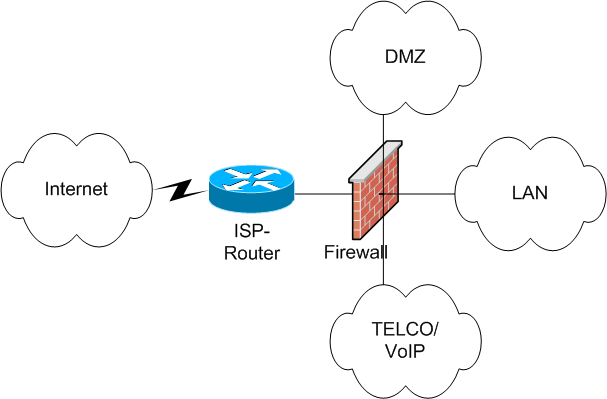

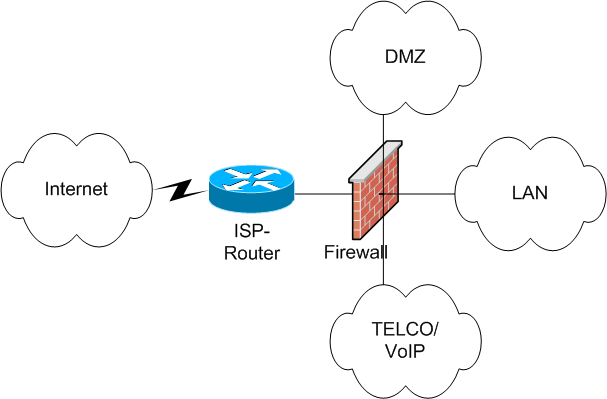

Mehrzonenfähige Firewall

- Eine Firewall, die nicht nur intern/extern unterscheiden kann

- In mittleren Firmen gibt es häufig ein 3.Zone (DMZ)

- In großen Firmen existieren häufig mehrere Zonen (u.U. ist jede Abteilung eine eigene Zone)

- Regeln in der Firewall definieren exakt, welche Daten zwischen welchen Zonen ausgetauscht werden können

- Mehrzonenfähige Firewall haben i.a. für jede Zone mindestens eine Schnittstelle

- Dadurch wird ein höherer Schutz von kritischen Komponenten erreicht

Mehrzonenfähige Firewall - Beispiel

Jeder Sicherheitsbereich bildet eine eigene Zone

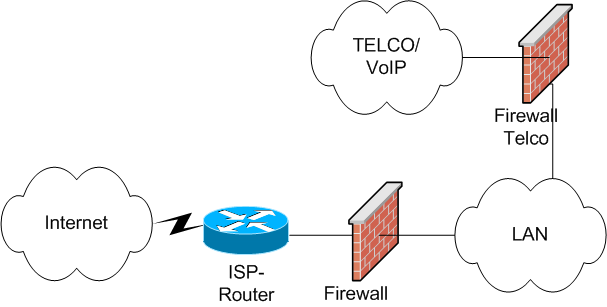

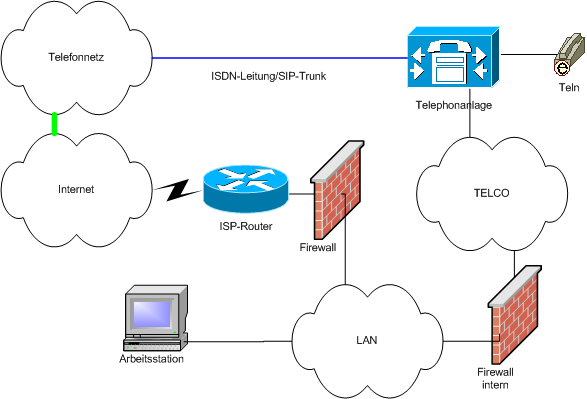

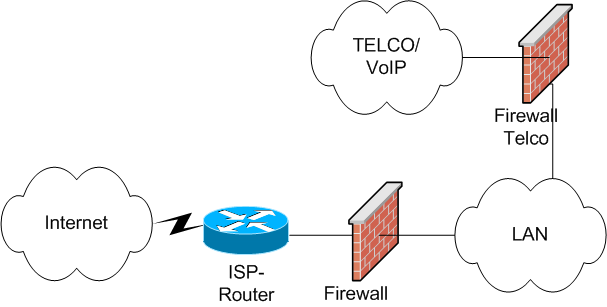

Mehrere Firewalls

- Eine Firewall, die "intern" und "extern" unterscheidet

- Für jede weitere Sicherheitszone eine weitere Firewall

- Dadurch können mehrere Zonen sicher z.B. an eine Kernzone angeschlossen werden

- Wird oft verwendet, um einzelne Abteilungen (z.B.: Entwicklung, Buchhaltung) vom Rest der Firma abzuschotten

- Bei vielen Firewalls in einer Firma wird eine(!) zentrale Verwaltung wichtig

- Weitere "innere" Firewalls können auch mit einer Mehrzonenfirewall gekoppelt werden

Mehrere Firewalls - Beispiel

Trennung zweier innerer Bereiche durch eine weitere Firewall

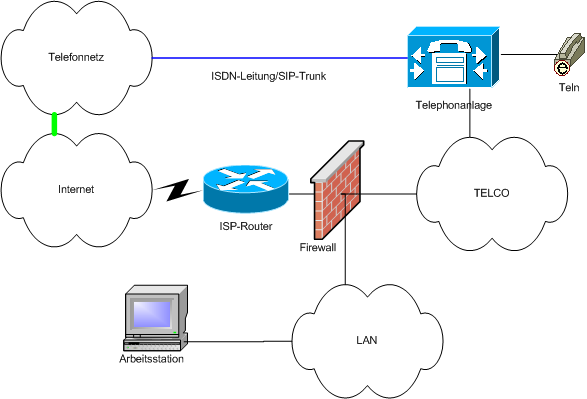

Implementierung - Lösungsmöglichkeit 1

Der Einsatz einer mehrzonenfähigen Firewall erlaubt eine eigene

Zone für die Telephonie und trotzdem CTI-Anwendungen.

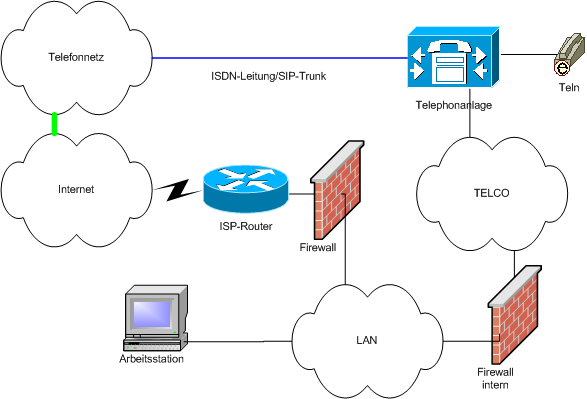

Implementierung - Lösungsmöglichkeit 2

Ohne mehrzonenfähige Firewall, kann mittels einer zusätzlichen Firewall (oder Router, ...) eine eigene Zone erreicht werden.

Implementierung - Minimalster Aufwand

- Einfacher Router (Kosten unter € 100,--)

- Ev. Zusätzlicher Switch (Kosten unter € 50,--)

- Ein zusätzliches Patchkabel (Kosten ca. € 5,--)

- Konfiguration des Routers inkl. ACLs (Kosten ca. 1 Stunde)

- Ev. Umkonfiguration der bestehenden Firewall (max. 1 Stunde)

- Ev. Umkonfiguration der installierten Telephonanlage (max. 1 Stunde)

- Ev. Umkonfiguration der installierten Telephone (s.o.)

Implementierung - Vorteile

- "Hintereingang" vermeidbar

- Keine Umgehung der Firewall vom LAN aus

- Keine Probleme mit Geräten von Drittherstellern (FAX, Drucker, ...)

- Genaue Definition, was zwischen Computern und Telephonen erlaubt ist

- Einfachere Fehlereingrenzung durch Zonenmodell

- Klare Verantwortungstrennung zwischen EDV und Telekommunikation

- Alle Vorteile der CTI "ohne" Sicherheitsrisiko

Implementierung - Nachteile

- Geringer Mehraufwand bei der Installation

- ev. zusätzliches Gerät im LAN mit allen damit verbundenen Nachteilen (Ausfall, Fehlkonfiguration, ...)

Implementierung - Zusammenfassung 1

- VoIP-Installation nie(!) direkt in das LAN

- Immer eine eigene Sicherheitszone vorsehen

- Wann immer möglich Mehrzonenfähige Firewall

- Klare Festlegung der Daten zwischen den Zonen

- z.B.:

- permit tcp any host telesrv eq https

- permit tcp any host telesrv eq 8894

- deny ip any any

- Dadurch auch klare Festlegung der Verantwortung für Sicherheitslücken und Einschränkung der Auswirkungen

Implementierung - Zusammenfassung 2

- Verwenden Sie wo und wann immer möglich die sicheren Varianten der VoIP-Protokolle

- SIPS (SIP über TLS, Port 5061) statt SIP

- SRTP (RTP mit AES, RFC 3711) statt RTP

- Neben der Sicherheit die grundlegenden Übertragungswerte nicht außer acht lassen

- QoS Anforderungen für VoIP

- Der Paketverlust (packet loss) muß geringer als 1% sein

- Die Verzögerung (latency) in eine Richtung muß geringer als 150 bis 200 ms sein

- Die Laufzeitschwankungen (jitter) dürfen 30 ms nicht übersteigen

- Die garantierte Bandbreite muß - je nach Codec - 21 bis 106 kbit/s betragen

Auswirkungen auf die Firewalllösung

- Detaillierte Planung der Firewalllösung bei der VoIP-Integration!

- Alle Verantwortlichen einbeziehen (oft mehrere Bereiche betroffen)

- Durchsatzkapazitäts- und Bandbreitenüberlegungen

- QoS - Quality of Service

- Anzahl der unterstützten Zonen

- SIP-Proxy

- Testen der Einstellungen

Auswirkungen - Bandbreite

- VoIP-Integration hat keine Auswirkungen auf die Durchsatzkapaztät (Telephonverbindungen benötigen relativ geringe Bandbreite)

- Beispiel kleine Firma (<10 Mitarbeiter)

- Internetanbindung 2 Mbit/s

- Ersatz von zwei ISDN-Anschlüssen

- 2*2 B-Kanäle ⇒ 4*64KBit/s = 256KBit/s ≈ 12,5% der Internetbandbreite

- Beispiel mittlere Firma (∼50 Mitarbeiter)

- Internetanbindung 16 Mbit/s

- Ersatz von acht ISDN-Anschlüssen

- 8*2 B-Kanäle ⇒ 16*64KBit/s = 1MBit/s ≈ 6,25% der Internetbandbreite

Auswirkungen - QoS

- Wenn ein SIP-Trunk über die Firewall geführt wird und dieser auf Seite des Providers priorisiert wird, sollte diese Priorisierung in die entsprechende Zone weitergeführt werden

- Wenn ein SIP-Trunk über die Firewall geführt wird und dieser auf Seite des Providers nicht priorisiert wird, ist eine Priorisierung durch die Firewall nicht notwendig, da die Bandbreiten im LAN i.a. höher sind als im WAN

- Wenn die Telephonanlage über eigene Leitungen verfügt, ist eine Priorisierung durch Firewall i.a. nicht notwendig (Bandbreitenüberlegungen)

Auswirkungen - Zonenzahl

- Für die VoIP-Integration benötigen wir eine eigene Zone

- Regeln zwischen der VoIP-Zone und der Internetzone (WAN) nur für den SIP-Trunk (i.a. nur Port 5060/5061)

- Regeln zwischen der VoIP-Zone und der Intranetzone (LAN) nur für CTI und eventuelle FAX-Nutzung (i.a. CTI-Server↔Verzeichnisdienst und Stationen↔CTI-Server)

- Regeln zwischen der VoIP-Zone und weiteren Zonen (z.B.: DMZ) i.a. nicht notwendig

- Bei Verbindungen zwischen mehreren Anlagen an mehreren Standorten zusätzlich noch die QSIG-IP-Pakete

Auswirkungen - SIP-Proxy

- Für den Fall eines SIP-Trunks können die Einstellungen zum SIP-Proxy (SIP-ALG) in der Firewall wichtig werden

- Ob der SIP-Proxy auf der Firewall aktiviert wird oder nicht, muß im Einzelfall geklärt werden

- Bei unseren Test mit einem Provider für SIP-Trunks (Colt) war das nicht in allen Fällen gleich

- Wenn der SIP-Proxy notwendig ist, dann auf die Einstellungen achten

- Viele SIP-Proxies können nur eine interne IP-Adresse

- Bei mehreren IPs für die Anlage, muß die "richtige" eingestellt werden (wo terminiert der SIP-Trunk)

Auswirkungen - Tests

- Die Reihenfolge der Tests ist sehr wichtig, da sonst Fehler in den Einstellungen nicht gefunden werden

- Zuerst Anruf von extern nach intern

- Danach Tests über QSIP-IP

- Als letztes Tests von intern nach extern

- Bei jedem Test ist darauf zu achten, ob neben der Signalisierung auch die Sprachübertragung in beide Richtungen korrekt funktioniert

- Ursache: bei Firewalls mit "Inspection Engines" wird der Retourpfad für eine Zeitspanne geöffnet

Anwendungsbeispiele

- Konfigurationsbeispiele sind für eine Cisco ASA 5505

- Die jeweiligen Konfiguration sind nur Auszüge aus der Gesamtkonfiguration

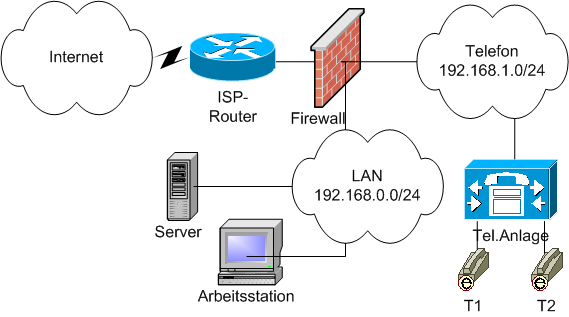

- Kleine Firma ohne CTI

- Mittlere Firma mit CTI

- SIP-Proxytestkonfiguration

Anwendungsbeispiel ohne CTI

Telephonie und LAN bilden eigene Zonen

Der SIP-Trunk terminiert in der Telephonanlage

LAN und Telephonie sind völlig(!) getrennt

Anwendungsbeispiel ohne CTI WAN

- interface Vlan2

- nameif extern

- security-level 0

- ip address 62.99.139.74 255.255.255.248

- interface Ethernet0/0

- access-list extern

- permit icmp any any echo-reply

- permit tcp any host 62.99.139.76 eq ssh

- permit tcp any host 62.99.139.76 eq 993

- permit tcp any host 62.99.139.76 eq 1194

Anwendungsbeispiel ohne CTI LAN

- interface Vlan1

- nameif intern

- security-level 100

- ip address 192.168.0.1 255.255.255.0

- interface Ethernet0/1

- access-list intern

- permit icmp any any

- permit tcp any any

- permit udp any any eq domain

- permit udp any any eq ntp

Anwendungsbeispiel ohne CTI Tel

- interface Vlan3

- no forward interface Vlan1

- nameif tel

- security-level 50

- ip address 192.168.1.1 255.255.255.0

- interface Ethernet0/7

- access-list extern

- permit ip 212.23.224.0 255.255.224.0 host 62.99.139.78

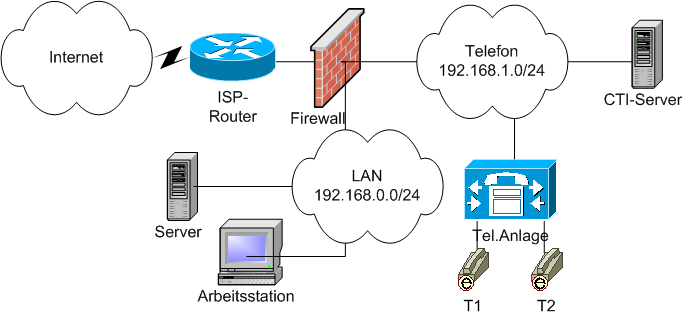

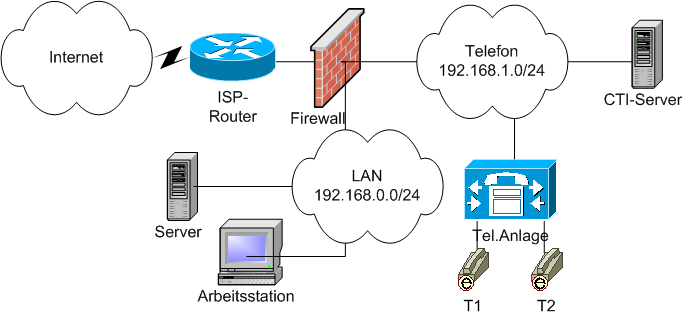

Anwendungsbeispiel mit CTI

Telephonie und LAN bilden eigene Zonen

Der SIP-Trunk terminiert in der Telephonanlage

Zwischen LAN und Telephonie ist CTI erlaubt

Anwendungsbeispiel mit CTI WAN

- interface Vlan2

- nameif extern

- security-level 0

- ip address 62.99.139.74 255.255.255.248

- interface Ethernet0/0

- access-list extern

- permit icmp any any echo-reply

- permit tcp any host 62.99.139.76 eq ssh

- permit tcp any host 62.99.139.76 eq 993

- permit tcp any host 62.99.139.76 eq 1194

Anwendungsbeispiel mit CTI LAN

- interface Vlan1

- nameif intern

- security-level 100

- ip address 192.168.0.1 255.255.255.0

- interface Ethernet0/1

- access-list intern

- access-list intern2tel

- permit tcp 192.168.0.0 255.255.255.0 192.168.1.0 255.255.255.0 eq https

- permit tcp 192.168.0.0 255.255.255.0 192.168.1.0 255.255.255.0 eq 8894

Anwendungsbeispiel mit CTI Tel

- interface Vlan3

- nameif tel

- security-level 50

- ip address 192.168.1.1 255.255.255.0

- interface Ethernet0/7

- access-list extern

- permit ip 212.23.224.0 255.255.224.0 host 62.99.139.78

- access-list tel2intern

- permit tcp host 192.168.1.10 host 192.168.0.10 eq 636

- permit tcp host 192.168.1.10 192.168.0.0 255.255.255.0 eq 8895

SIP-Proxy-Testkonfiguration

Telephonie und LAN bilden eigene Zonen (LAN nicht im Bild)

Der SIP-Trunk terminiert in der Telephonanlage

SIP-Proxy-Testkonfiguration Geräte

- Tests gemeinsam mit der Fa. Sabadello technologies

- Cisco ASA5505 als Firewall

- Aastra X320 als eine Telephonanlage

- Aastra OpenPhone73 als Systemtelephon

- Auerswald Compact 5020 als weitere Telephonanlage

- Auerswald Comfortel 2500 als Systemtelephon

- Mobiltelephone als externe Telephone

SIP-Proxy-Testkonfiguration WAN

- interface Vlan2

- nameif extern

- security-level 0

- ip address 62.99.139.74 255.255.255.248

- interface Ethernet0/0

- access-list extern

- permit udp 217.110.34.72 255.255.255.248 host 62.99.139.78 eq 10670

SIP-Proxy-Testkonfiguration Telco

- interface Vlan4

- nameif telco

- security-level 50

- ip address 10.229.110.1 255.255.255.0

- interface Ethernet0/7

- static

- static (telco,extern) 62.99.139.78 10.229.110.234 netmask 255.255.255.255

- policy-map global_policy

class inspection_default

Quellen

Fragen

?

Danke für Ihre Aufmerksamkeit