Netzwerke und verteilte Systeme

Folien für das 5. und 6. Semester Aufbaulehrgang

Klaus Coufal

2022/23

Übersicht

- Kompetenzbereiche

- Netzwerkmanagement und -sicherheit

- Betriebssystemnahe Programmierung

- Architektur und Entwicklung verteilter Systeme

Übersicht: Details 1

- Netzwerkmanagement und -sicherheit

- Betrieb

- Fehlersuche

- Verfügbarkeit

- Sicherheitsrisiken und Komponenten von Sicherheitslösungen

- Security Policy und Sicherheitsverwaltung

- Lastverteilung und Performancetuning

- Verwaltungssysteme

Übersicht: Details 2

- Betriebssystemnahe Programmierung

- System Calls

- Shell Programmierung

- Architektur und Entwicklung verteilter Systeme

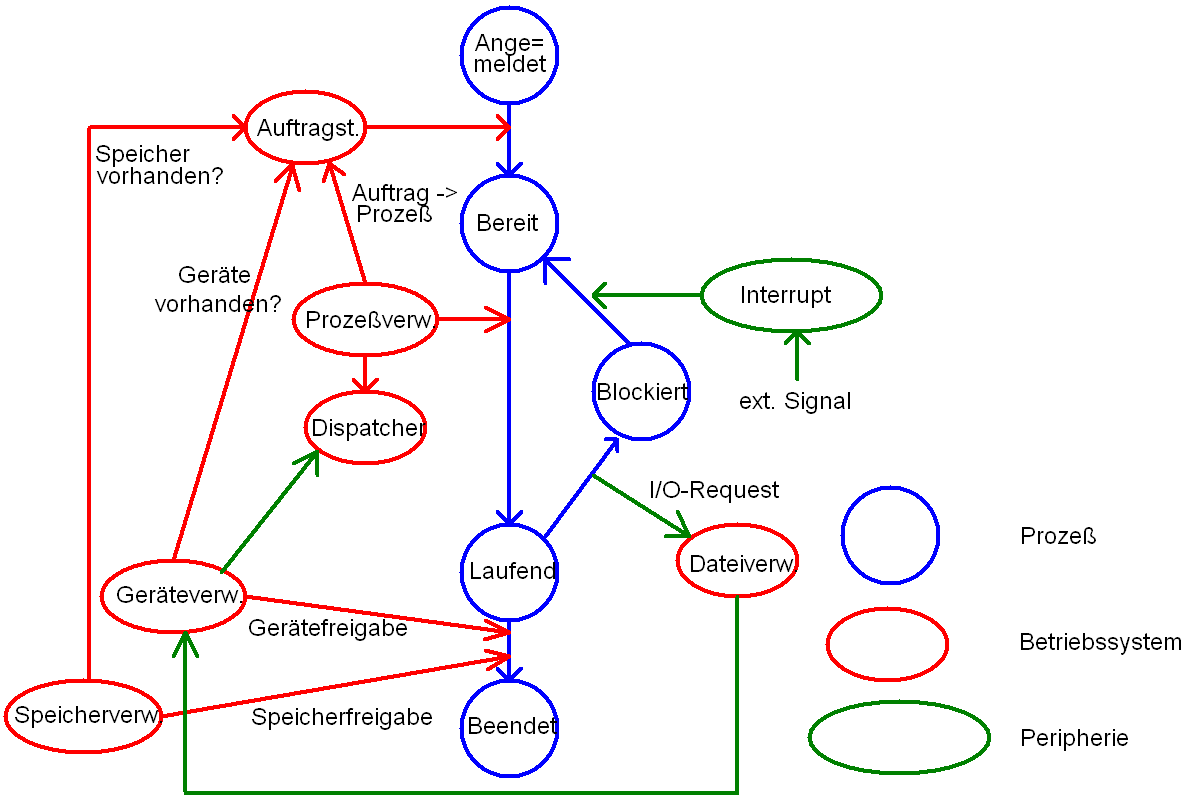

- Synchronisation und Interprozesskommunikation

- Webapplikationen

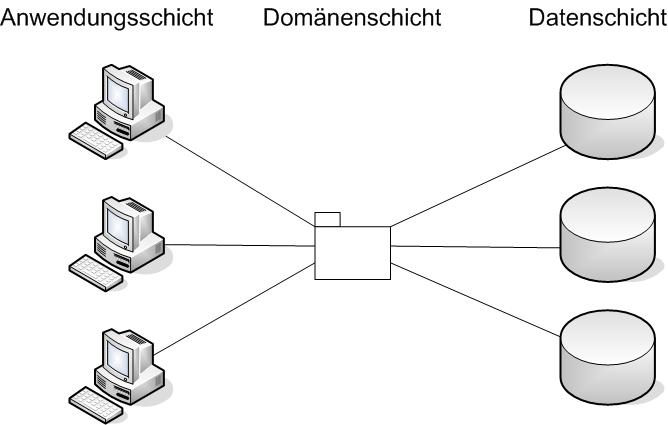

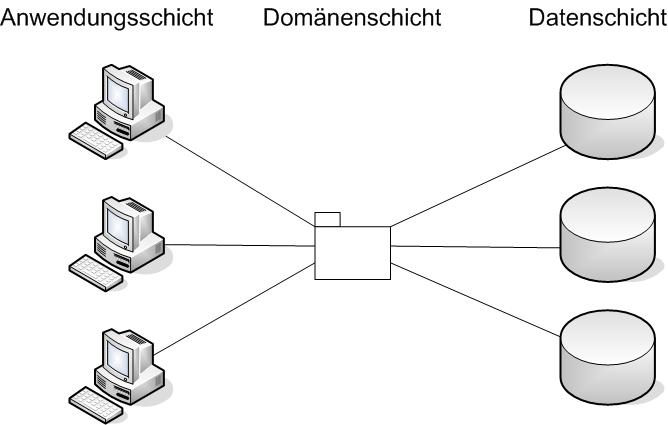

- Client-Server und Multi Tier Systeme

- Serviceorientierte Architektur (SOA)

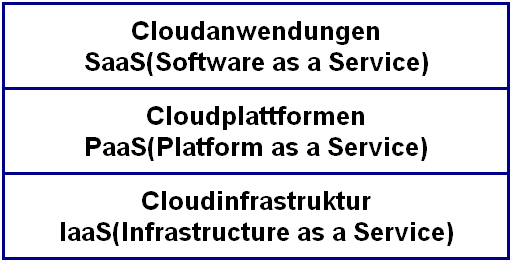

- Cloud Computing

- Enterprise Application Architecture und Middleware

Sicherheit: Einführung

- Ausgangspunkt für Sicherheit

- Sicherheit ist ein Prozess

- Zutrittsschutz und Zugriffsschutz

- Gefährdungen

- Sicherheitsdienste und -mechanismen

- Verschlüsselung

- Schlüsselverteilung

- Zertifikate

Sicherheit: Einführung - Basis

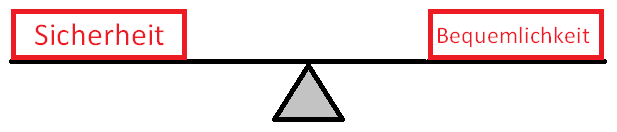

- Sicherheit und Bequemlichkeit vertragen sich nicht

Was sicher ist, ist mit Sicherheit unbequem!

Was bequem ist, ist mit Sicherheit unsicher!

|

|

- Notwendigkeit, Sicherheit und Bequemlichkeit auszubalancieren

- Ein zu viel an Sicherheitsmaßnahmen führt durch ihre Umgehung ebenfalls zu Unsicherheit

Sicherheit: Einführung - Prozess

- Sicherheit ist kein einmaliger Vorgang sondern ein ständiger Prozess

- Sicherheit muß daher ständig weiterentwickelt werden

- Der Sicherheitsprozess könnte folgendermaßen aussehen

- Sichern

- Beobachten und Überwachen

- Testen

- Verbessern

- Weiter bei 1.

Sicherheit: Einführung - Zutrittsschutz

- Verhinderung des physikalischen Zuganges (z.B.: Mauer mit versperrter Tür), damit unbefugte Personen nicht an Systeme herankommen

- Probleme: Zentralschlüssel, Reinigungspersonal und Notfall

- Softwarebasierender Zutrittsschutz (z.B.: Accountname/Passwort bzw. PIN)

- Biometrische Verfahren (z.B.: Fingerabdruck)

- Schlüssel (z.B.: Chipkarte)

Sicherheit: Einführung - Zugriffsschutz

- Im Bereich der Betriebssysteme (WS-OS, Server-OS, NOS) üblicherweise nur auf Verzeichnis bzw. Dateiebene möglich

- In Datenbankanwendungen auf Satzebene verwirklichbar

- In sonstigen Anwendungen ebenfalls detaillierter realisierbar

- ACL - Access Control List

Sicherheit: Einführung - Gefährdungen

- Art der Gefährdung

- Passive Angriffe

- Aktive Angriffe

- Zufällige Verfälschungen

- Ausgangspunkt der Gefährdung

- Intern (ca. 80%)

- Extern (ca. 20%)

- Motivation der Gefährdung

- Geplanter (strukturierter) Angriff

- Ungeplanter (unstrukturierter) Angriff

Sicherheit: Einführung - Passive Angriffe

- Abhören der Teilnehmeridentitäten

- Abhören der Daten

- Verkehrflußanalyse

- Größenordnungen, Zeitpunkte, Häufigkeit und Richtung des Datentransfers

Sicherheit: Einführung - Aktive Angriffe

- Wiederholung oder Verzögerung einer Information

- Einfügen oder Löschen bestimmter Daten

- Boykott des Informationssystems ((D)DOS)

- Modifikation der Daten

- Vortäuschung einer falschen Identität

- Leugnen einer Kommunikationsbeziehung

Sicherheit: Einführung - Zufällige Verfälschungsmöglichkeiten

- Fehlrouting von Information

- Durch "Vermittlungsfehler" in Knotenrechner

- Fehlbedienung

- Löschen noch nicht versandter Informationen

- Ausdrucken sensibler Daten

- Kopieren in die "falsche" Richtung

Sicherheit: Einführung - Maßnahmen gegen Gefährdungen

- Aus den potentiellen Gefährdungen können nun die notwendigen Sicherheitsdienste abgeleitet werden

- Diese Dienste werden durch Sicherheitsmechanismen umgesetzt

- Ein Sicherheitsdienst ist eine Dienstleistung, um einer Gefährdung zu begegnen

- Ein Sicherheitsmechanismus ist eine Funktion, die eine oder mehrere Aufgaben eines Sicherheitsdienst konkret umsetzt

Sicherheit: Einführung - Sicherheitsdienste

- Vertraulichkeit der Daten (Vertraulichkeit)

- Verhinderung einer Verkehrflußanalyse

- Datenunversehrtheit (Integrität)

- Authentizitätsprüfung der Kommunikationspartner (Authentizität)

- Zugangskontrolle

- Sender- und Empfängernachweis

- Verfügbarkeit der Daten (Verfügbarkeit)

Sicherheit: Einführung - Sicherheitsmechanismen 1

- Verschlüsselung

- Digitale Unterschrift

- Hashfunktion

- Authentizitätsprüfung

- Zugangskontrolle

- Sicherstellung der Datenunversehrtheit

- Verhinderung der Verkehrsflußanalyse

Sicherheit: Einführung - Sicherheitsmechanismen 2

- Routingkontrolle

- Notariatsfunktion

- Vertrauenswürdige Implementation

- Abstrahlsichere Endgeräte und Vermittlungseinrichtungen

- Überwachung und Alarmierung (Alert)

- Logbuch

Verschlüsselung

- Motivation

- Symmetrische Verschlüsselung

- Asymmetrische Verschlüsselung

- Rechenleistung

- Primzahlenzerlegung

- Quantenkryptographie

- Schlüsselverwaltung und -verteilung

- Anwendung zur Authentizitätsprüfung

Verschlüsselung: Motivation

- Die meisten von uns haben schon einmal einen Text verschlüsselt, um ihn vor anderen geheim zu halten

- Wer z.B. einen Passwortmanager verwendet, möchte seine Passwörter von anderen geheim halten

- Bei der Eingabe eines Passwortes oder eines PINs am Bankomaten sind Zuseher unerwünscht

Verschlüsselung: Symmetrisch

- Der Schlüssel für die Verschlüsselung und Entschlüsselung ist gleich und muß daher beiden Kommunikationspartnern bekannt sein.

- Schlüsseltausch problematisch

- Bleibt lange Zeit konstant und ist daher leichter herauszufinden

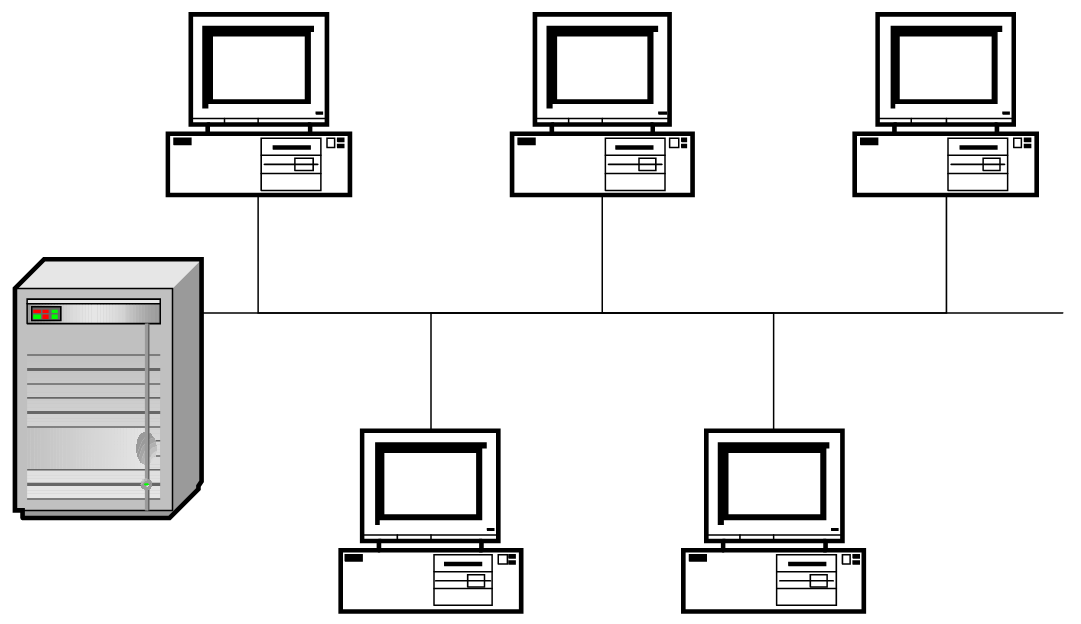

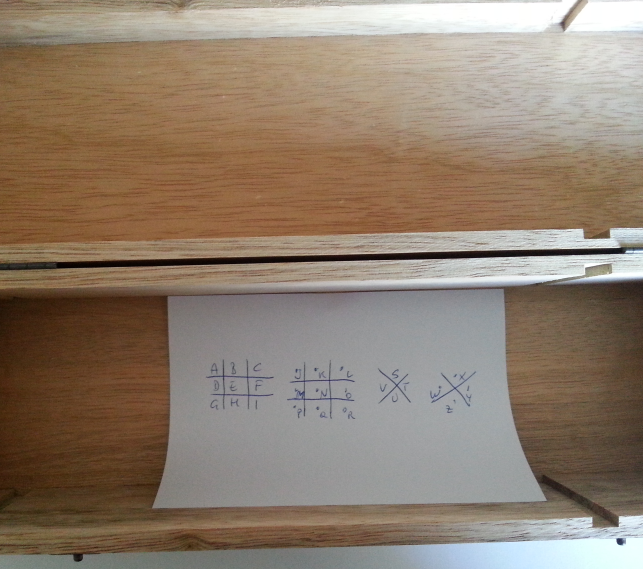

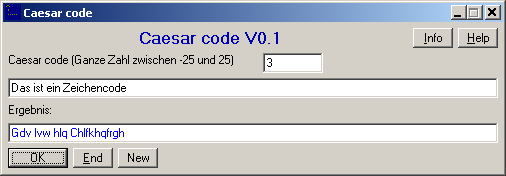

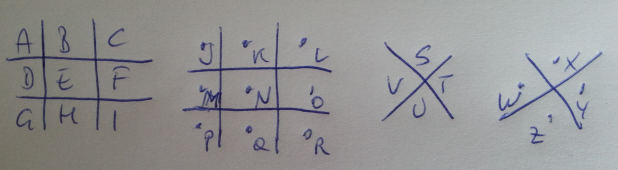

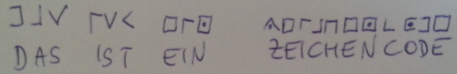

Verschlüsselung: Symmetrisch - Einfachverschlüsselung

- Substitutionsverfahren

- Caesarcode

- Zeichencodes

- ...

- Transpositionsverfahren

- Permutation

- Zick Zack

- ...

- Kombinationen daraus

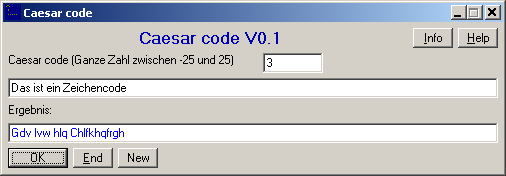

Verschlüsselung: Symmetrisch - Beispiel Caesarcode

Verschlüsselung: Symmetrisch - Beispiel Transposition

| Eingabe: "Das ist ein Zeichencode==" |

| D |

a |

s |

|

i |

| s |

t |

|

e |

i |

| n |

|

Z |

e |

i |

| c |

h |

e |

n |

c |

| o |

d |

e |

= |

= |

|

| D |

s |

n |

c |

o |

| a |

t |

|

h |

d |

| s |

|

Z |

e |

e |

| |

e |

e |

n |

= |

| i |

i |

i |

c |

= |

|

| Ausgabe: "Dsncoat hds Zee een=iiic=" |

Verschlüsselung: Symmetrisch - Secret Key Verfahren

- Polyalphabetische Substitution

- Produktverschlüsselung

- Blockverschlüsselungen

- ECB (Electronic Code Book)

- CBC (Cipher Block Chaining)

- CFB (Cipher Feed Back)

- OFB (Output Feed Back)

- Bitstromverschlüsselungen

Verschlüsselung: Symmetrisch - Beispiel

- AES (Advanced Encryption Standard)

- Schlüssellänge: 128, 192 oder 256 Bit

- Blockverschlüsselung

- DES (Data Encryption Standard)

- Amerikanischer Standard, in Polen entwickelt, Chips unterliegen dem Exportembargo

- Schlüssellänge: 56 Bit

- Blockverschlüsselung

- Gilt als nicht mehr sicher

- 3DES (Triple-DES)

- Der DES-Algorithmus wird mit 2 unterschiedlichen Schlüsseln dreimal hintereinander angewendet

- Schlüssellänge: 112 Bit

- Blockverschlüsselung

Verschlüsselung: Asymmetrisch

- Bei der asymmetrischen Verschlüsselung sind die Schlüssel für die Verschlüsselung bzw. Entschlüsselung verschieden

- Kein Schlüsseltausch notwendig

- Einer der beiden Schlüssel wird öffentlich verfügbar (public) gemacht

- Der zweite Schlüssel wird geheim (private) gehalten

Verschlüsselung: Asymmetrisch - Verfahren

- DH (Whitfield Diffie, Martin Hellman) Verfahren (auch DHM Diffie-Hellman-Merkle-Verfahren, Ralph Merkle)

- RSA (Ronald Linn Rivest, Adi Shamir, Leonard Max Adleman, 1978) Verfahren

- Für verschlüsselte Kommunikation wird mit dem "Public Key" verschlüsselt und dem "Private Key" entschlüsselt

- Für die digitale Unterschrift wird mit dem "Private Key" verschlüsselt und dem "Public Key" entschlüsselt

Verschlüsselung: Asymmetrisch - DH-Verfahren

- Ermöglicht die Vereinbarung eines Secret Keys über eine nicht sichere Leitung, da aus dem Belauschen der Kommunikation nicht auf den geheimen Schlüssel geschlossen werden kann

- Dazu werden eine große Primzahl p und eine natürliche Zahl g<p über die öffentliche Leitung vereinbart

- Jeder der beiden Teilnehmer erzeugt eine geheime Zufallszahl (ebenfalls natürliche Zahlen) a bzw. b < (p-1)

- Beide Teilnehmer berechnen A=ga mod p bzw. B=gb mod p und schicken diese an den jeweils anderen Teilnehmer

- Der gemeinsame geheime Schlüssel K wird dann jeweils aus Ba mod p bzw. Ab mod p berechnet

- Mittels K kann nun eine symmetrische Verschlüsselung durchgeführt werden

Verschlüsselung: Asymmetrisch - RSA-Verfahren

- Schlüsseltext=Klartexte(mod n)

- Klartext=Schlüsseltextd(mod n)

- Das Paar (e,n) ist dabei der Public Key

- Das Paar (d,n) ist dabei der Secret Key

- n ist das Produkt zweier sehr großer Primzahlen (100-stellig und mehr)

Verschlüsselung: Asymmetrisch - Zahlenbeispiel 1

- Man sucht zwei Primzahlen (p,q) und eine dritte Zahl e

- z.B.: p=11, q=19 und e=17

- Man bildet das Produkt n von p und q und sucht zu e das passende d (Euklidsches Verfahren)

- Bei unserem Beispiel: n=209 und d=53

- Der Klartext 5 ergibt den Schlüsseltext 517(mod 209)=80

- Der Schlüsseltext 80 ergibt den Klartext 8053(mod 209)=5

- Kann durch Faktorisieren von n gebrochen werden (i.a. zeitaufwendig)

Verschlüsselung: Asymmetrisch - Zahlenbeispiel 2

- Zum Finden von e und d:

- Berechne y=(p-1)(q-1)

- Wähle 1<e<y mit q und y relativ prim (kein gemeinsamer Teiler)

- Berechne d so, daß d*e=1(mod y)

- d=(x(p-1)(q-1)+1)/e x so, daß d ganzzahlig wird)

Verschlüsselung: Asymmetrisch - PGP

- PGP - Pretty Good Privacy

- PGP ist eine Anwendung des RSA-Verfahren, daß diese Methode in das e-Mail-System (den Client) einbindet bzw. beliebige Texte über die Zwischenablage behandeln kann

- lokale Schlüsselverwaltung integriert

- Verschlüsselung und Signatur möglich

- In letzter Zeit in Verruf gekommen, da die Anwendung zu kompliziert ist und nicht automatisch im Hintergrund abläuft

Verschlüsselung: Asymmetrisch - Primzahlenzerlegung

- Der Schutz der meisten bestehenden Verfahren beruht darauf, daß die Primzahlenzerlegung (Faktorisierung) von großen Zahlen sehr zeitaufwendig ist

- Das ist aber weder bewiesen noch widerlegt!

Verschlüsselung: Rechenleistung

- Verschlüsselung benötigt zusätzliche Ressourcen (vor allem Rechenleistung)

- Insbesondere die asymmetrische Verschlüsselung fordert leistungsschwache Geräte

- Abhilfe schafft hier die hybride Verschlüsselung: Vereinbarung symmetrischer Schlüssel (Sessionkeys) mit asymmetrischen Methoden

- Mit steigender Rechenleistung (Taktrate, Parallelisierung) wird das Brechen der Verschlüsselung in kürzerer Zeit möglich

- Mit steigendem Hauptspeicher ebenfalls, da vorberechnete Tabellen zum Einsatz kommen können

Verschlüsselung: Quantenkryptographie

- Quantencomputer ermöglichen eine einfache Faktorisierung auch großer Primzahlen

- Quantenkryptographie gilt derzeit als unknackbar, da jeder Versuch die Daten abzufangen diese zerstört

Verschlüsselung: Schlüsselverwaltung und -verteilung

- Allgemeines

- Begriffe

- Schlüsselerzeugung

- Interne Schlüsselverteilung

- Externe Schlüsselverteilung

- Schlüsselinstallation

- Schlüsselverteilzentralen

Verschlüsselung: Verwaltung - Allgemeines

- Wie kann sichergestellt werden, daß ein bestimmter Schlüssel zu einer bestimmten Person gehört?

- Persönliche Übergabe weltweit?

- Übertragung über e-Mail, Telefon, ...?

Verschlüsselung: Verwaltung - Begriffe

- PKI - Public Key Infrastructure

- CA - Certificate Authority (Zertifizierungsstelle)

- RA - Registration Authority (Registrierungsstelle)

- CRL - Certificate Revocation List (Zertifikatssperrliste)

- DS - Directory Service (Verzeichnisdienst)

- Subscriber (Zertifikatsinhaber)

- Participant (Zertifikatsnutzer)

Verschlüsselung: Verwaltung - Schlüsselerzeugung

- Deterministisch

- Pseudozufallszahlen

- Rekonstruierbar

- Nicht deterministisch

- "Echte" Zufallszahlen

- "Nicht" rekonstruierbar

- Erzeugung der Schlüssel

- durch die Teilnehmer selbst

- durch die SVZ (Transport der Schlüssel?; Vertrauenswürdigkeit?)

- durch Dritte (Signaturstellen, ... ,Transport der Schlüssel?; Vertrauenswürdigkeit?)

Verschlüsselung: Verwaltung - Interne Schlüsselverteilung

- Erfolgt im Netz

- Abhörgefährdet

- Gefahr der Fälschung des Schlüssels

- Fälschung der Identität

Verschlüsselung: Verwaltung - Externe Schlüsselverteilung

- Erfolgt durch systemfremde Übertragung (z.B.: Boten)

- Weniger abhörgefährdet

- Geringere Fälschungsgefahr des Schlüssels

- Fälschung der Identität aufwendiger

Verschlüsselung: Verwaltung - Schlüsselinstallation

- Laden der Schlüssel

- Speichern der Schlüssel

- Erschwerung des Zugangs

- Für Richtigkeitsprüfung soll die Kenntnis des Schlüssels nicht notwendig sein

Verschlüsselung: Verwaltung - Schlüsselverteilung Secret Keys

- Da die Zahl der Schlüssel mit steigender Zahl der Teilnehmer schnell sehr groß wird (n*(n-1)/2), verwendet man Schlüsselverteilzentralen (SVZ)

- Damit sind nur mehr sogenannte Masterkeys zur Kommunikation mit der Schlüsselverteilzentrale notwendig

Verschlüsselung: Verwaltung - Master Keys

- Masterkeys werden für den Austausch der "Session"-Keys benutzt

- Allerdings verlagert sich das Problem der Schlüsselverteilung auf die Masterkeys (Seltener im Einsatz)

- Sessionkeys können oft gewechselt werden

- Keinerlei Kenntnis von Schlüsseln anderer Kommunikationsteilnehmer notwendig

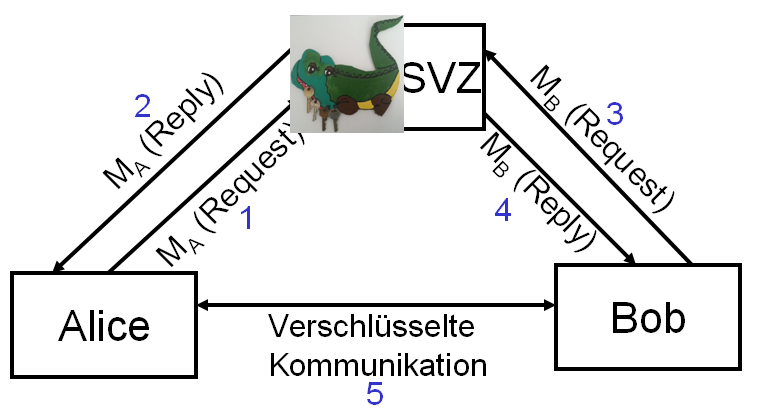

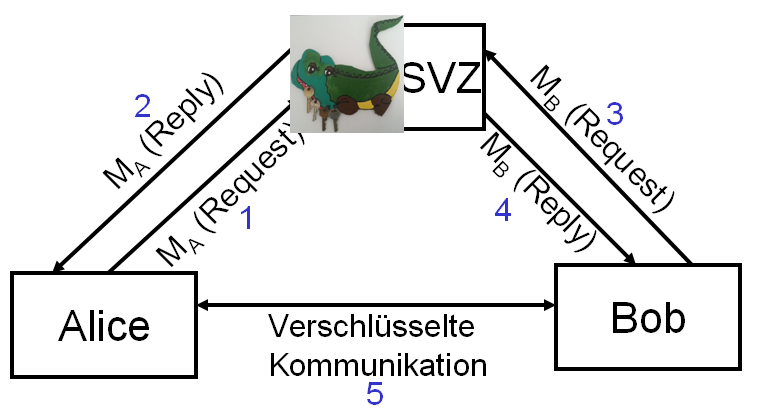

Verschlüsselung: Verwaltung - SVZ sym. und zweiseitig 1

- Schlüsselverteilzentrale (SVZ) reduziert den Aufwand für die Verwaltung der Schlüssel bei den einzelnen Teilnehmern

- Alice möchte mit Bob kommunizieren

- MA und MB sind die Masterkeys von Alice bzw. Bob

- Alice fordert von der SVZ einen Sessionkey an

- SVZ schickt den Sessionkey an Alice

- Bob fordert ebenfalls von der SVZ diesen Sessionkey an

- SVZ schickt den Sessionkey an Bob

- Alice und Bob kommunizieren, obwohl beide nur ihren Masterkey besitzen

Verschlüsselung: Verwaltung - SVZ sym. und zweiseitig 2

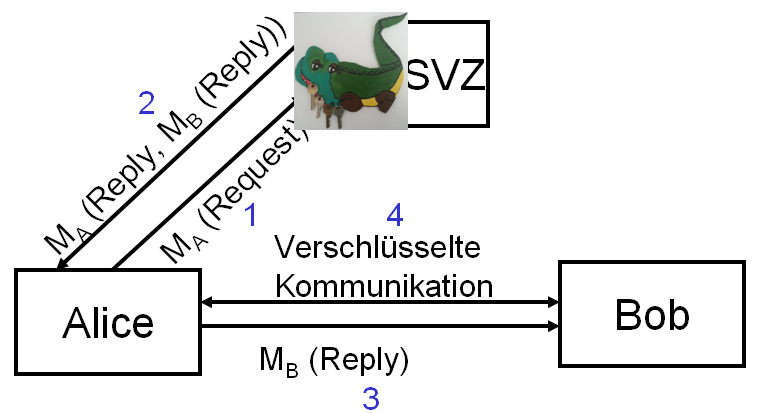

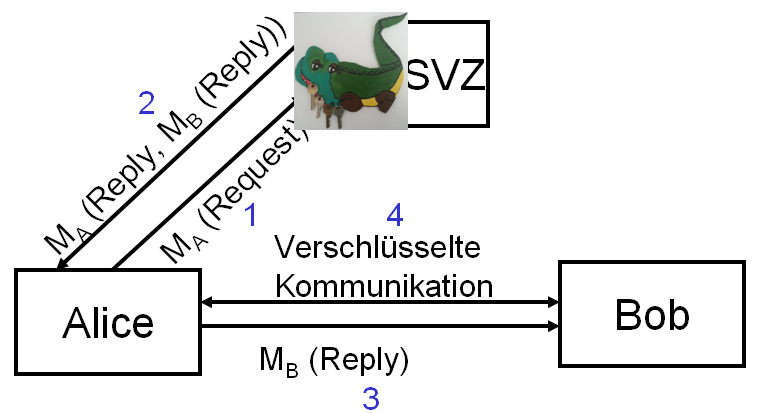

Verschlüsselung: Verwaltung - SVZ sym. und einseitig 1

- Schlüsselverteilzentrale (SVZ) reduziert auch hier den Aufwand für die Verwaltung der Schlüssel bei den einzelnen Teilnehmern

- Alice möchte mit Bob kommunizieren

- MA und MB sind die Masterkeys von Alice bzw. Bob

- Alice fordert von SVZ einen Sessionkey an

- SVZ schickt den Sessionkey und einen Block für Bob an Alice (inkl. Zeitstempel)

- Alice schickt das für Bob bestimmte Paket an Bob (Inhalt ist für Alice unbrauchbar)

- Alice und Bob kommunizieren, obwohl beide nur ihren Masterkey besitzen

Verschlüsselung: Verwaltung - SVZ sym. und einseitig 2

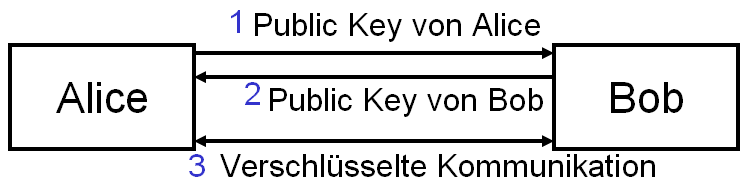

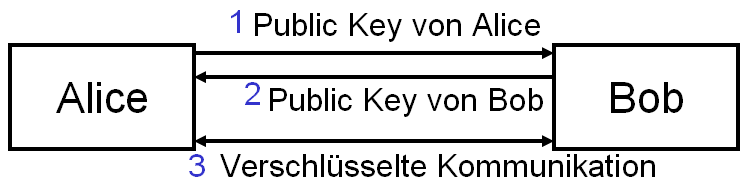

Verschlüsselung: Verwaltung - Schlüsselverteilung Public Keys

- Schlüsselaustausch zu Beginn der Kommunikation (Problem der Validierung: Gehört der Public Key wirklich dem Kommunikationspartner)

- Teilnehmer haben Public Key-Verzeichnis (So ein Verzeichnis bedeutet enormen Wartungsaufwand, um es aktuell zu halten)

- Da die Zahl der Schlüssel mit steigender Zahl der Teilnehmer auch hier schnell sehr groß wird (n*(n-1)/2), verwendet man Schlüsselverteilzentralen (SVZ)

Verschlüsselung: Verwaltung - Schlüsseltausch

- Austausch der jeweiligen öffentlichen Schlüssel (Public Keys) vor der eigentlichen Kommunikation

Verschlüsselung: Verwaltung - Public Keys Verzeichnis

- Vorteile

- Sichere Kommunikation ohne Schlüsselaustausch möglich

- Authentizität ist "gewährleistbar"

- Nachteile

- Verzeichnis wird rasch umfangreich

- Alle Teilnehmer müssen von einem Schlüsselwechsel informiert werden

Verschlüsselung: Verwaltung - SVZ asym. und zweiseitig

- Analog zum Secret-Key-Verfahren

- Statt der Masterkeys werden aber auch für die Kommunikation zur SVZ Public Keys verwendet

- Wenig praktische Bedeutung, da hier ohne Verlust an Sicherheit auf das "einseitige" Verfahren ausgewichen werden kann

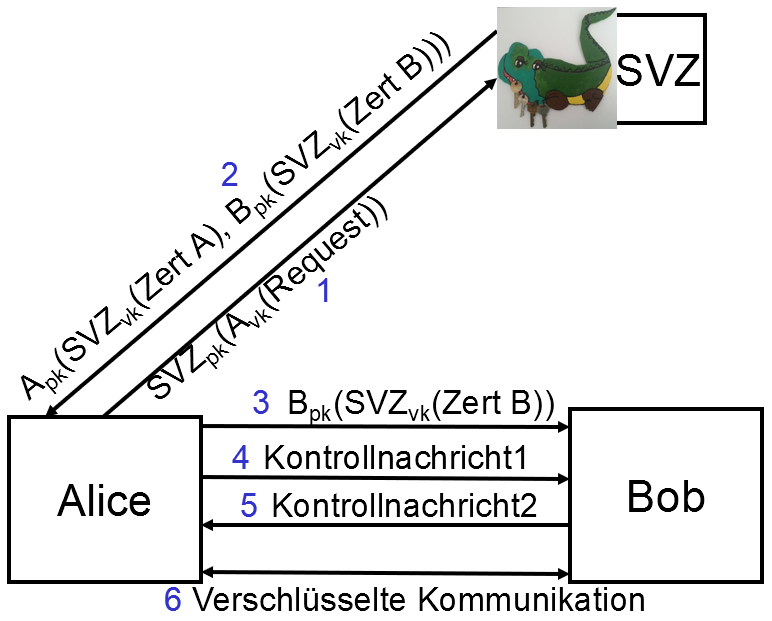

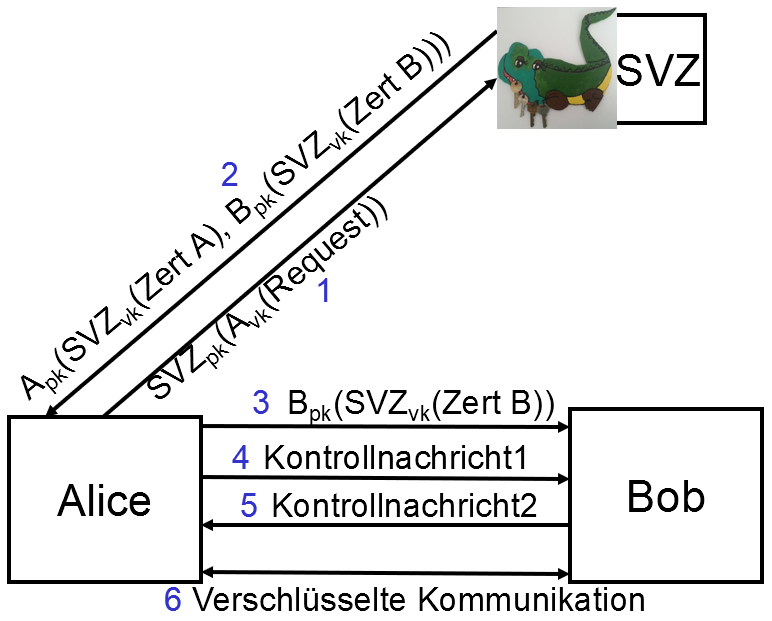

Verschlüsselung: Verwaltung - SVZ asym. und einseitig 1

- Annahmen:

- SVZ kennt alle Public Keys und den eigenen Private Key

- SVZpk, Apk, Bpk sind die Public Keys

- SVZvk, Avk, Bvk sind die Private Keys

- Alice möchte gesichert mit Bob kommunizieren

- Alice fordert von SVZ den öffentlichen Schlüssel von Bob an (die Anfrage ist mit SVZpk verschlüsselt und enthält die Teilnehmerkennungen von Alice und Bob sowie Datum/Uhrzeit)

- SVZ antwortet mit einer Nachricht, die zwei Zertifikate enthält

Verschlüsselung: Verwaltung - SVZ asym. und einseitig 2

- Das Zertifikat für Alice enthält:

- Teilnehmernummer von Bob

- Den öffentlichen Schlüssel von Bob: Bpk

- Datum/Uhrzeit

- Das Zertifikat ist von SVZ digital unterschrieben (SVZvk) und mit Apk verschlüsselt

Verschlüsselung: Verwaltung - SVZ asym. und einseitig 3

- Das Zertifikat für Bob enthält:

- Teilnehmernummer von Alice

- Den öffentlichen Schlüssel von Alice: Apk

- Datum/Uhrzeit

- Das Zertifikat ist von SVZ digital unterschrieben (SVZvk) und mit Bpk verschlüsselt

- Das Zertifikat wird von Bob entschlüsselt (Bvk) und auf Echtheit überprüft (SVZpk)

Verschlüsselung: Verwaltung - SVZ asym. und einseitig 4

- Auswertung durch Alice

- Das Paket wird von Alice entschlüsselt (Avk) und auf Echtheit überprüft (SVZpk)

- Das zweite Zertifikat wird an Bob weitergeleitet

- Eine Kontrollnachricht mit den Daten im Zertifikat der SVZ wird ebenfalls an Bob geleitet (von Alice unterschrieben (Avk) und mit Bpk verschlüsselt)

Verschlüsselung: Verwaltung - SVZ asym. und einseitig 5

- Auswertung durch Bob

- Das Zertifikat und die Kontrollnachricht wird von Bob geprüft

- Bob sendet seinerseits eine analoge Kontrollnachricht an Alice

- Nach Prüfung dieser durch Alice kann die gesicherte Kommunikation beginnen

Verschlüsselung: Verwaltung - SVZ asym. und einseitig 5

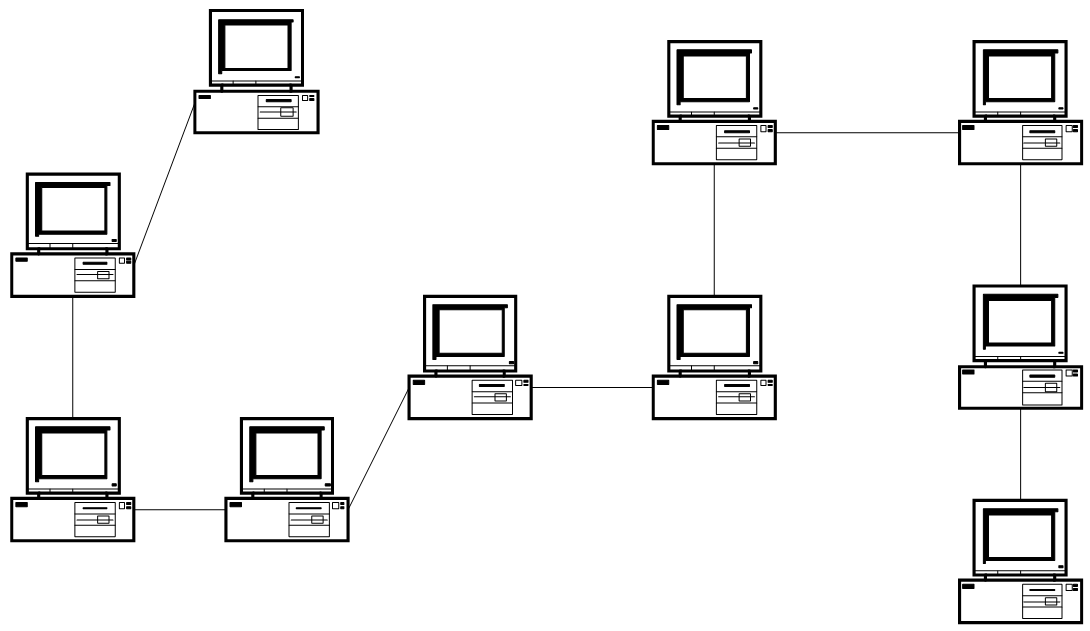

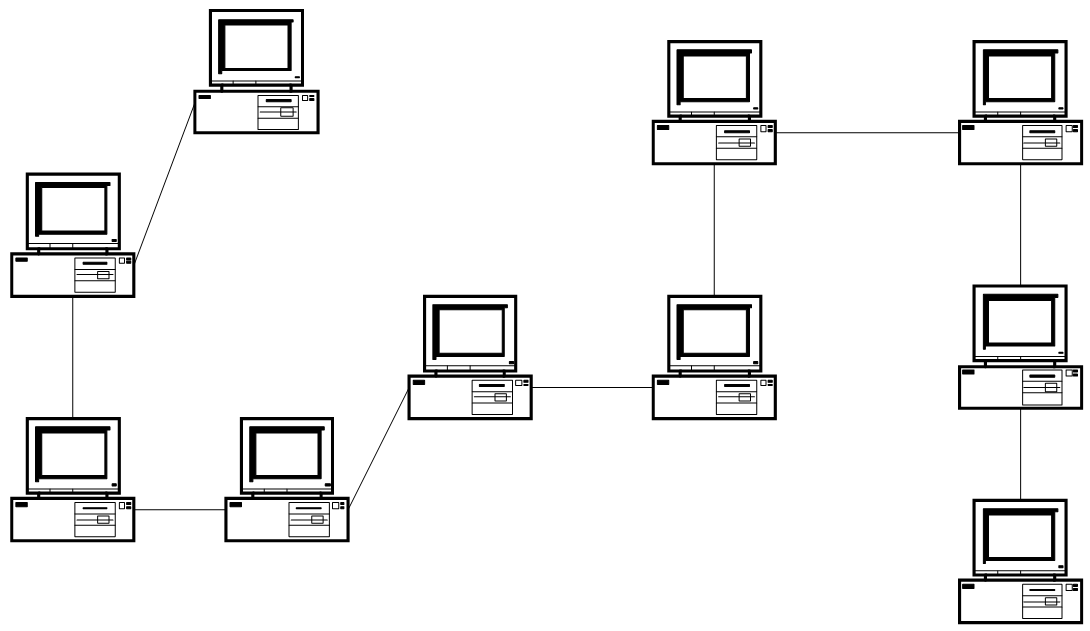

Verschlüsselung: Mehrere SVZs

- Analog zur gesicherten Kommunikation zwischen Alice und Bob muß eine verschlüsselte Kommunikation zwischen den SVZs hergestellt werden und die öffentlichen Schlüssel der Teilnehmer zwischen den SVZs ausgetauscht werden

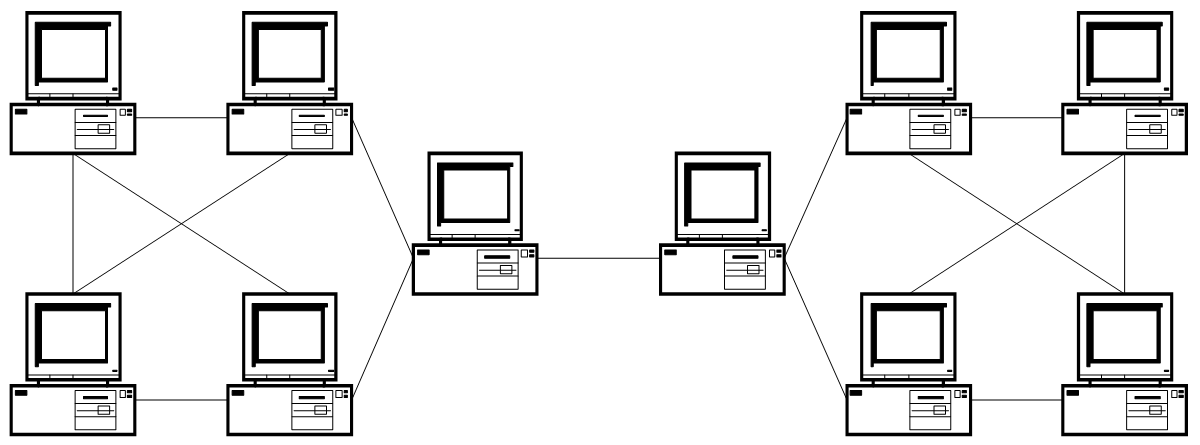

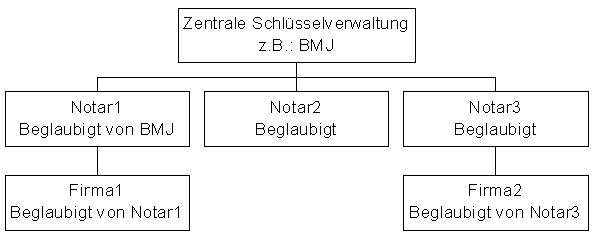

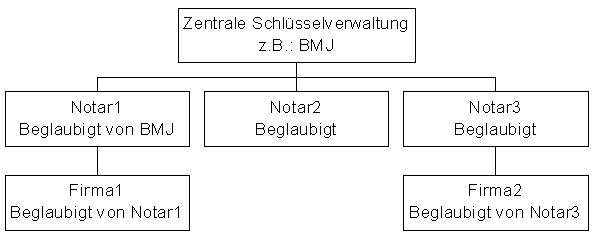

- Beispiel: Zentrale hierarchische Schlüsselverteilung

Verschlüsselung: Anwendung zur Authentizitätsprüfung

- Schwache Authentizitätsprüfung (Passwort, ...)

- Starke Authentizitätsprüfung (Verschlüsselung eines "Tokens" mit kryptographischen Methoden)

- Das Problem der Übertragung ist bei beiden Arten gleich

- z.B.: Sichere Aufbewahrung der Secret Keys in einer Chipcard - Hardware zum Lesen der Karte notwendig (Bürgerkarte)

- z.B.: Handysignatur (funktioniert allerdings nur mit einem Smartphone und nicht mit einem Handy)

- z.B.: FIDO 2 (Fast IDentity Online)

Sicherheit: Einführung - Zertifikate

- Ein Zertifikat (z.B.: Browser) bestätigt bestimmte Eigenschaften von Personen, Server, Objekten

- Die Authentizität und Integrität eines Zertifikates ist durch kryptographische Verfahren überprüfbar

- Enthalten sind alle für die Prüfung notwendigen Parameter

- Eigenschaftsbeschreibung

- Ausstellerdaten

- Öffentlicher Schlüssel

- Gültigkeitszeitraum

- Vertrauen wird auf den Aussteller übertragen

Sicherheit und ISO-Modell: ISO-Referenzmodell

- Application Layer

- Presentation Layer

- Session Layer

- Transport Layer

- Network Layer

- Data Link Layer

- Physical Layer

- Details siehe hier

Sicherheit und ISO-Modell: Routingproblem

- Für den Verbindungsaufbau sind Daten notwendig, die nicht verschlüsselt sein dürfen

- Sicherung bis zur Schicht 3 schwierig

- Paketvermittlung

- Leitungsvermittlung

- Details zu Vermittlungstechniken siehe hier

Sicherheit und ISO-Modell: Physical Layer

- Dienste

- Vertraulichkeit der Verbindung

- Verhinderung einer Verkehrsflußanalyse

- Mechanismen

- Verschlüsselung (außer Start- und Stopbits) zwischen nächsten Nachbarn (meist auf HW-Ebene)

- Einsatzmöglichkeiten

- Nur in Schicht 1 ist der gesamte Verkehrsfluß schützbar

- Entzieht sich aber den Möglichkeiten eines Anwenders

- Derzeit von keinem Leitungsprovider angeboten

Sicherheit und ISO-Modell: Data Link Layer

- Dienste

- Vertraulichkeit bei verbindungsorientierten und verbindungslosen Kommunikationen

- Mechanismen

- Verschlüsselung der Verbindung (Linkverschlüsselung)

- Einsatzmöglichkeiten

- Entzieht sich den Möglichkeiten eines Anwenders

- Derzeit von keinem Leitungsprovider angeboten (anders im Funkbereich)

Sicherheit und ISO-Modell: Network Layer 1

- Dienste

- Authentizitätsprüfung der Instanz des Kommunikationspartners

- Zugangskontrolle

- Vertraulichkeit bei verbindungsorientierten und verbindungslosen Kommunikationen

- Verhinderung einer Verkehrsflußanalyse

- Datenunversehrtheit ohne Recovery

- Authentizitätsprüfung des Absenders der Daten

Sicherheit und ISO-Modell: Network Layer 2

- Mechanismen

- Die Authentizitätsprüfung wird durch eine Kombination aus kryptographischen Methoden, digitaler Unterschrift, Passwörtern und ein eigenes Authentizitätsprüfungsprotokoll unterstützt

- Die Zugangskontrolle erfordert eigene Zugangskontrollmechanismen sowohl in den Vermittlungsknoten (Kontrolle durch den Netzbetreiber) als auch im Zielsystem (Abweisung unerwünschter Verbindungen)

- Knotenverschlüsselung für die Vertraulichkeit der Verbindung und die Vertraulichkeit der Daten. Zusätzliche Routingkontrollfunktionen können dem Benutzer eine Auswahl der Wege erlauben

- Zur Verhinderung der Verkehrsflußanalyse werden vom Netzbetreiber Fülldaten geschickt (müssen verschlüsselt sein oder von einer der unteren Schichten verschlüsselt werden); dabei muß aber durch eine Flußkontrolle gewährleistet bleiben, daß noch immer Daten übertragen werden können

Sicherheit und ISO-Modell: Network Layer 3

- Mechanismen Fortsetzung

- Die Datenunversehrtheit kann durch eine Prüfsumme oder Hashwerte sichergestellt werden, dabei ist in dieser Schicht keine "Recovery" vorgesehen (siehe auch ISO-Referenzmodell)

- Der Sendernachweis wird ebenfalls über die Authentizitätsprüfung (des Senders) erreicht

- Einsatzmöglichkeiten

- Durch Netzbetreiber (siehe oben)

- Durch Anwender (VPN)

Sicherheit und ISO-Modell: Transport Layer

- Dienste

- Authentizitätsprüfung der Instanz des Kommunikationspartners

- Zugangskontrolle

- Vertraulichkeit bei verbindungsorientierten und verbindungslosen Kommunikationen

- Datenunversehrtheit der Verbindung mit bzw. ohne Recovery

- Authentizitätsprüfung des Absenders der Daten

- Mechanismen

- Siehe Schicht 3 allerdings werden aus den "Next Hop"-Mechanismen "End-to-End"-Mechanismen

- Einsatzmöglichkeiten

- Ab dieser Schicht liegt der Einsatz der Mechanismen vollständig in der Verantwortung des Netzbenutzers

Sicherheit und ISO-Modell: Session Layer

- Dienste

- Keine eigenen Sicherheitsdienste aber die Vereinbarung von notwendigen Diensten für die Session

- Mechanismen

- Einsatzmöglichkeiten

- Keine außer der Vereinbarung

Sicherheit und ISO-Modell: Presentation Layer

- Dienste

- Mechanismen

- Sendernachweis

- Empfängernachweis

- Notariatsfunktion

- Einsatzmöglichkeiten

- Anbieten von Mechanismen um der Anwendungsschicht alle notwendigen Dienste zu ermöglichen

Sicherheit und ISO-Modell: Application Layer

- Dienste

- Mechanismen

- Entweder anwendungseigene Mechanismen

- Nutzung von Mechanismen der darunter liegenden Schichten

- Einsatzmöglichkeiten

Sicherheitsverwaltung

- Motivation

- Security Policies

- Sicherheitsverwaltung

Sicherheitsverwaltung: Motivation

- Sicherheitsrisiken werden ständig größer

- Welche Systeme sind welchen Bedrohungen ausgesetzt?

- Welche Systeme sind auf welchem Sicherheitslevel?

- Änderungen werden vorgenommen ohne das System erneut auf Sicherheit zu prüfen

- Alte Systeme (Betriebssysteme, Software, ...) bleiben lange nach dem EOL von Teilkomponenten noch in Betrieb

- Zertifizierung von Teilsystemen hängen vom Gesamtsystem ab

Sicherheitsverwaltung: Security Policies

- Einführung und Normen

- Ziele von Security Policies

- Arten von Security Policies

- Verantwortung für Security Policies

- Umsetzung von Security Policies

Sicherheitsverwaltung: Security Policies - Einführung

- Eine Security Policy beschreibt den erstrebten Anspruch einer Institution nach Informationssicherheit

- In einer Security Policy werden die Verhaltensweisen beschrieben, die zur Erreichung der Ziele notwendig sind (z.B. wie oft muß ein Passwort geändert werden)

- "Definition":

Eine Sicherheitsrichtlinie ist ein Satz von Regeln, die definieren wer autorisiert ist, auf was zuzugreifen und unter welchen Bedingungen diese bzw. die Kriterien nach denen diese Autorisation gewährt oder verwehrt wird

Sicherheitsverwaltung: Security Policies - Normen

- Vorreiter BS 7799-1 (British Standard)

- ISO/IEC 27001 und ISO/IEC 27002

- ITU-Empfehlung X.800

- RFC 2196 (Site Security Handbook)

- RFC 4949 (Internet Security Glossary, Version 2)

- ISO/IEC 13335 (Management der Informationssicherheit)

- ITIL (IT Infrastructure Library, http://www.itsmf.at/)

- ISO/IEC 25010 (Softwarequalität)

- PCI-DSS (Payment Card Industry Data Security Standard; Sicherheitsstandard der Zahlungssysteme (VISA, …))

Sicherheitsverwaltung: Security Policies - Ziele

- AAA

- Authentication (Authentisierung)

- Authorization (Autorisierung)

- Accounting (Zurechenbarkeit)

- CIA

- Confidentiality (Vertraulichkeit)

- Integrity (Unversehrtheit)

- Availability (Verfügbarkeit)

- Das Ziel der Security Policies ist es "AAA" von Personen und "CIA" von Daten sowie die Nachweisbarkeit aller Änderungen (Protokollierung) sicherzustellen, sowie die Benutzer (Mitarbeiter) zu sensibilisieren und dies durch laufende Audits zu belegen und zu verbessern

Sicherheitsverwaltung: Security Policies - Arten

- Allgemeine Richtlinien (Sicherheitsziele und –strategien)

- Besondere Richtlinien für die einzelnen Einsatzgebiete (Zutrittsschutz, Zugriffsschutz, Schutz vor Verlust)

Sicherheitsverwaltung: Security Policies - Allgemeine Richtlinien

- Festlegung von Verantwortlichkeiten

- Festlegung der übergeordneten Ziele

- Auswahl geeigneter Methoden

- Mechanismen zur Kontrolle

- Schulungspläne

- Notfallpläne

- Vorgaben für besondere Richtlinien

Sicherheitsverwaltung: Security Policies - Besondere Richtlinien

- S.o.

- Einsatzbereich

- Konfigurationsdetails

- Berechtigungen

- Protokollierungsmaßnahmen

- Je nach Richtlinie weitere Maßnahmen

Sicherheitsverwaltung: Security Policies - Benutzerrichtlinien

- Umgang mit Betriebsinterna

- Umgang mit Berechtigungen

- Umgang mit neuen Medien (Internet,…)

- Beiträge der Benutzer zu Schutzsystemen

- Urheberrecht

- Konsequenzen aus Fehlverhalten

Sicherheitsverwaltung: Security Policies - Verantwortung

- Die Security Policies werden von der obersten Leitung erlassen, daher ist auch diese für die Vollständigkeit und die Einhaltung verantwortlich

- Dazu müssen alle Mitarbeiter darüber geschult werden

- Für die Umsetzung sind alle betroffenen Mitarbeiter verantwortlich

Sicherheitsverwaltung: Security Policies - Umsetzung

- Anhand von Checklisten analog zu den sonstigen Notfallplänen der Institution

- An Hand von Mustern für viele Fälle diverser einschlägiger Organisationen

- z.B.: BSI (Bundesamt für Sicherheit in der Informationstechnik)

- Konkrete Beispiel:

Sicherheitsverwaltung: Sicherheitsverwaltung

- Netzwerkmanagement zur Sicherheitsverwaltung

- Intrusion Detection/Prevention Systeme zur Sicherheitsverwaltung

- Eigenständige Lösungen z.B. von Antimalwareherstellern

- Berichte zur Sicherheitssituation

Sicherheitsverwaltung: Netzwerkmanagement (NM)

- Warum

- Anforderungen

- Einordnung in Managementsysteme

- Standards und Protokolle

- Aufbau von Managementsystemen

- OSI-NMS

- SNMP-NMS

- Webbasierendes Management

Sicherheitsverwaltung: NM - Warum

- In den 80er Jahren wurde durch das Wachstum der Netzwerke der Bedarf nach Netzwerkmanagement immer dringender. Beginnend mit "Remote Login" wurde ein Framework zur zentralen Verwaltung der Netzwerke geschaffen, um die Administration zu vereinfachen

Sicherheitsverwaltung: NM - Anforderungen

- Faultmanagement

- Configurationmanagement

- Performancemanagement

- Accountingmanagement

- Securitymanagement

Sicherheitsverwaltung: NM - Faultmanagement

- Fehler erkennen

- Fehler lokalisieren

- Rekonfiguration zur Umgehung

- Fehler beheben

- Originalkonfiguration wiederherstellen

Sicherheitsverwaltung: NM - Configurationmanagement

- Rekonfiguration aktiver Komponenten (z.B.: Router)

- Stilllegung von Komponenten

- Aktivierung neuer Komponenten

- Erkennen neuer Komponenten

Sicherheitsverwaltung: NM - Performancemanagement

- Wie groß ist die Auslastung?

- Intensiver Datenverkehr einzelner Stationen?

- Gesamtdurchsatz?

- Flaschenhälse?

- Antwortzeiten?

Sicherheitsverwaltung: NM - Accountingmanagement

- Zugangskontrolle und Abrechnung

- Benutzerberechtigungen und deren unerlaubte Weitergabe

- Ineffiziente Nutzung des Netzes durch Benutzer

- Ausbauplanung

Sicherheitsverwaltung: NM - Securitymanagement

- Erzeugung, Verteilung und Speicherung von Verschlüsselungsinformationen (CA, PKI)

- Überwachung des Netzes

- Log-File-Analyse

Sicherheitsverwaltung: NM - Einordnung

- Anwendungsmanagement

- Informationsmanagement

- Systemmanagement

- Netzwerkmanagement

- Facilitymanagement

Sicherheitsverwaltung: NM - Anwendungsmanagement

- Anwendungen

- Globale Einstellungen (CI)

- Benutzerspezifische Einstellungen

- Installation

- Deinstallation

Sicherheitsverwaltung: NM - Informationsmanagement

- Datenbestände

- Datenbanken

- DMS - Dokumentenmanagementsysteme

- Backup and Restore

Sicherheitsverwaltung: NM - Systemmanagement

- Host

- Server

- Workstation

- PC

- NC, Thin Client, ...

- Meist inkl. NMS (Network Management System)

Sicherheitsverwaltung: NM - Netzwerkmanagement

- "Aktive" Netzwerkkomponenten

- Hubs, Repeater, Bridge

- Switches

- Router

- Appliances (Firewall, IPS, ...)

- "Passive" Netzwerkkomponenten

- Verkabelung

- Dokumentation

- ...

Sicherheitsverwaltung: NM - Facilitymanagement

- Gerätemanagement

- Fax

- Telephonanlage

- Zeitabrechungssysteme

- Zugangskontrollsysteme

- ...

- Verbindungsmanagement

- Schaltschrank und Patchkabel

- Glasfaserleitung

- ...

Sicherheitsverwaltung: NM - Standards

- ISO 10164-x (x=1..22)

- SNMP (RFCs 1155, 1157, 1213, 1351..3, 1441..52, 1901..10, 2011..13, 3410..18, ... davon vieles aber DRAFT, PROPOSAL oder HISTORIC, Übersicht hier)

- CCITT X.700 (=ISO/IEC 7498-4)

Sicherheitsverwaltung: NM - Protokolle und Abkürzungen

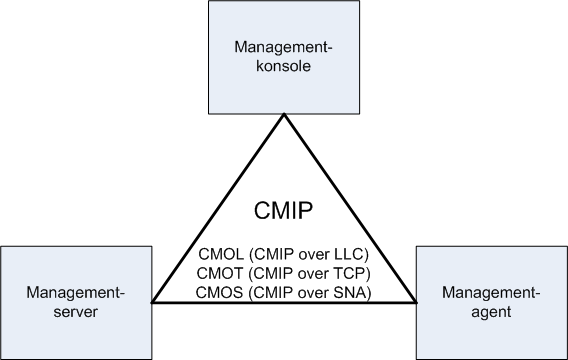

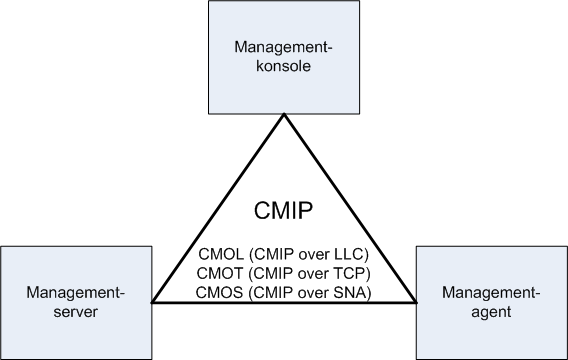

- OSI-CMIP (Common Management Information Protocol)

- OSI-CMIS (Common Management Information Service)

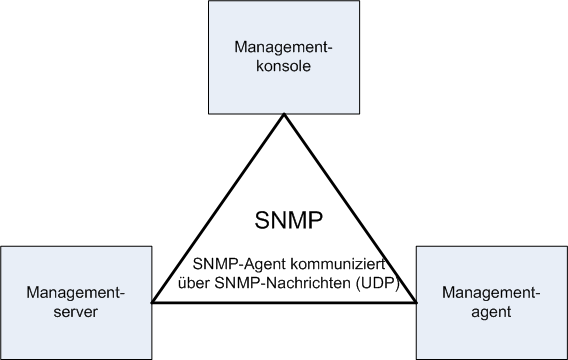

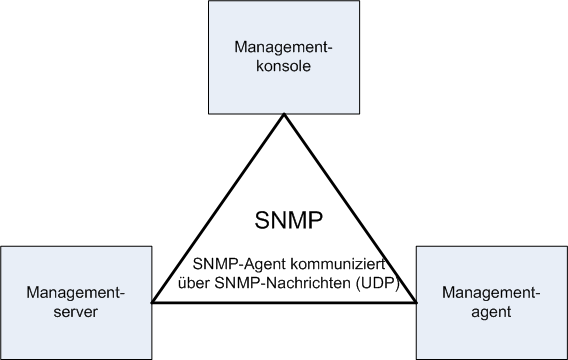

- SNMP (Simple Network Management Protocol)

- RMON (Remote MONitoring)

- MIB (Management Information Base)

Sicherheitsverwaltung: NM - Aufbau

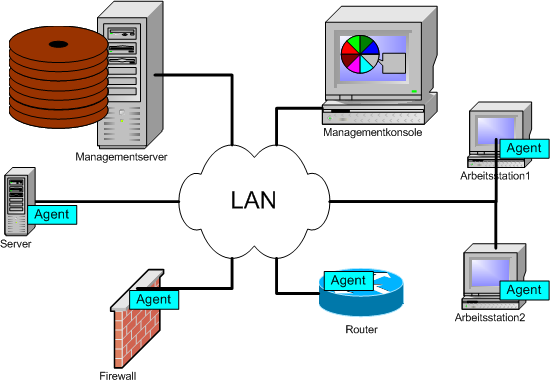

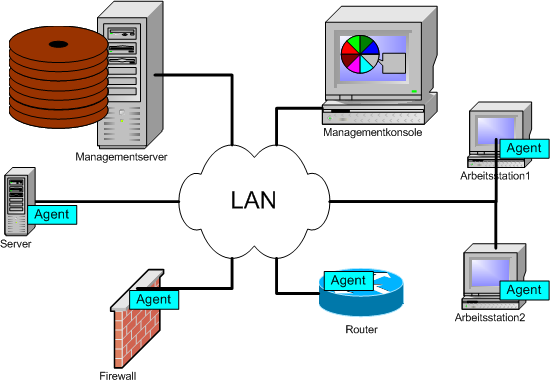

- Managementkonsole, Management Station (GUI für das Gesamtsystem)

- Managementserver (Datenbank; Sammlung von Informationen)

- Management Agents (in allen managebaren Geräten bzw. eigene Geräte, die Information sammeln)

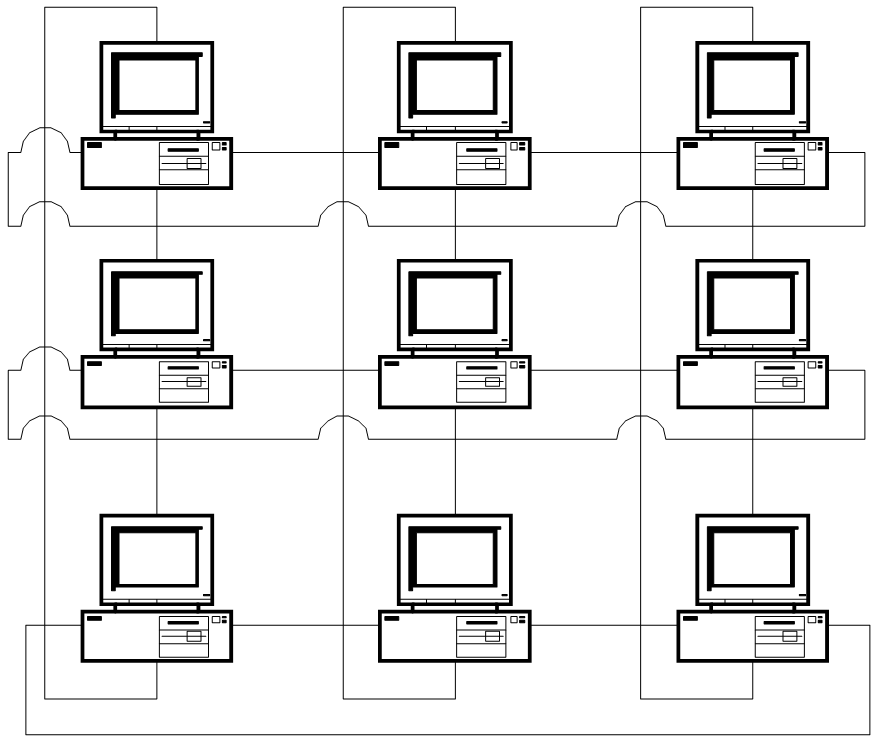

Sicherheitsverwaltung: NM - OSI-NMS

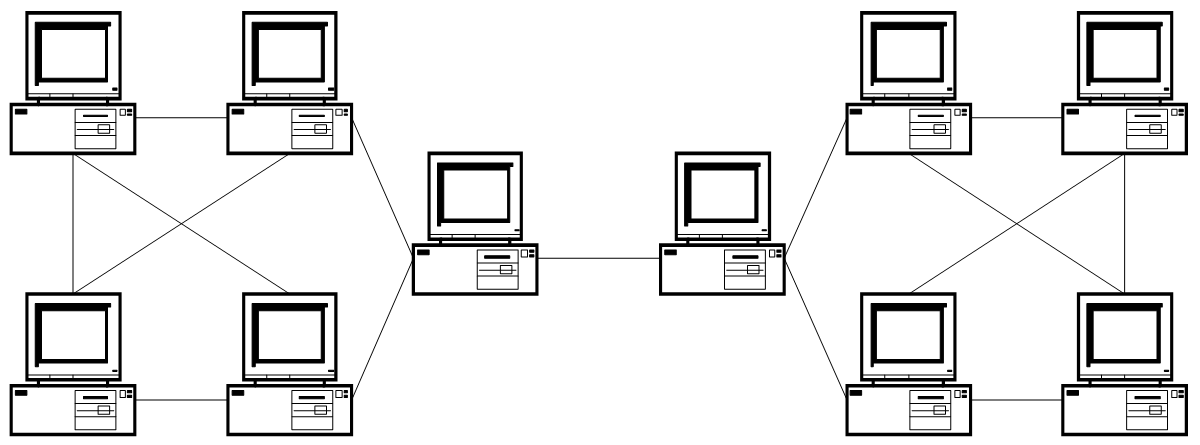

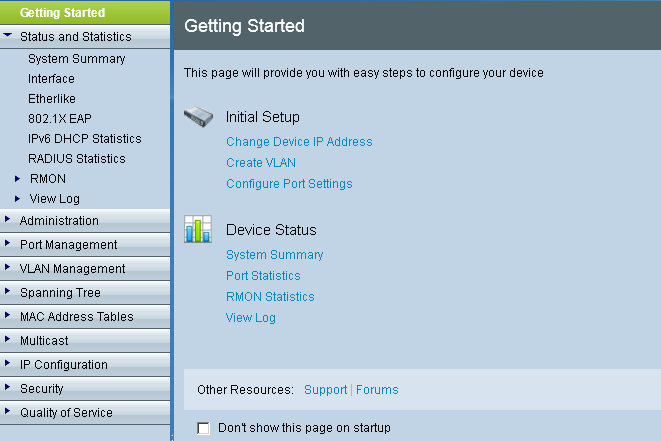

Sicherheitsverwaltung: NM - SNMP-NMS

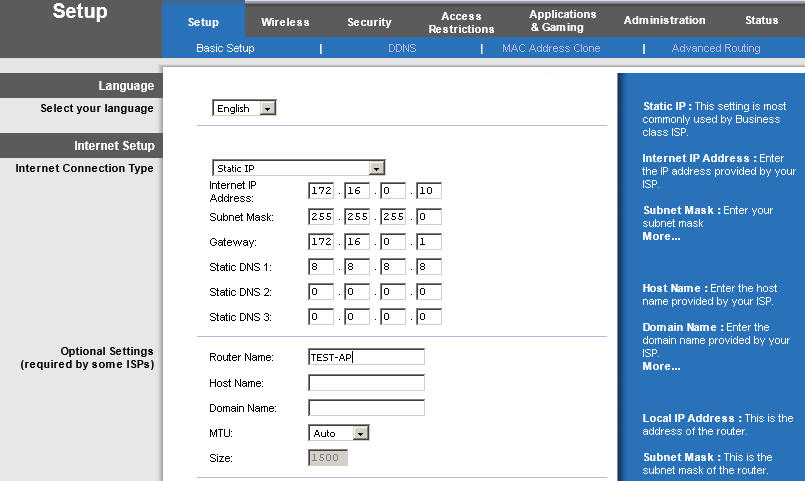

Sicherheitsverwaltung: NM - Webbasierend VT

- Keine Managementsoftware notwendig (Jede managebare Komponenten beinhaltet Webserver und die Managementkonsole ist ein Browser)

- Das Protokoll ist herstellerunabhängig

- Geringe Kosten

- Gesicherte Übertragung durch TCP

Sicherheitsverwaltung: NM - Webbasierend NT

- Sicherheit des Webservers in dem Gerät

- Keine Traps

- Geringer Funktionsumfang

- Graphische Konfiguration verleitet mehr zum Probieren

- Meist reines Konfigurationsmanagement

- Unterschiedliche GUIs an vergleichbaren Geräten

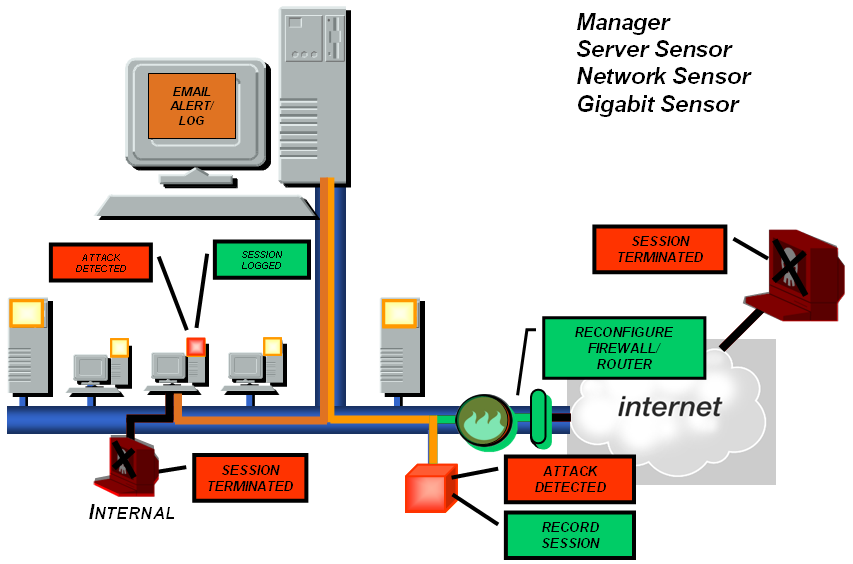

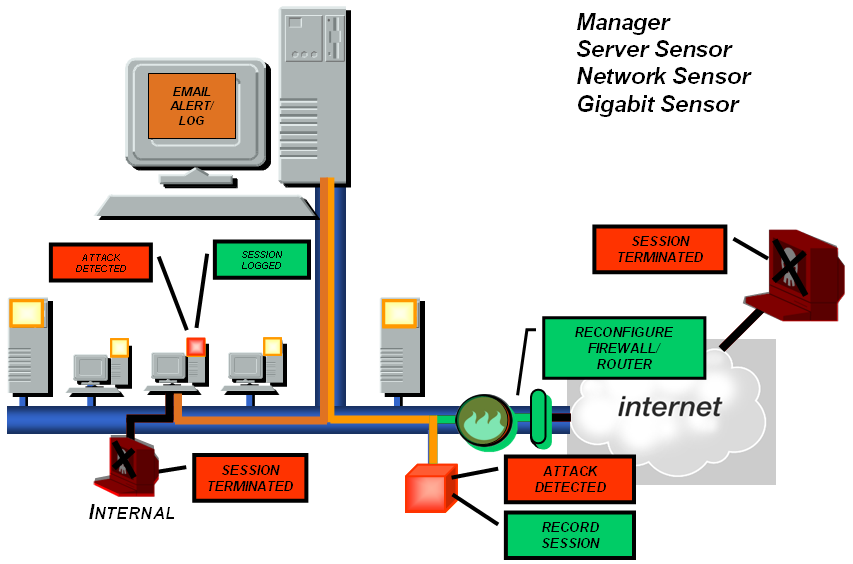

Sicherheitsverwaltung: IDS/IPS

- Mit IDS/IPS-Produkten kann ebenfalls die Sicherheit verwaltet werden, allerdings nur der Bereich, den diese überwachen

- Hybride Systeme, die nicht nur das Netz sondern auch Hosts überwachen, bieten hier mehr Möglichkeiten

- Aus den Ergebnissen der Arbeit von IDS/IPS-Systemen werden Reports erstellt, die eine der Grundlagen für Sicherheitsberichte bilden können

- Einige IDS/IPS-Systeme können auch aktiv in die Konfiguration von z.B. Firewalls eingreifen und so auch präventiv die Sicherheit verwalten

Sicherheitsverwaltung: Antimalware

- Bei den meisten Antimalherstellern (Kaspersky, Symantec, ...) gibt es Administration Software, mit deren Hilfe man die Antimalwareprodukte des jeweiligen Herstellers im gesamten Netz verwalten kann

- Damit hat man in einer zentralen Konsole alle Informationen über den Schutzzustand der Server und Clients

- Lizenzstatus

- Installierte Programmversion

- Letzter Patternupdate

- Letzter Scan und eventuelle Antimalwarefunde

- Zusätzlich ist oft noch eine zentrale Aufgabenplanung und zentrales "Eventlogging" enthalten

- Installation

- Updates einspielen

- Scan durchführen

- ...

Sicherheitsverwaltung: Bericht

- Aus allen sicherheitsrelevanten Informationen (Logfiles, Reports von IDS/IPS-Systemen, ...) wird ein Sicherheitsbericht erstellt

- Dieser stellt die Sicherheitssituation dar, dazu umfasst er

- alle Sicherheitssysteme

- alle sicherheitskritischen Ereignisse eines bestimmten Zeitraums

- Empfehlungen zur Verbesserung der Situation (z.B.: Einsatz von fail2ban, ...)

- Die graphische Darstellung der Situation hilft vor allem beim Aufbereiten der Situation für die Managementebene

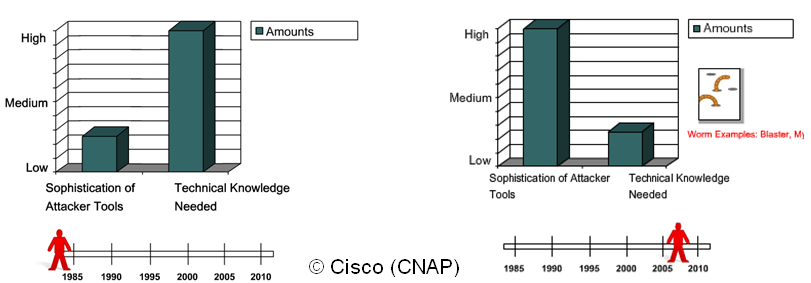

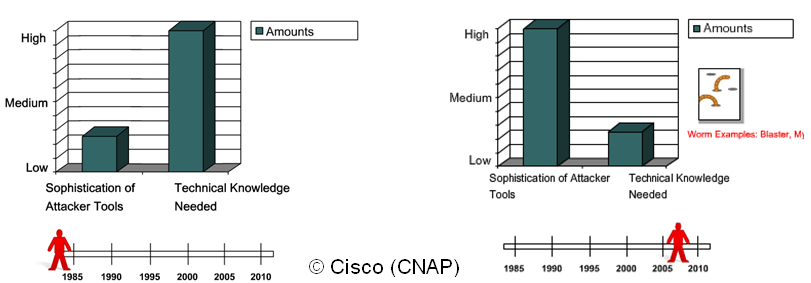

Sicherheit: Einführung - Hacken wird immer leichter

- Durch Tools, die immer mehr Aufgaben übernehmen, wird es für Hacker immer einfacher

- Dadurch werden automatisch immer mehr Angriffe im Internet ausgeführt

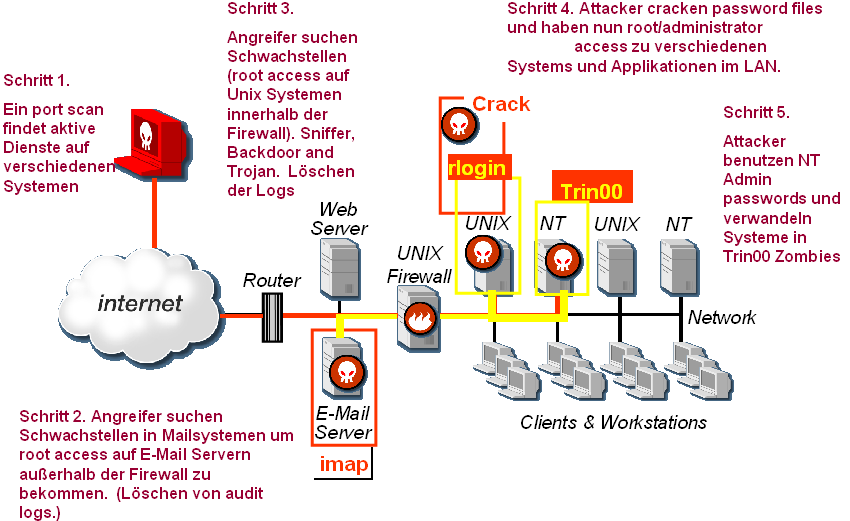

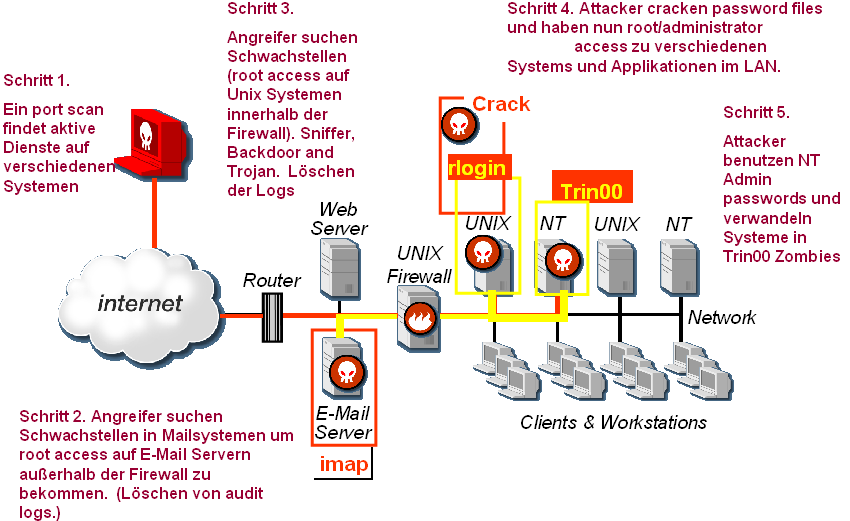

Sicherheit: Einführung - Hackerarbeitsweise

Sicherheit: Einführung - Generalmaßnahmen

- Sicherheitsrelevante Updates in allen(!) Geräten

- Antimalwaresoftware (mit aktuellen Signaturen)

- Firewalls, wo immer notwendig und sinnvoll

- "Device Hardening"

- Firmenweite Sicherheitspolitik

- IDS/IPS - Intrusion Detection/Prevention System

- Benutzer sensibilisieren

Sicherheit: Firewall

- Allgemeines

- Aufgaben

- Architekturen

- Funktionsweise

- Beispiele

Sicherheit: Firewall - Aufgaben

- Lesen des Datenpakets

- Vergleich einzelner Parameter des Pakets mit einem Regelset

- Behandlung des Pakets (nicht alle Produkte unterstützen alle Möglichkeiten):

- Durchlassen (permit, accept, allow, ...)

- Wegwerfen (deny, drop, ...)

- Verweigern (reject, ...)

- Weiterleiten an eine weitere Instanz (Mailrelay, Proxy, ...)

- Abänderung eines Parameterteils (Ändern des Headers, um Produkt zu verschleiern, ...)

- ... (NAT, Encrypt, Decrypt, ...)

- Optionales Aufzeichnen der Aktivitäten (Logging)

- Eventuelle Alarmierung (PopUp, Mail, SMS, ...)

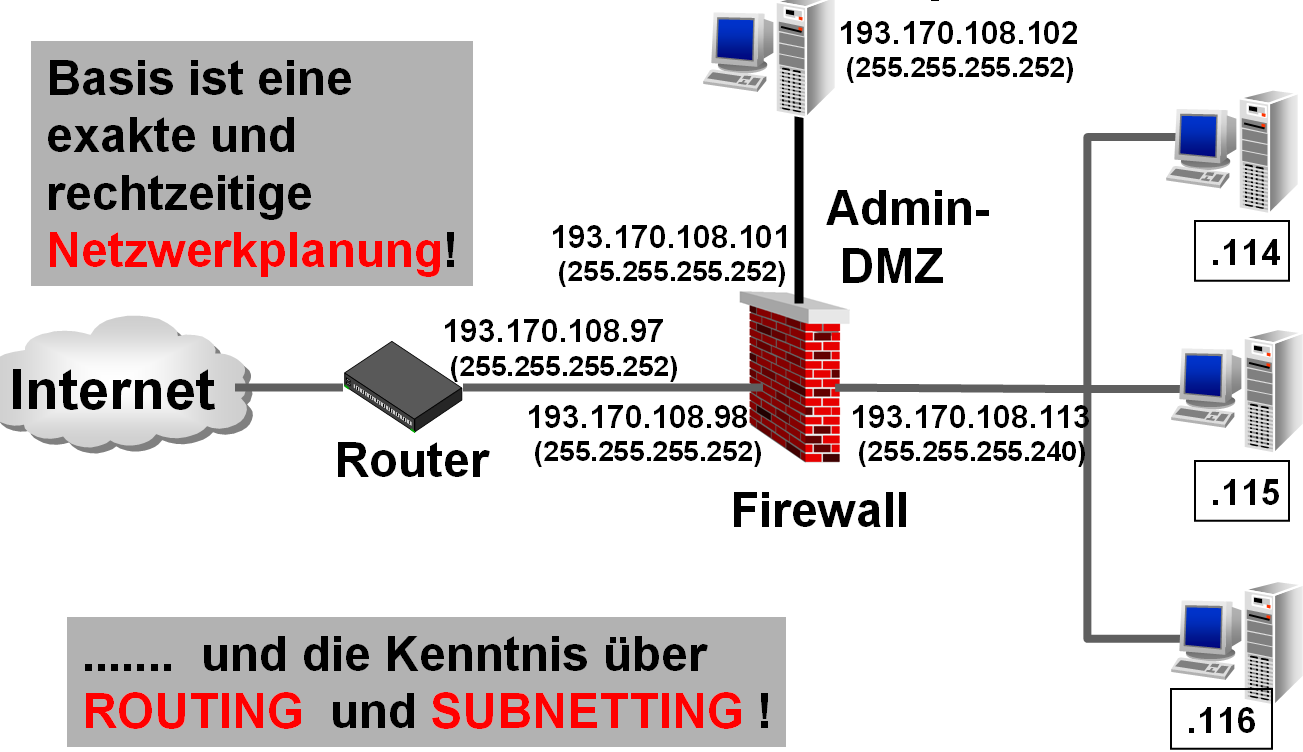

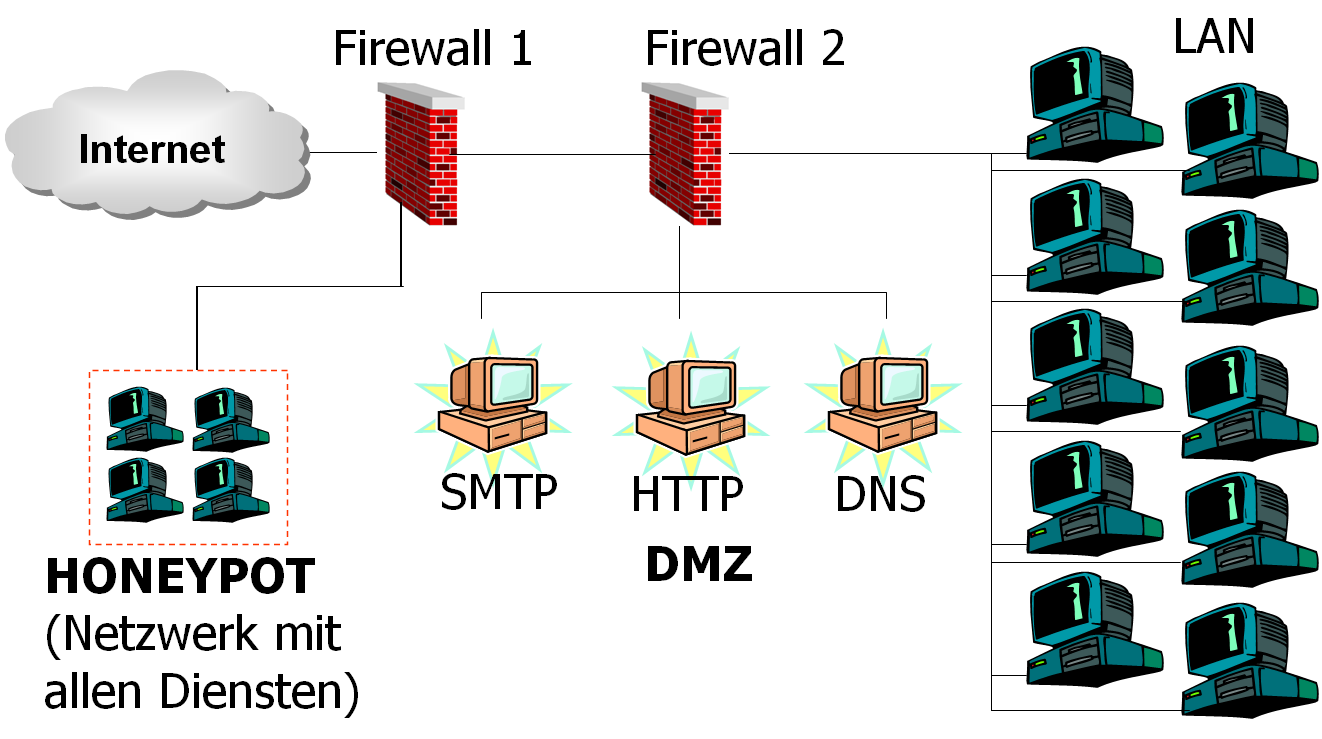

Sicherheit: Firewall - Architekturen

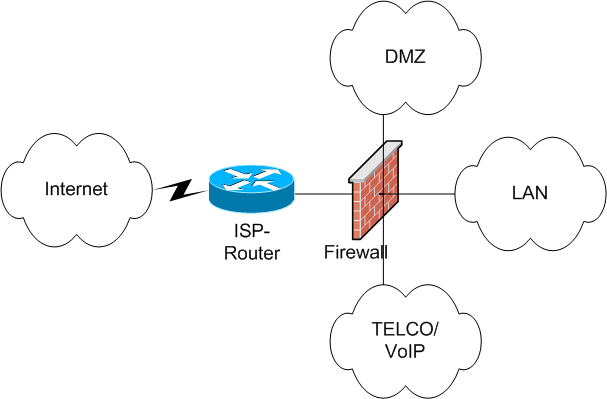

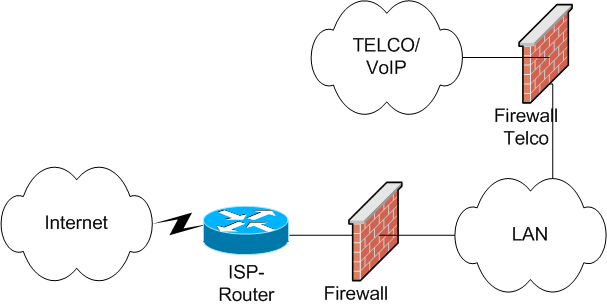

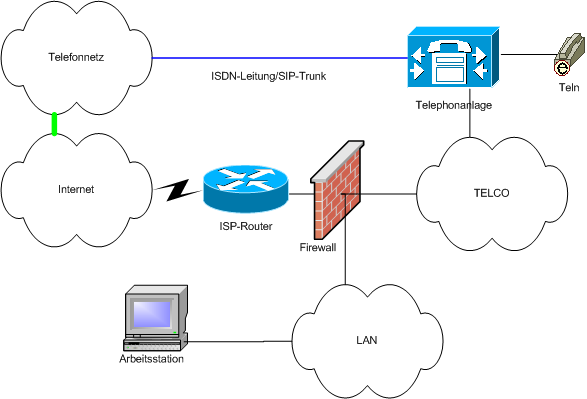

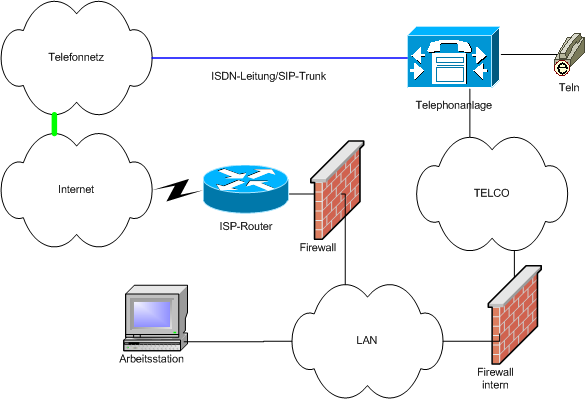

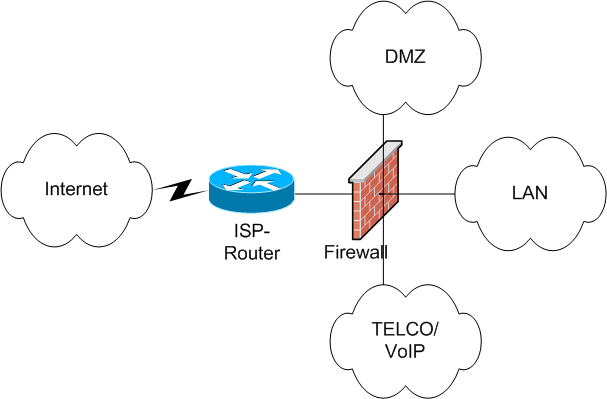

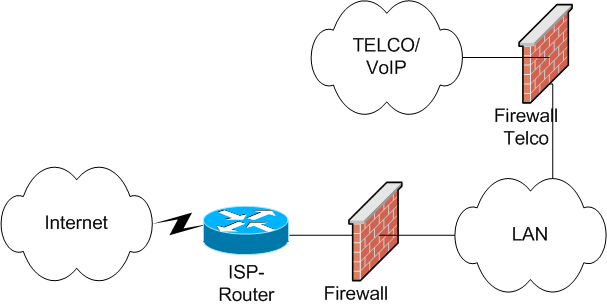

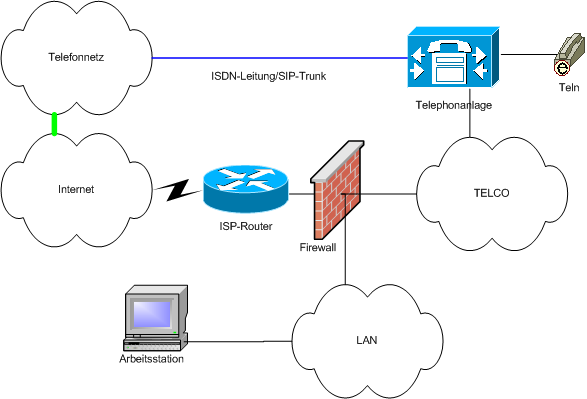

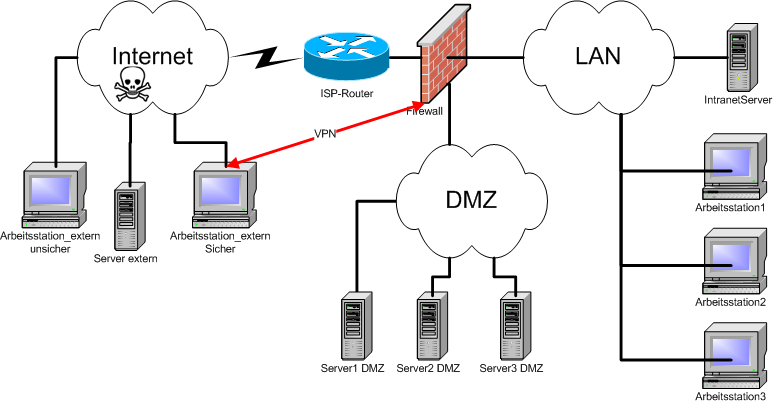

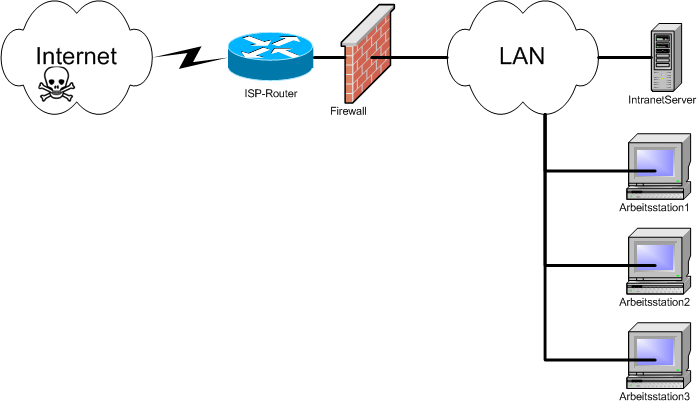

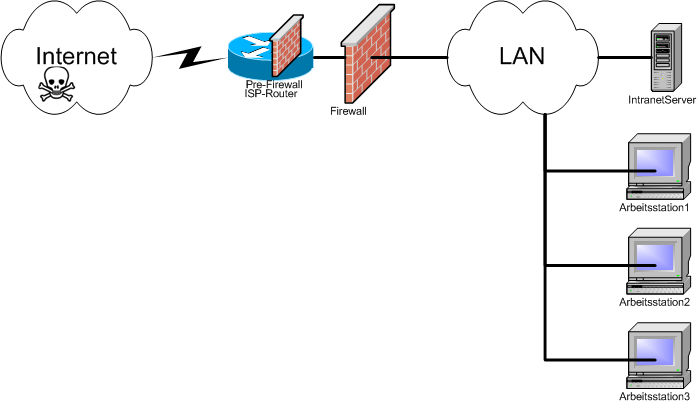

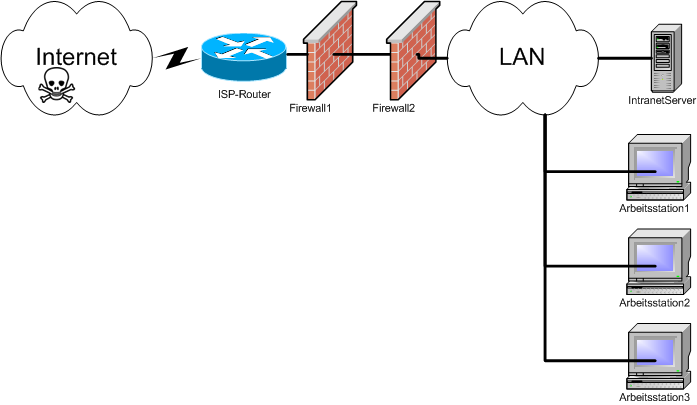

- Firewallarchitekturen

- Standardposition der Firewall

- Single Firewall

- Router als Filter

- Dual Firewall

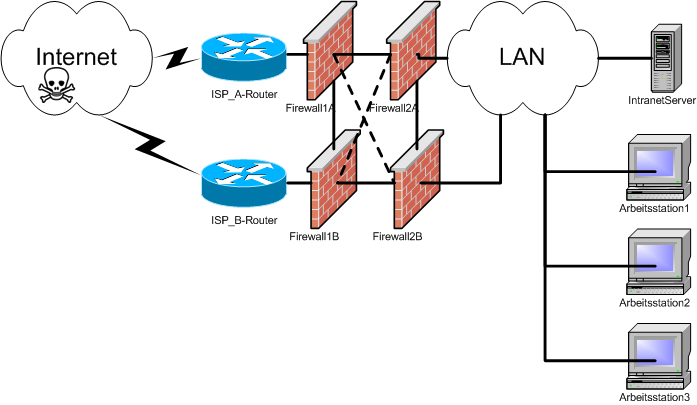

- Dual Firewall Redundant

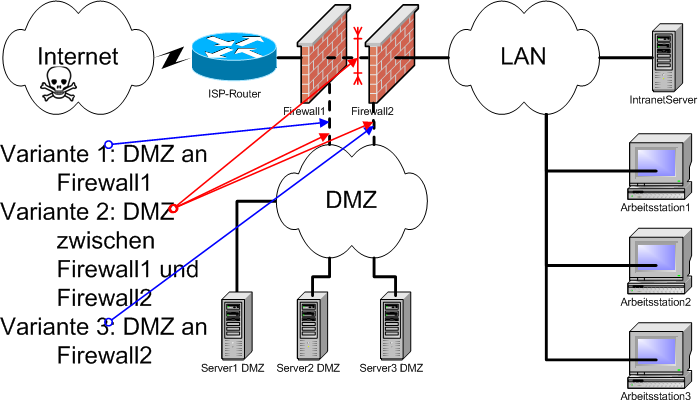

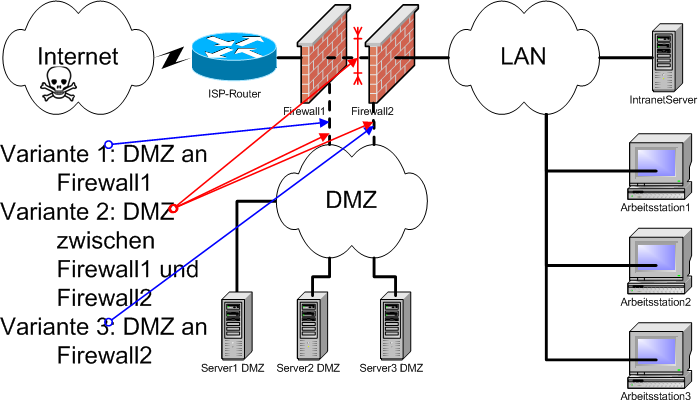

- Dual Firewall mit DMZ

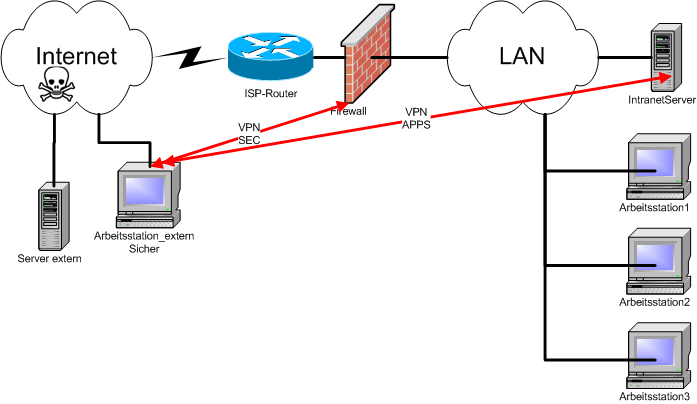

- Remote User (Teleworker)

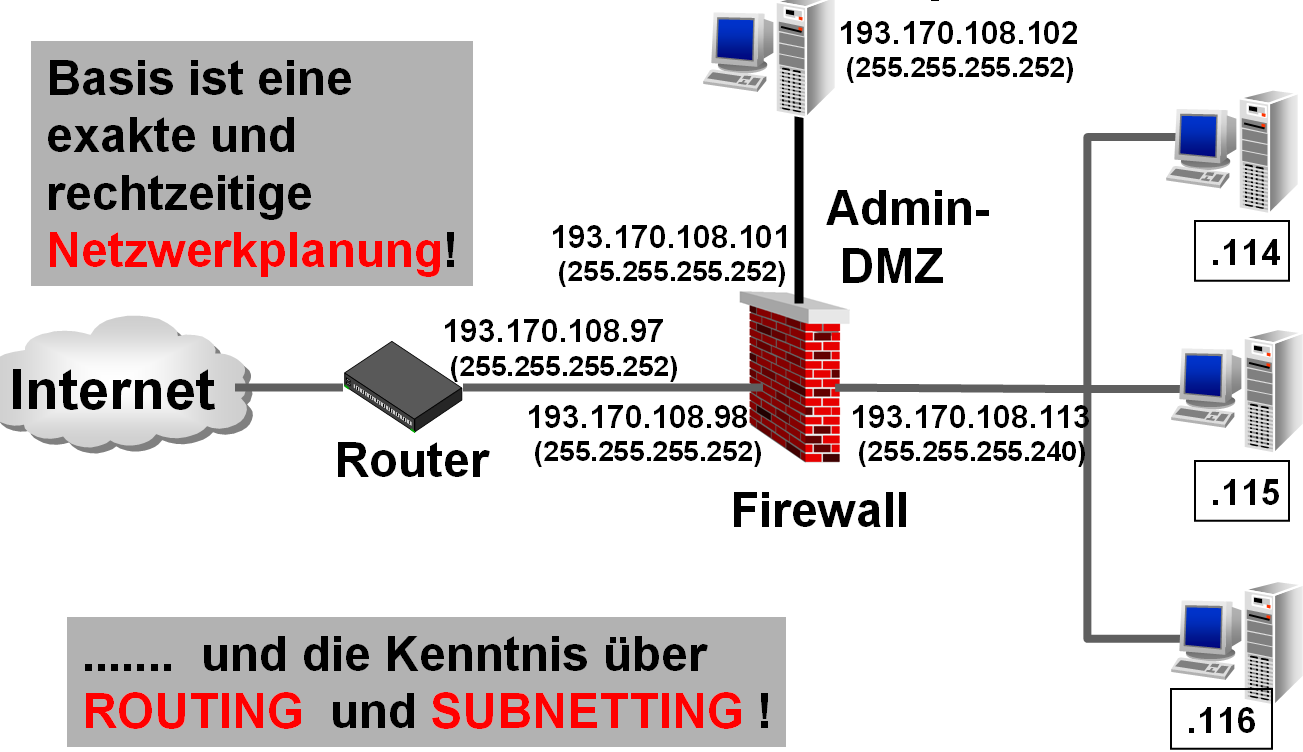

- Praktisches Beispiel

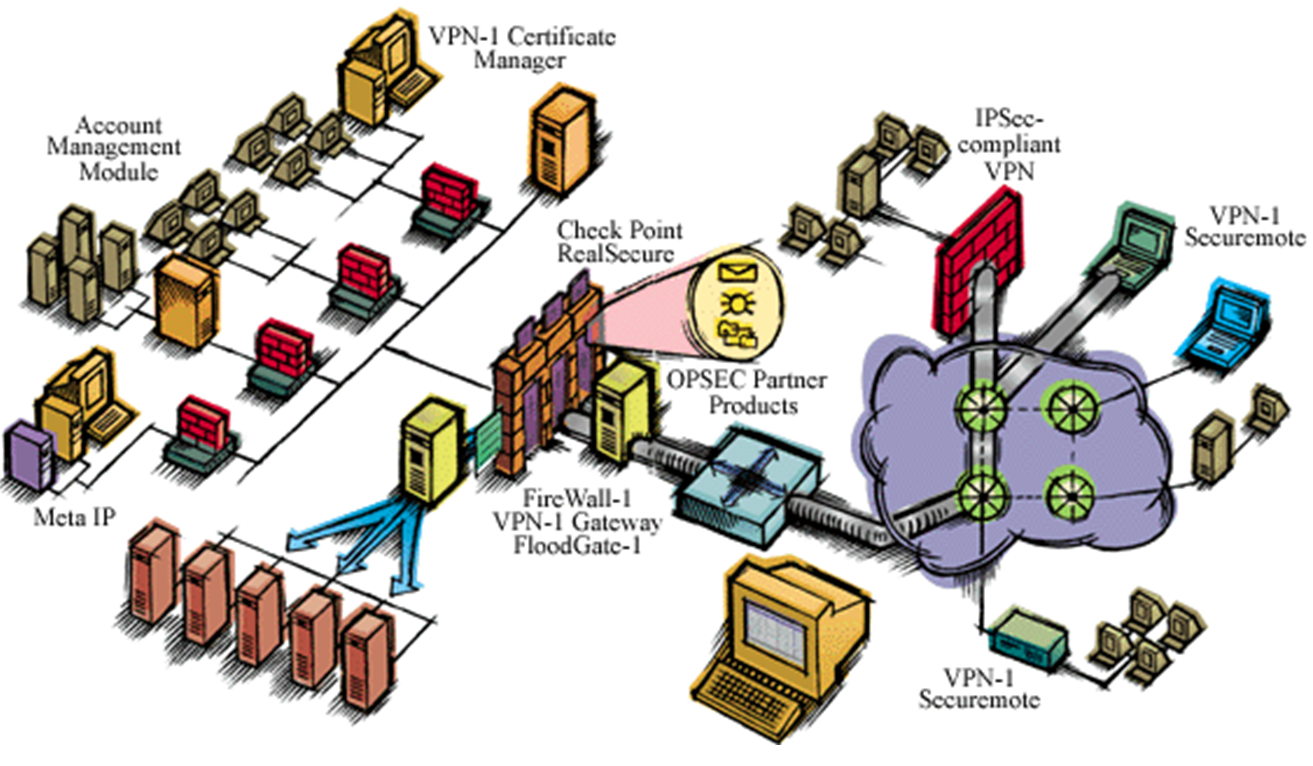

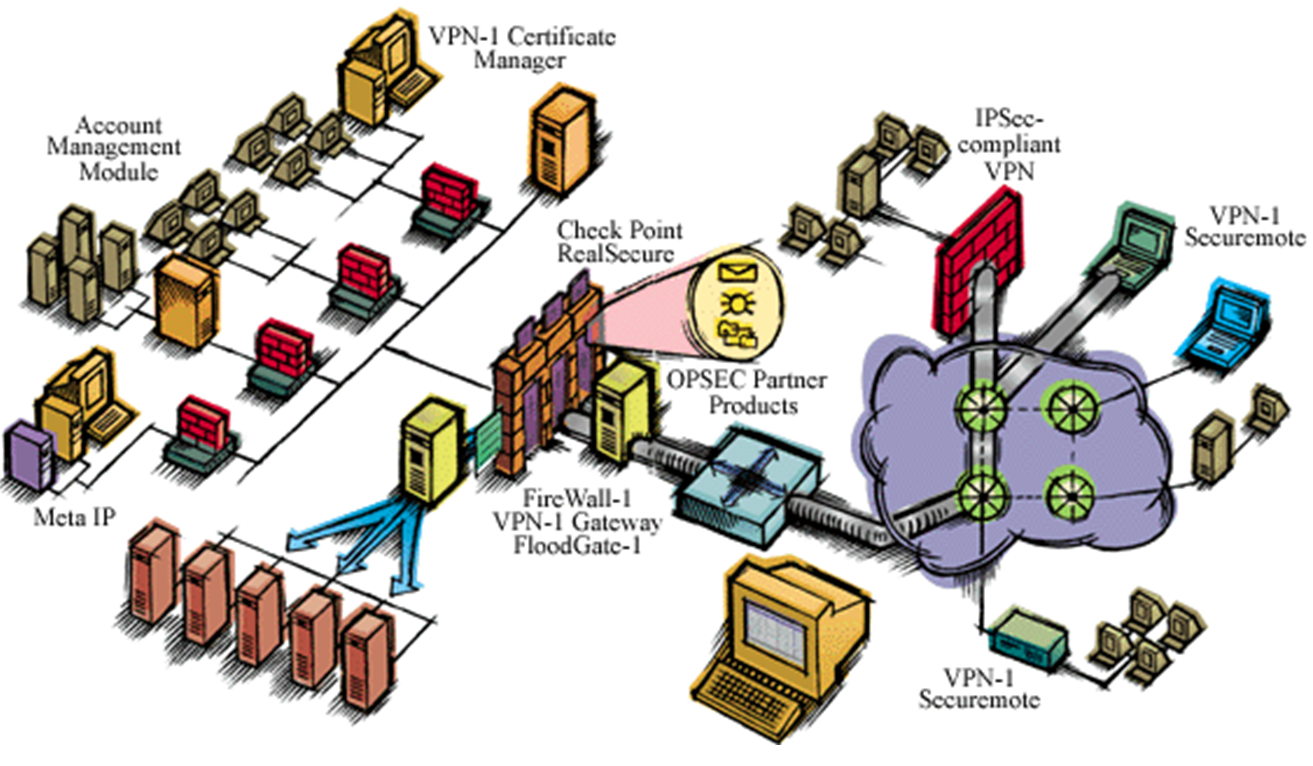

- Enterprise Security

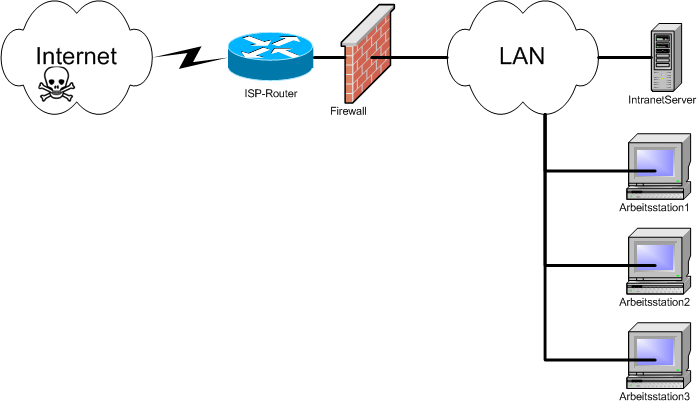

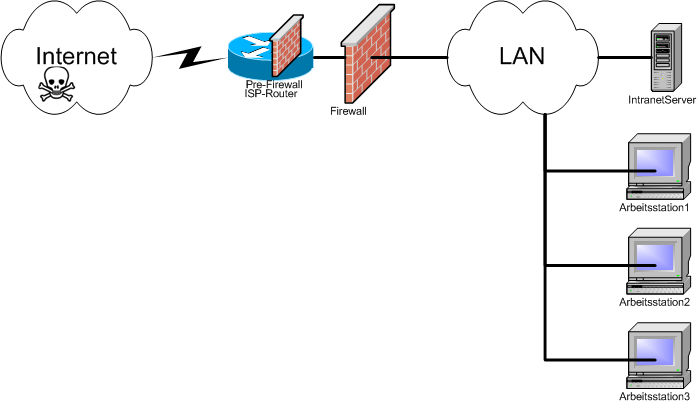

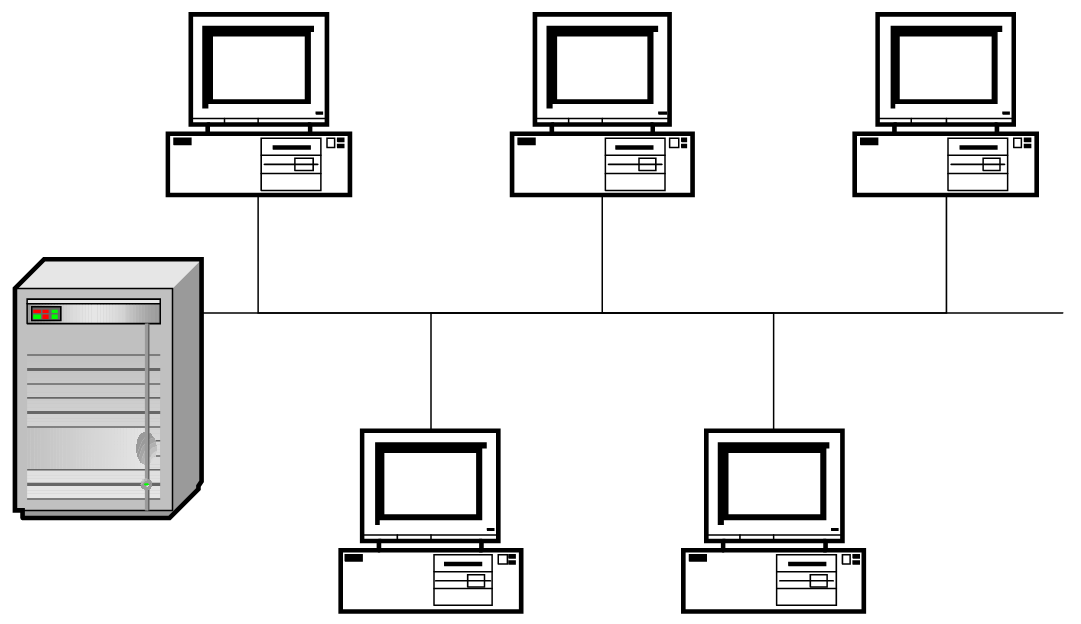

Sicherheit: Firewall - Standardposition der Firewall

Sicherheit: Firewall - Single Firewall

Sicherheit: Firewall - Router als Filter

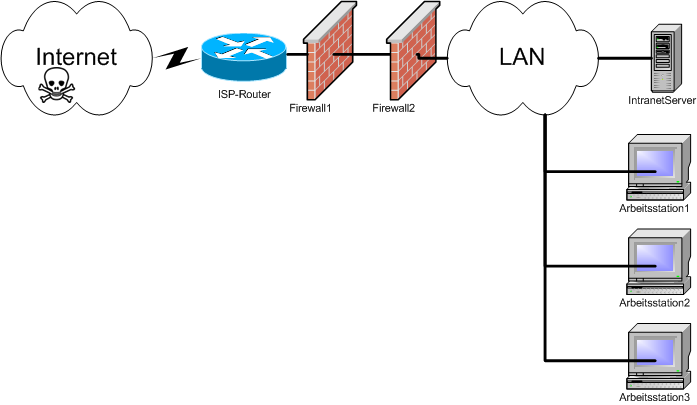

Sicherheit: Firewall - Dual Firewall

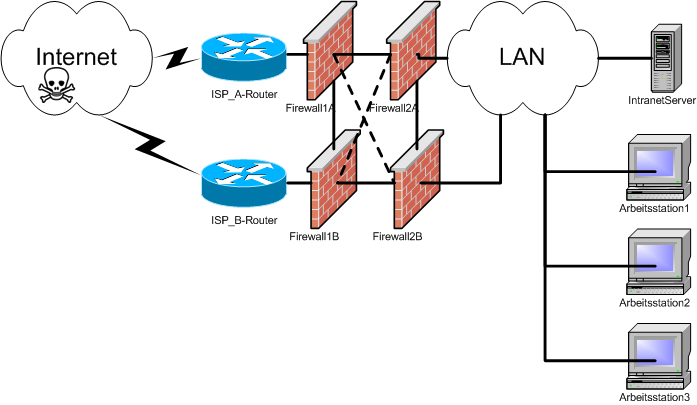

Sicherheit: Firewall - Dual Firewall Redundant

Sicherheit: Firewall - Dual Firewall mit DMZ

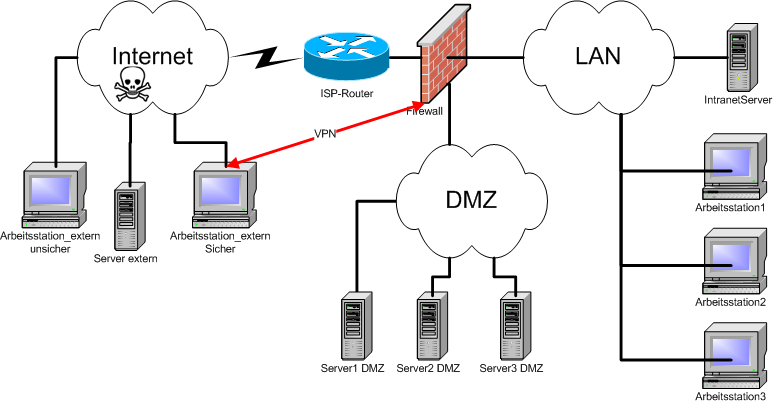

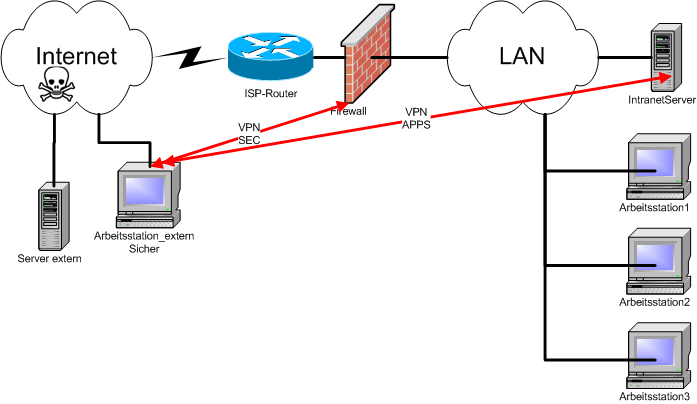

Sicherheit: Firewall - Remote User (Teleworker)

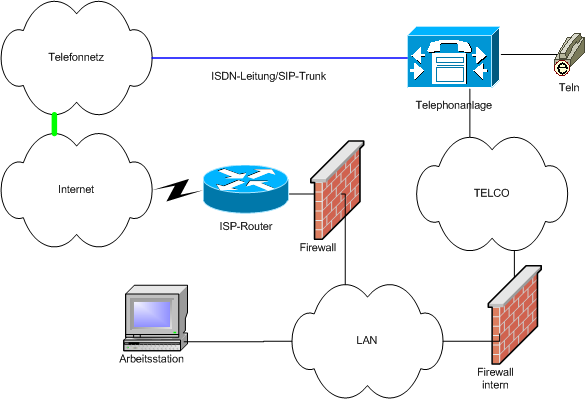

Sicherheit: Firewall - Praktisches Beispiel

Sicherheit: Firewall - Enterprise Security

Sicherheit: Firewall - Funktionsweise

- Packet Filtering (Überwachungsrouter)

- In der Netzwerkschicht (Layer 3)

- Die meisten Packetfilterfirewalls können auch Layer 4

- Application Layer Gateway (ALG)

- In der Anwendungsschicht (Layer 7)

- Stateful Inspection

- Zwischen der Datensicherungs- und der Netzwerkschicht (Layer 2,5)

- Die meisten Stateful-Inspection-Firewall können auch ein bißchen Applikationsdurchgriff

- Next Generation Firewalls

Sicherheit: Firewall - Packet Filtering

- Primär in Layer 3

- Anhand der Quell- und Zieladresse werden die Entscheidungen getroffen

- z.B: Antispoofing-Regeln

- RFC 1918-Adressen werden nicht durchgelassen

- Adressen des LANs dürfen nicht von der Outside-Schnittstelle kommen

- z.B.: Vom Internet werden nur Antworten zugelassen

- z.B.: Von bekannten IP-Adressen werden keine/alle Pakete durchgelassen

- Vorteile: Einfach, billig und transparent für Applikationen

- Nachteile: Schwache Performance, nicht transparent, eingeschränkte Skalierbarkeit und wenige Applikationen

Sicherheit: Firewall - Application Layer Gateway (ALG)

- Arbeitet in der Applikationschicht (Layer 7) als Proxyserver

- Kennt die Protokolle der jeweiligen Applikation und kann daher das gesamte Datenpaket analysieren

- Problematisch sind die verschlüsselten Protokolle (SSL/TSL):

- Aufbrechen der Verschlüsselung (=Man in the Middle-Attacke)

- Verschlüsselte Pakete nicht prüfen (ALG wird sinnlos)

- z.B.: Erkennen von Tunneln mit Hilfe von Applikationsprotokollen (der meist offene Port 80 wird zum Tunneln benutzt)

- Vorteil: Hohe Sicherheit im Bereich der Applikationen

- Nachteile: Geringe Security (untere ISO-Schichten ungeschützt), ACLs aufwendiger, nicht erweiterbar, existiert nur für wenige Applikationen

Sicherheit: Firewall - Stateful Inspection

- Mit Hilfe von dynamischen Zustandtabellen wird der gesamte Datenverkehr beobachtet (nicht nur ein einzelnes Paket)

- Dadurch wird es möglich, automatisch Antworten aus dem Internet auf Anfragen aus dem Intranet zuzulassen

- Auch können komplexere Angriffe, bei denen jedes einzelne Paket harmlos ist, erkannt werden

- Viele DOS-Attacken (z.B. mit halboffenen TCP-Verbindungen) können unterbunden werden

- Unterstützt auch alle Möglichkeiten der Packet-Filter-Firewalls

- Vorteil: Hohe Sicherheit (alle ISO-Schichten werden geschützt), hohe Leistung (eigener Modul im Kernel oder Spezialkernel), Applikationsdurchgriff, skalierbar, erweiterbar, transparent für Applikationen

Sicherheit: Firewall - Next Generation Firewalls

- Da eine Firewall zur Sicherung des Netzes heute nicht mehr ausreicht, bieten einige Hersteller "Next Generation Firewalls" an

- Dabei werden Firewalltechniken mit weiteren bekannten Sicherheitstechniken kombiniert

- IDS/IPS

- Antimalwaresystemen

- Anti-SPAM-Systeme

- ...

- D.h. diese bringen keine neue Security aber u.U. eine wesentlich einfachere Verwaltung und eine geringere Zahl an Geräten im Netz

Sicherheit: Firewall - Beispiel

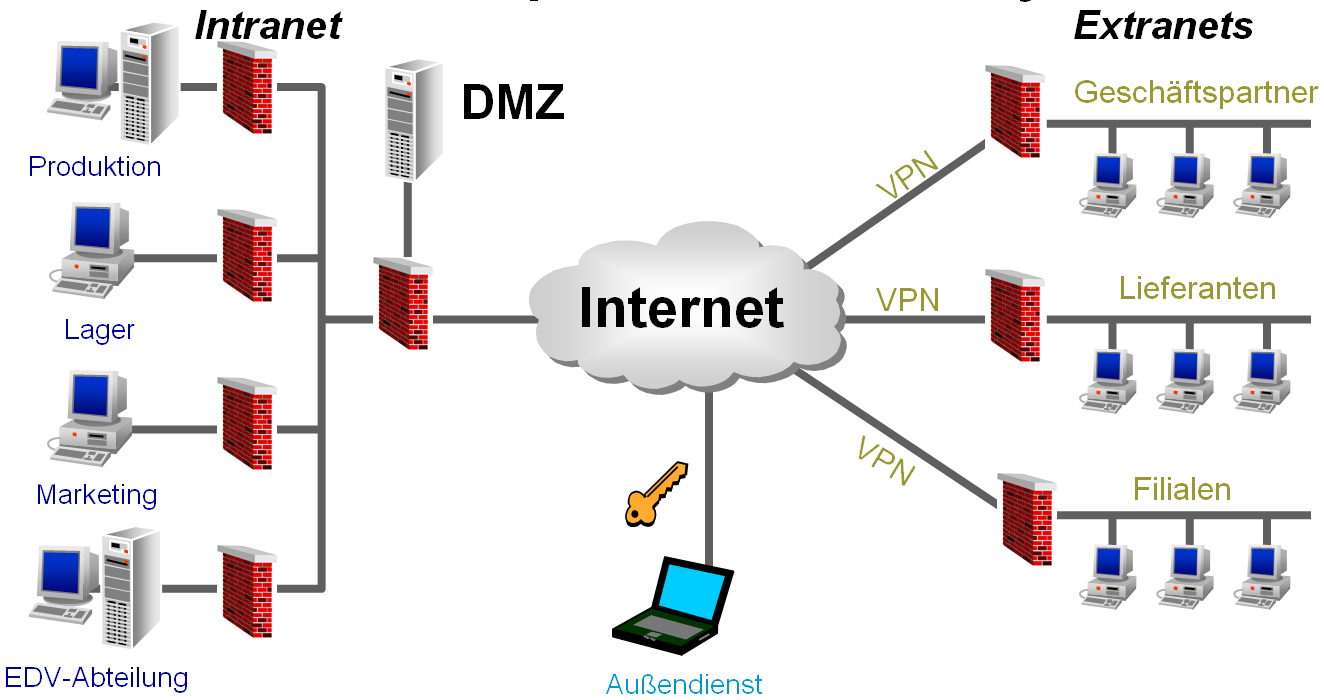

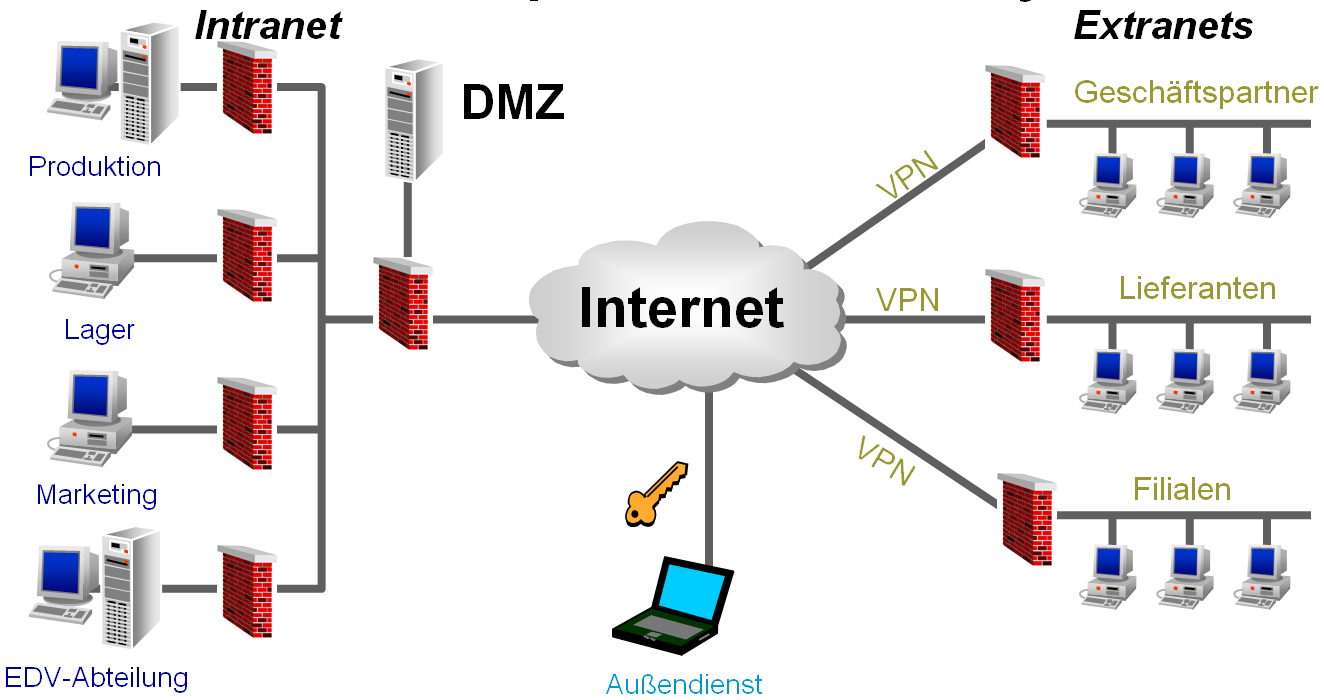

Sicherheit: Einführung in die VPN-Technik

- Was ist ein VPN-Tunnel?

- Wozu werden VPN-Tunnel benötigt?

- Grundlagen

- Realisierungsmöglichkeiten

- Notwendige Parameter

- Lücken

- Tunnelprotokolle

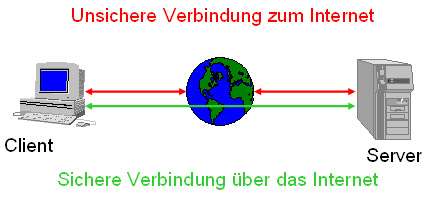

Sicherheit: VPN - Was ist ein VPN-Tunnel?

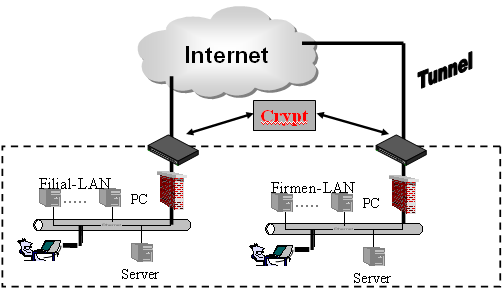

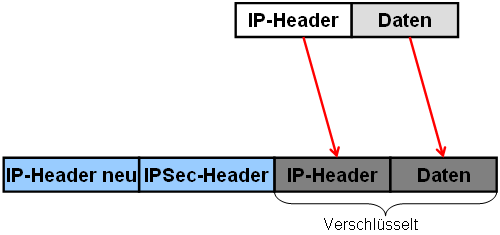

- Ein virtueller Kommunikationspfad über ein anderes (anderes Protokoll, Datenkapselung, ...) Netz

- Dabei werden die Datenpakete einer Kommunikation in andere Datenpakete eingepackt (z.B.: IPX/IP-Tunnel, IP/IP-Tunnel, ...)

- Im Gegensatz zum Transportmodus, bei dem Datenpakete um gewisse Eigenschaften erweitert werden

- Diese Eigenschaften können z.B.:

- Das Verbergen von RFC 1918-Adressen im Internet sein

- Das Verschlüsseln von Daten sein

- Der Transport von nicht direkt routbaren Protokollen sein

Sicherheit: VPN - Wozu VPN-Tunnel?

- Heute meist zur Erhöhung der Sicherheit

- Daten werden verschlüsselt über ein öffentliches Netz übertragen

- Kostenreduzierung, da bisher verwendete Standleitungen durch VPNs ersetzt werden können, ohne das Sicherheitsrisiko zu erhöhen

- Zugriff auf Firmenressourcen für Mitarbeiter auch von außerhalb der Firma

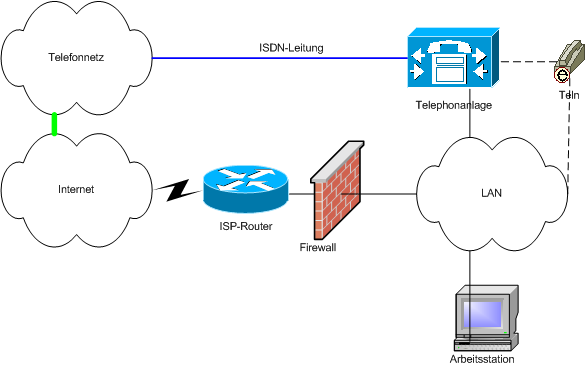

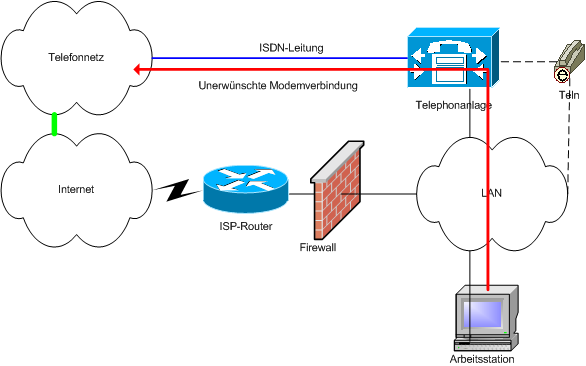

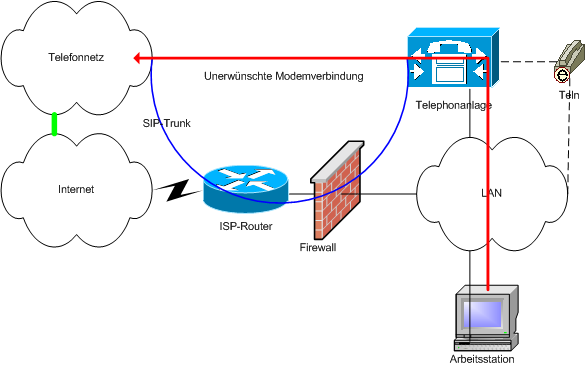

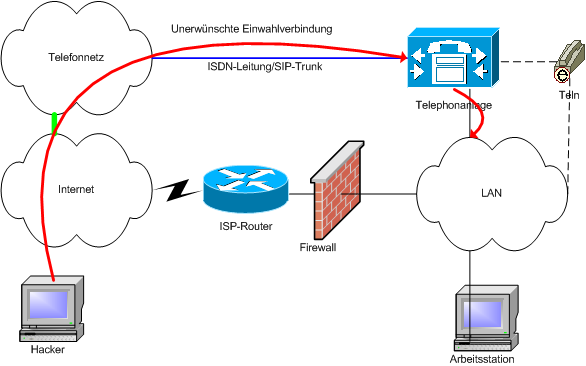

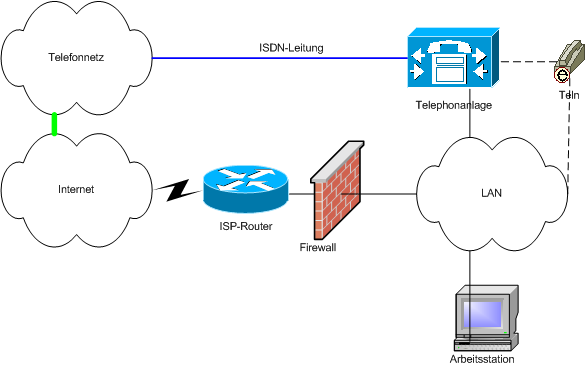

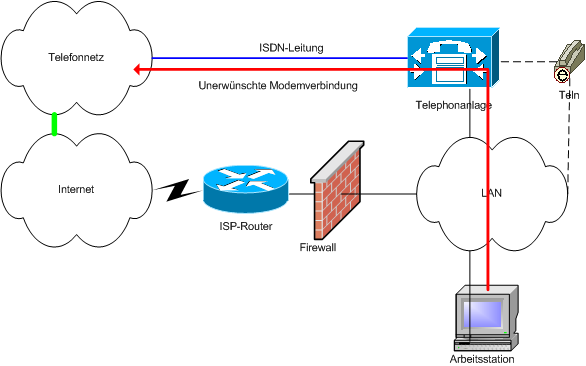

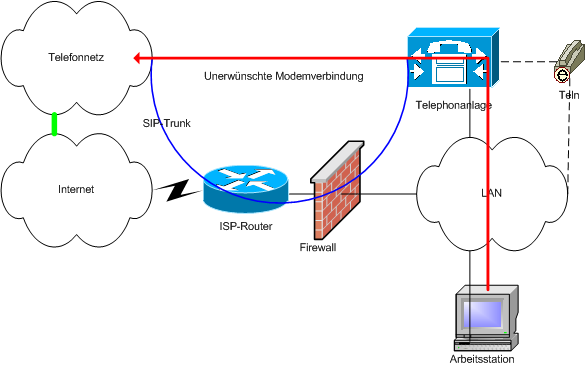

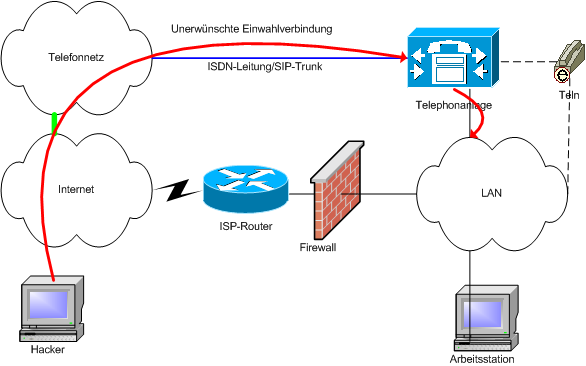

- Zugriff auf Teile eines Netzes zu Wartungszwecken (z.B.: Telephonanlage in einem Netz)

- ...

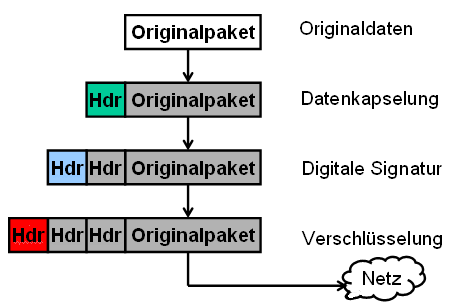

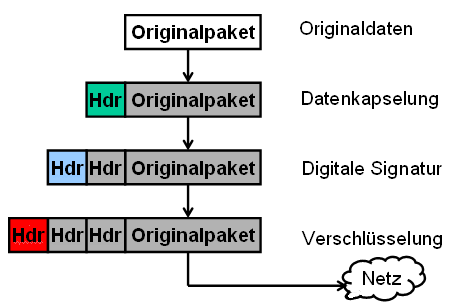

Sicherheit: VPN - Grundlagen 1

- Je nach gewünschter Sicherheit werden im Tunnel verschiedene Stufen angeboten

- Nur Kapselung

- Verschlüsselung

- Digitale Signatur

- Bei der Kapselung werden nur die Daten neu verpackt d.h. kein Sicherheitsgewinn

- Wenn die Daten dabei auch verschlüsselt werden, können schon Sicherheitsdienste implementiert werden

- Auch die Digitale Signatur stellt einen Sicherheitsdienst dar

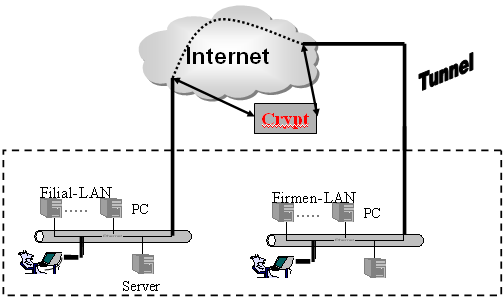

Sicherheit: VPN - Grundlagen 2

- Internetanbindungen sind i.a. unsicher

- Durch einen Tunnel können abhörsichere Verbindungen aufgebaut werden

- Oder auch Verbindungen, die nicht durch das IP-Protokoll abgedeckt werden

Sicherheit: VPN - Grundlagen 3

- Mittels zusätzlicher Header werden weitere Funktionen implementiert

Sicherheit: VPN - Realisierungsvarianten

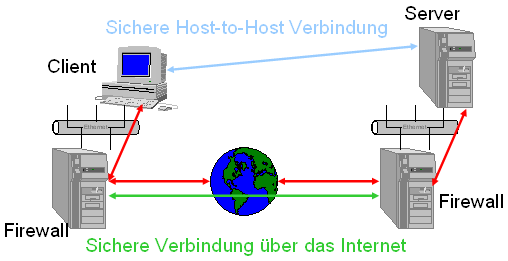

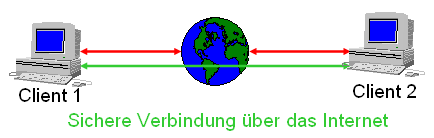

- Rechner zu Rechner (Client to Host VPN)

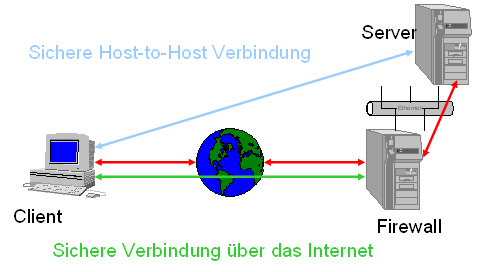

- Rechner zu Netz (Client to Site VPN)

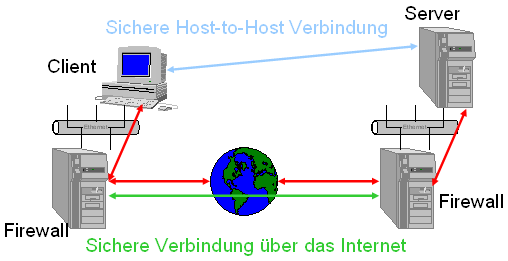

- Netz zu Netz (Site to Site VPN)

- VPN-Ende in einer Firewall

- VPN-Ende in einem Router

- VPN-Ende in einem eigenen Server (VPN-Konzentrator)

- VPN durch ISP zur Verfügung gestellt

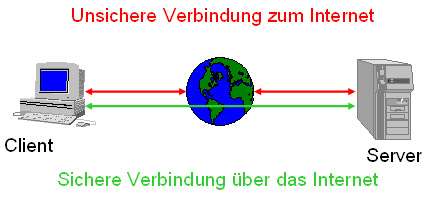

Sicherheit: VPN - Realisierungsvariante 1

- Rechner zu Rechner (Client to Host VPN)

- Unsichere Internetanbindungen werden zu einem sicherem Kommunikationskanal

- Daten werden im Klartext nur in den beiden Endpunkten zur Verfügung gestellt

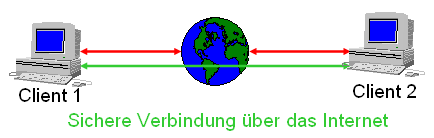

Sicherheit: VPN - Realisierungsvariante 2

- Rechner zu Netz (Client to Site VPN)

- Daten stehen im Klartext nur an einem Endpunkt und im Zielnetz zur Verfügung

Sicherheit: VPN - Realisierungsvariante 3

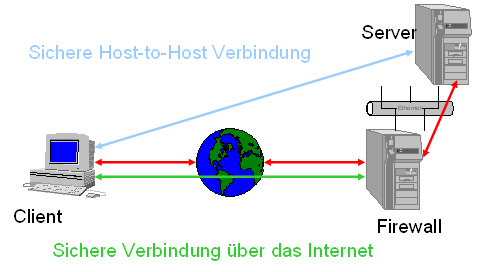

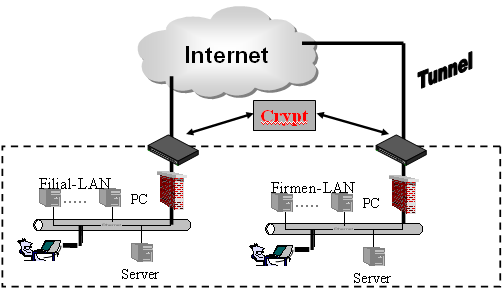

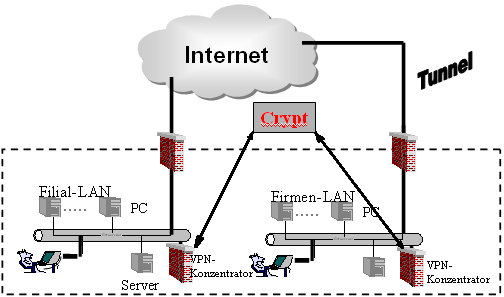

- Netz zu Netz (VPN-Ende in einer Firewall)

- Daten stehen in beiden Netzen im Klartext zur Verfügung

Sicherheit: VPN - Realisierungsvariante 4

- Netz zu Netz (VPN-Ende in einem Router)

- Daten stehen in beiden (Teil-)Netzen im Klartext zur Verfügung

Sicherheit: VPN - Realisierungsvariante 5

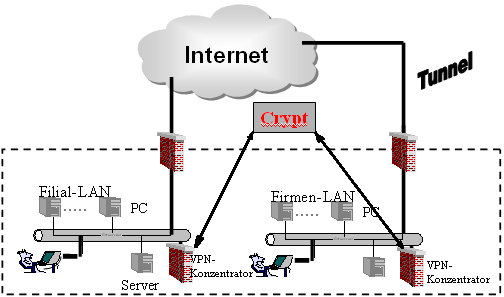

- Netz zu Netz (VPN-Ende in einem VPN-Konzentrator)

- Daten stehen in beiden (Teil-)Netzen im Klartext zur Verfügung

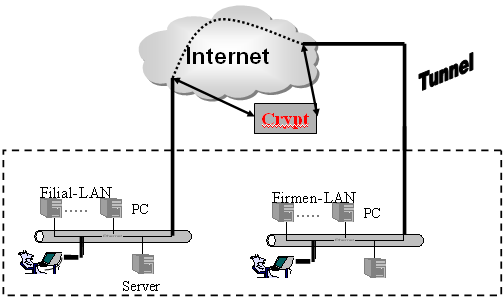

Sicherheit: VPN - Realisierungsvariante 6

- Netz zu Netz (VPN durch ISP)

- Daten stehen in beiden Netzen inkl. der Internetanschlußleitungen im Klartext zur Verfügung

Sicherheit: VPN - Notwendige Parameter 1

- Verschlüsselungschema

- Verschlüsselung

- Authentifikationsmethode

- Preshared Secret

- Public Key Signatures

- ...

Sicherheit: VPN - Notwendige Parameter 2

- Methode zur Datenunversehrtheit

- Schlüsselaustausch-Parameter

- Diffie Hellman 768 Bit

- Diffie Hellman 1024 Bit

- IKE (RFC 2409)

- ...

- ...

Sicherheit: VPN - Lücken

- Private Schlüssel, die lange Zeit gleich bleiben, können gebrochen werden

- Lange Leertexte sind bei einigen Verfahren problematisch

- Lücken in der Ausführung (Programmierung) der Verfahren

- Benutzer (Preshared, Fingerprint, ...)

Sicherheit: VPN - Tunnelprotokolle

- L2F - Layer 2 Forwarding

- PPTP - Point-to-Point Tunneling Protocol

- L2TP - Layer 2 Tunneling Protocol

- IPv4/IPv6 - Internet Protocol

- IPSec - Internet Protocol Security

- AH - Authentication Header

- ESP - Encapsulating Security Payload

Sicherheit: VPN - L2F

- Layer 2 Forwarding

- Entwickelt von Cisco (Nortel, Shiva)

- RFC 2341 aus 1998 (historic!)

- Reines Tunnelprotokoll (d.h. keine Verschlüsselung)

- Punkt zu Mehrpunktverbindungen möglich

- ISO-Schicht 2

- Sollte nicht mehr im Einsatz sein!

Sicherheit: VPN - PPTP

- Point-to-Point Tunneling Protocol

- Entwickelt vom PPTP-Forum (Microsoft, U.S.-Robotics, ...)

- Kein Standard, kein Keymanagement, keine Integritätsprüfung

- Verschlüsselung (40, 56 und 128 Bit)

- ISO-Schicht 2

- Dringendst ersetzen! (z.B.: Artikel in Heise Security)

Sicherheit: VPN - L2TP

- Layer 2 Tunneling Protocol

- Zusammenführung von L2F und PPTP

- RFC 2661 aus 1999 (proposed)

- Unterstützung von Mehrpunktverbindungen und NAT

- Authentifizierung mittels PAP/CHAP

- Keine Verschlüsselung (kann aber ergänzt werden z.B.: RFC 3193)

- Version 3 aus 2005 in RFC 3931 definiert

Sicherheit: VPN - IPv4/IPv6

- Internet Protocol

- Im IPv4-Protokoll keine Sicherheitsfunktionen implementiert

- Daher kann auch nur innerhalb der Nutzdaten mit Hilfe von Sicherheitsfunktionen (Verschlüsselung) gearbeitet werden

- IPSec (s.u.) später für IPv4 adaptiert.

- In IPv6 sind Sicherheitsfunktionen in das Protokoll implementiert

- In IPv6 mehr Sicherheit, da ganze Pakete gesichert werden können

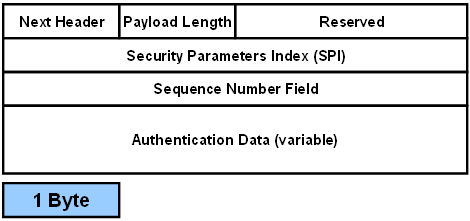

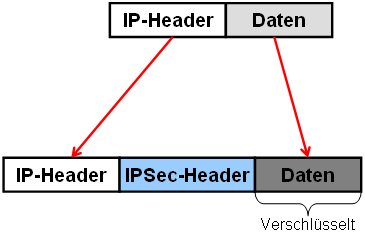

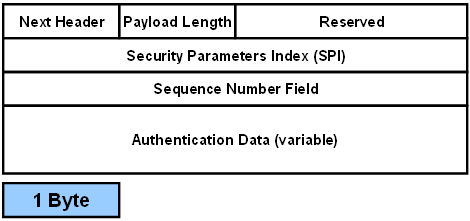

Sicherheit: VPN - AH

- Authentication Header

- RFC 2402

- Im Header davor steht 51 als Protokolltyp

(IPv4 Protocol- bzw. IPv6 Next Header-Field)

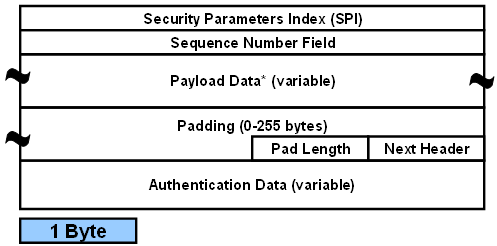

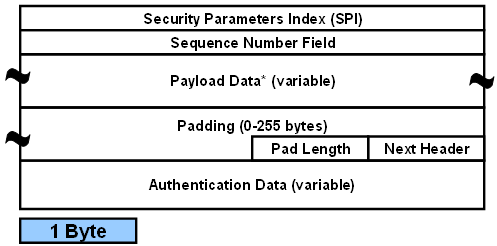

Sicherheit: VPN - ESP

- Encapsulating Security Payload

- RFC 2406

- Im Header davor steht 50 als Protokolltyp

(IPv4 Protocol- bzw. IPv6 Next Header-Field)

Sicherheit: VPN - Sonstiges

- Hashfunktion

- HMAC (RFC2104) keyed-Hashing for Message AuthentiCation

- MD5 (RFC 1321) Message Digest algorithm

- SHA (FIPS 180-1 1994) Secure HAsh standard

- ...

- Verschlüsselungsalgorithmen

- DES (ANSI X3.106) Data Encryption Standard bzw. 3DES

- Blowfish (Dr.Dobb's Journal, April 1994)

- RC5 Rivest Cipher 5 (RSA Data Security 1994) bzw. RC6

- AES Advanced Encryption Standard (NIST 2000)

- ...

Sicherheit: IDS/IPS

- Angriffsabwehrmanagement

- Definition

- Sensorarten

- Fehlalarme

- Varianten

- Aufgaben

- Anomalieerkennung

- Auswirkungen auf das Netzwerk

Sicherheit: IDS/IPS - Angriffsabwehrmanagement

Sicherheit: IDS/IPS - Definition

- Ein Intrusion Detection System ist ein Konglomerat von Möglichkeiten, Angriffe zu erkennen und – im Gegensatz zu statischen Firewallsystemen - darauf reagieren zu können.

- Die Reaktion besteht bei einem IDS aus der Aufzeichnung des Ereignisses

- Weiters besteht die Möglichkeit der Alarmierung

- Ein Intrusion Prevention System bietet zusätzlich die Möglichkeit, den Angriff zu unterbinden

Sicherheit: IDS/IPS - Sensorarten

- Network Based Sensor

- Beobachtet den Netz-Traffic

- Dedizierte Hardware/Software Lösung

- Verwendet Daten-Pakete am Netz für die Informationsgewinnung

- Host Based Sensor

- Benötigt LOG-Files und auditing agents

- Man muß Software auf das zu überwachende System laden

- Verwendet Daten-Pakete am Netz für die Informationsgewinnung

- Hybrid Sensor

- Kombination aus Network und Host Based Sensor

Sicherheit: IDS/IPS - Fehlalarme

| |

True |

False |

| Positive |

True-Positive

Ein Alarm wurde

generiert und es

gab einen

Alarmzustand |

False-Positive

Ein Alarm wurde

generiert und es

gab keinen

Alarmzustand |

| Negative |

True-Negative

Es wurde kein

Alarm generiert

und es gab keinen

Alarmzustand |

False-Negative

Es wurde kein

Alarm generiert

obwohl es einen

Alarmzustand gab |

Sicherheit: IDS/IPS - Varianten

- Background Operation

- Kein menschlicher Eingriff notwendig

- On-demand Operation

- Reaktion ja – aber erst nach Operator-Anforderung

- Scheduled Operation

- "On-Demand", zu definierten Zeitpunkten

- Real-Time Operation

- Automatische Reaktion in Minuten oder Sekunden

- 7*24 Monitoring

- Ständiges "human" controlling für neue Situationen

- Incident Response

- Reaktion auf Meldungen von "außen"

Sicherheit: IDS/IPS - Aufgaben

- Die Analysekomponente hat zwei Teilbereiche

- Signaturanalyse

- Bekannte Angriffe → "Mißbrauchserkennung"

- Analog den Scanengines der Antimalwareprogramme

- Benötigt regelmäßige Updates

- Anomalieerkennung

- Unbekannte Angriffe → "auffälliges" Verhalten

- Analog den Heuristikanalyse der Antimalwareprogramme

Sicherheit: IDS/IPS - Anomalieerkennung - Anforderungen

- Anforderungen:

- Echtzeitfähigkeit

- Schnelle Reaktion ist notwendig, da Intruder ihre Spuren verwischen

- Adaptivität

- Profile und Schwellwerte müssen ständig aktualisiert werden

- Einfache Konfiguration

- Mittels "Default-Profile" muß ein schnelles Umkonfigurieren möglich sein

Sicherheit: IDS/IPS - Anomalieerkennung - Profilarten 1

- Profilarten:

- Benutzerprofile

- Individuelle Arbeitsprofile, die bei jeder Benutzeraktion aktualisiert werden

- Beispiele:

- CPU

- Tippgeschwindigkeit

- Art & Häufigkeit der verwendeten Programme

- bevorzugte Arbeitszeit

- Benutzergruppenprofile

- Zusammenfassung von Benutzern mit ähnlichen Arbeitsmustern

- statische Benutzerprofile

- Benutzerprofile, die nur in unregelmäßigen Abständen aktualisiert werden (gegen langsame, gezielte Benutzerveränderung der Hacker)

Sicherheit: IDS/IPS - Anomalieerkennung - Profilarten 2

- Profilarten:

- Ressourcenprofile

- Beschreibung systemweiter, benutzerunabhängiger Systemressourcen

- Beispiele:

- Speicherbedarf

- Dateizugriffe

- I/O-Aktivitäten an Ports

- verwendete Protokolle

- Prozessprofile

- Überwachung der Systemprozesse, speziell, wenn sie keinem Benutzer zugeordnet sind (z.B: Hintergrundprogramme)

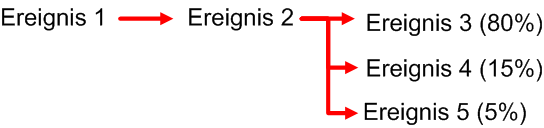

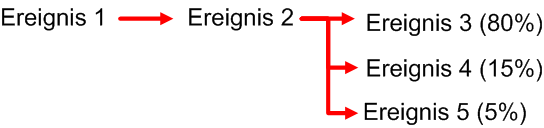

Sicherheit: IDS/IPS - Anomalieerkennung - Modelle

- Profilarten:

- Operationales Modell

- "Schwellwert-Modell" – ein Alarm wird ausgelöst, wenn eine Variable einen bestimmten Wert erreicht (z.B.Loginversuche).

- Modell von Mittelwert und Standardabweichung

- Ein Alarm wird ausgelöst, wenn sich eine Beobachtung nicht in einem "Konfidenzintervall" befindet

- Modell von Zeitreihen

- Ein Alarm wird ausgelöst, wenn sich eine Beobachtung nicht in einem "Konfidenzintervall" befindet. Die Zeit, zu der ein Ereignis eintritt, fließt in die Entscheidung mit ein

Sicherheit: IDS/IPS - Anomalieerkennung - Neuronale Netze

- Die Anomalieerkennung kann auch mit Neuronalen Netzen trainiert werden

- Dabei wird nach einer Lernphase auf die Vorhersagephase umgeschaltet

- Vorteil:

- Kann auch mit "verrauschten" Daten umgehen

- Nachteil:

- Angreifbar in der Lernphase

- Benötigt viel "trial & error" in der Lernphase

Sicherheit: IDS/IPS - Auswirkungen auf das Netzwerk

- IDS

- Wird i.a. offline installiert

- Arbeitet meist mit Kopien der Netzwerkpakete

- Zeitverzögerung des Alarms kann bei hoher Netzlast entstehen

- Port-Mirror bei den Switches notwendig (RFC 2613)

- IPS

- Wird i.a. online installiert

- Arbeitet mit den Originalen der Netzwerkpakete

- Netzwerkpakete werden bei hoher Netzlast verzögert

- Oft in der Firewall installiert, da ähnliche Aufgaben

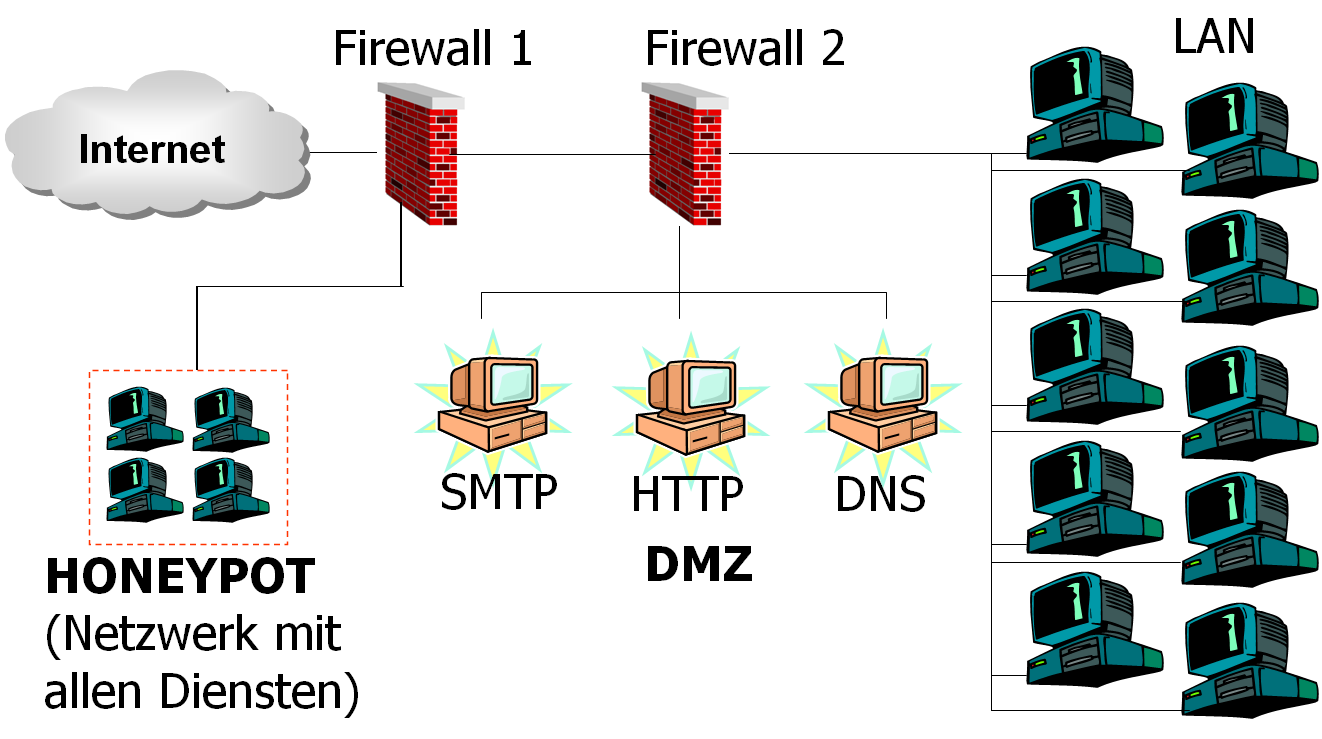

Sicherheit: Honeypot

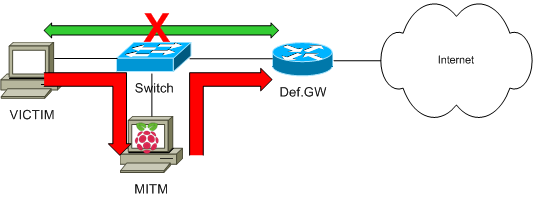

Sicherheit: Man In The Middle-Attacke

- Ziel

- Arten

- Vorgehensweise auf Layer 2

- Beispiel

Sicherheit: MITM - Ziel

- Einen Rechner in ein beliebiges Netz als MITM (Man-In-The-Middle) platzieren und damit Netzwerkverkehr beobachten

- Zugriff von außen auf diesen Rechner

- Der Angriff sollte so lange wie möglich unbemerkt bleiben

- Damit sind auch Manipulationen des Datenverkehrs machbar, allerdings bleibt das oft nicht unbemerkt

Sicherheit: MITM - Arten

- Layer 2: Mit Hilfe von ARP-Spoofing

- Layer 3: Mit einen Rogue-DHCP-Server

- Layer 7: Mit einem Spoofing-DNS-Server

- ...

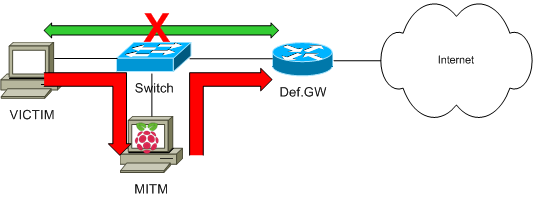

Sicherheit: MITM - Vorgehensweise

- Schritt 1:

- Das betreffende Netzwerk finden

- Schritt 2:

- Platzieren eines Rechner im betreffenden (V)LAN

- Schritt 3:

- Starten der MITM-Attacke (d.h. Umleitung der Datenpakete des Opfers zur Analyse)

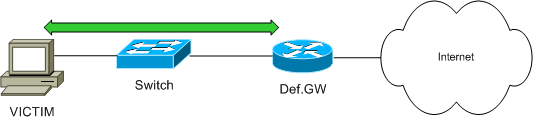

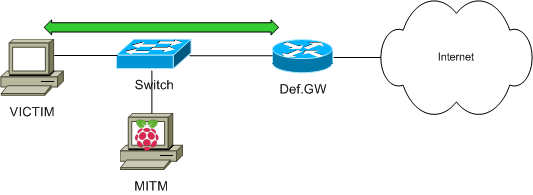

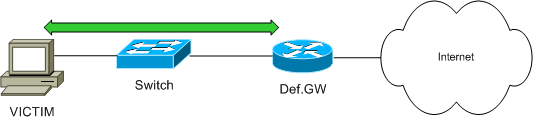

Sicherheit: MITM - Beispiel 1

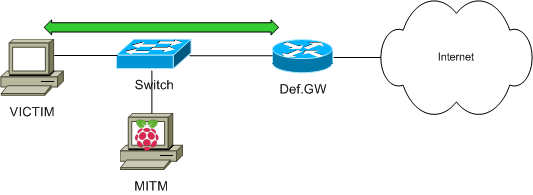

Sicherheit: MITM - Beispiel 2

Sicherheit: MITM - Beispiel 3

Sicherheitsverwaltung: Labor

- Auswerten von Logfiles zu einem Sicherheitsbericht

- Welche Logfiles

- Syslog

- Windows Ereignisanzeige

- Firewall

- Intrusion Detection System

- ...

- Auswerten der Logfiles

- Erstellen des Sicherheitsberichts

Betriebsparameter

- Betriebsparameter definieren

- Beispiele für Betriebsparameter

- Wichtige Betriebsparameter erkennen

- Wichtige Betriebsparameter überwachen

- Konsequenzen aus der Überwachung

Betriebsparameter: Definition

- Ein Betriebsparameter ist eine Eigenschaft, die den "Betrieb" charakterisiert

- Oft durch eine Kennzahl oder eine Kenngröße beschrieben

- Abweichungen von den Sollwerten haben i.a. negative Auswirkungen auf den Betrieb

Betriebsparameter: Gliederung

- Hardware

- Dienste

- Betriebssystem

- Applikationen

- Protokolle

- ...

Betriebsparameter: Hardware

- Client-Computer

- Router

- Switch

- Kabel

- Access Point

- Appliance (Firewall, NAS, ...)

- Server

- ...

Betriebsparameter: Dienste

- Webserver

- Mailserver

- VoIP-Server

- Verzeichnisdienst

- Datenbankserver

- Groupwareserver

- ...

Betriebsparameter: OS

- Clientbetriebssysteme

- Serverbetriebssysteme

- Routerbetriebssysteme

- Switchbetriebssysteme

- Appliancebetriebssysteme

- "Telephon"betriebssysteme

- ...

Betriebsparameter: Applikationen

- Büroapplikationen (Text, Tabellenkalkulation, Präsentation, …)

- Datenbankapplikationen (CRM, …)

- Groupware (Kalender, Workflow, …)

- Geschäftsanwendungen

- "Netz"-Anwendungen (Browser, Mail, …)

- Entwicklungsapplikationen (Compiler, …)

- ... (Antimalwareprogramme, …)

Betriebsparameter: Protokolle

- Protokolle der Anwendungsschicht

- Protokolle der Transportschicht

- Protokolle der Netzwerkschicht

- Protokolle der Datenverbindungsschicht

- ...

Betriebsparameter: Beispiele

Betriebsparameter: Auswahl

- Kriterien erstellen, nach denen aus der Unzahl von Parametern, die ausgewählt werden, die wichtig (=notwendig für den Betrieb der Firma (Institution, …)) sind

- Meßbarkeit dieser Parameter sicherstellen

- Definition von Grenzwerten

Betriebsparameter: Überwachung

- Festlegung, wie diese Parameter überwacht und protokolliert werden

- Automatisch und/oder Manuell

- Laufend ("Trap"gesteuert) / Zyklisch / Bei Bedarf

- Zentral oder Dezentral

- Verantwortung für Überwachung

Betriebsparameter: Konsequenzen

- Passiv: Logfiles bzw. Datenbank

- Aktiv: Meldung bzw. Alarmierung

- Meldung: Popup, Mail, SMS, …

- Einstufung der "Dringlichkeit"

- Reaktion?

- Wer, Wie, Wann

- Protokollierung der Reaktion

Betriebsparameter: Überwachungsframeworks - NonOSS

- HP OpenView → HP Business Technology Optimization bzw. HP Service Activator

- IBM Tivoli

- (CA NSM → CA Netmaster, CA wurde zu CA Technologies als Teil von Broadcom)

- Microsoft Operation Manager (MOM) → Microsoft System Center Operations Manager (MS-SCOM)

Betriebsparameter: Überwachungsframeworks - OSS

NAGIOS

- Was ist das

- Geschichte

- Features

- Versionen

- Umsetzung

NAGIOS

- Nagios

- Ain´t

- Gonna

- Insist

- On

- Sainthood

NAGIOS: Fakten

- OSS (Open Source Software)

- Autor: Ethan Galstad (et al.)

- NAGIOS ist ein Monitoring System zur Überwachung der IT-Infrastruktur

- Schwierigkeiten sollen erkannt werden, bevor sie "kritisch" werden (d.h. den Betrieb stören)

NAGIOS: Geschichte

- 1996

- MS-DOS Applikation, um die Funktion von Netwareservern zu überwachen

- 1998

- 1999

- Open Source Projekt "NetSaint"

- PlugIns

- 2002

- Aus markenschutzrechtlichen Gründen Umbenennung in NAGIOS

- 2007

- Gründung der Nagios Enterprises, LLC zur Vermarktung der Dienstleistung und der Entwicklung

NAGIOS: Features 1

- Umfangreiche Überwachung

- Überwachung von Applikationen, Diensten, Betriebssystemen, Netzwerkprotokollen, Infrastrukturkomponenten

- Script APIs erlauben die Überwachung von Nichtstandardkomponenten (z.B.: eigener Software)

- Aufbereitete Darstellung

- Zentrale Sicht auf die gesamte IT-Infrastruktur

- Detaillierte Statusinformationen im Webinterface

- Wahrnehmung

- Rasches Erkennen von Ausfällen einer Infrastrukturkomponente

- Alarme an die zuständigen Personen mittels eMail oder SMS

- Eskalationsmöglichkeiten sichern die Zustellung eines Alarms an die richtigen Personen

NAGIOS: Features 2

- Problembeseitigung

- Alarmbestätigungen erleichtern die Kommunikation und die Problembearbeitung

- Ereignissteuerungen (Event handler) erlauben den automatischen Neustart von Anwendungen oder Diensten

- "Proaktive" Planung

- Erweiterungen zur Beobachtung von Trends und zur Planung der Kapazität bewahren vor Engpässen

- Geplante Ausfälle erlauben die Verhinderung von Alarmen während des Ausbaus der Infrastruktur

- Auswertung und Berichte

- Verfügbarkeitsberichte sichern die Einhaltung von SLAs

- Historische Berichte bieten die Aufzeichnung von Alarmen, deren Bestätigung und Beantwortung

- "Addons" erweitern die Berichtsmöglichkeiten

NAGIOS: Features 3

- Mandantenfähigkeit

- Der mehrbenutzerfähige Zugriff erlaubt allen Berechtigten die jeweilige Sicht auf ihre Infrastruktur

- Benutzerspezifische Darstellungen sichern die jeweils notwendige Detailtiefe

- Erweiterbare Architektur

- Einfache Integration in Anwendungen von Drittanbietern mit Hilfe mehrerer APIs

- Erweiterung der Basisfunktionalität durch zahlreiche AddOns (nicht alle OSS)

- Bewährte und stabile Plattform

- Mehr als 20 Jahre in Entwicklung/am Markt

- Skalierbar auch für viele zu überwachende Knoten (mehrere 1000)

- Redundanz zur Ausfallssicherung garantiert die unterbrechungsfreie Überwachung kritischer IT-Infrastruktur

NAGIOS: Features 4

- Dynamische "Community"

- Mehr als eine Million Benutzer

- Kostenloser Support über Mailinglisten

- Viele Addons

- Anpassbarer Programmcode

- OSS (Open Source Software)

- GPL (General Public License)

- Damit Zugriff auf den gesamten Quellcode

NAGIOS: Installation

- Die Installation erfolgt abhängig vom eingesetzten Betriebssystem am Überwachungsserver

- Schnellstartanleitungen für verbreitete Betriebssysteme (z.B.: OpenSuSE, Ubuntu, …) finden sich unter:

NAGIOS Quickstart

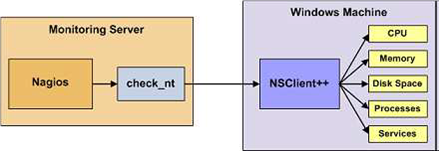

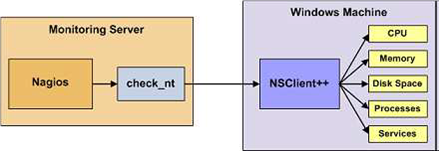

NAGIOS: Überwachung Windows

- Agent (NSClient++, NC_Net, …) am Zielsystem Windows

Quelle: http://nagios.sourceforge.net/docs/nagioscore-3-en.pdf

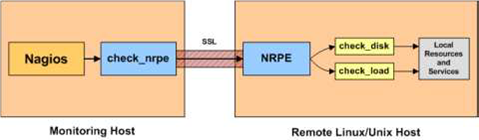

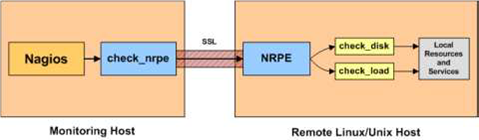

NAGIOS: Überwachung Linux

- Agent am Zielsystem Linux

Quelle: http://nagios.sourceforge.net/docs/nagioscore-3-en.pdf

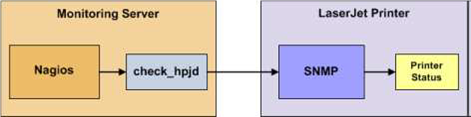

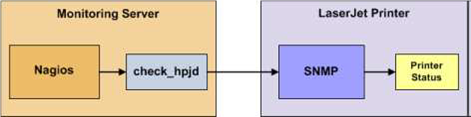

NAGIOS: Überwachung Drucker

- Agent am Zielsystem Netzwerkdrucker

Quelle: http://nagios.sourceforge.net/docs/nagioscore-3-en.pdf

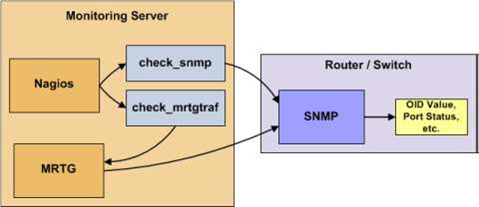

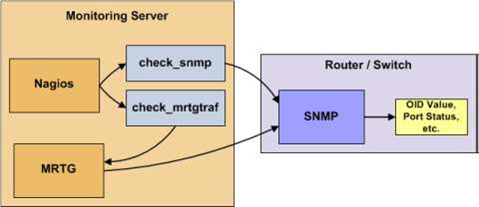

NAGIOS: Überwachung Router/Switch

- Agent am Zielsystem Router/Switch

Quelle: http://nagios.sourceforge.net/docs/nagioscore-3-en.pdf

NAGIOS: Konfiguration Überwachung

- Konfiguration am NAGIOS-Server

- ev. Installieren bzw. Aktivieren eines PlugIns (z.B.: check_nt;)

- Definition des neuen Hosts (unter Verwendung von Templates)

- ev. Definition neuer Dienste

- Neustart des NAGIOS-Dämons

NAGIOS: Konfiguration - Beispiel Windows 1

- Host Definition (/usr/local/nagios/etc/objects/windows.cfg)

- define host{

- use windows-server ; (Template)

- host_name spgsrv

- alias Server_Spengergasse1

- address 192.168.1.2

- }

NAGIOS: Konfiguration - Beispiel Windows 2

- Überwachung der Agentversion

- define service{

- use generic-service; (Template)

- host_name spgsrv

- service_description NSClient++ Version

- check_command check_nt!CLIENTVERSION

- }

NAGIOS: Konfiguration - Beispiel Windows 3

- Überwachung der Laufzeit

- define service{

- use generic-service; (Template)

- host_name spgsrv

- service_description Uptime

- check_command check_nt!UPTIME

- }

NAGIOS: Konfiguration - Beispiel Windows 4

- Überwachung der CPU-Auslastung

- define service{

- use generic-service; (Template)

- host_name spgsrv

- service_description CPU Load

- check_command check_nt!CPULOAD!-l 5,80,90

- }

- Anmerkung: 5=5Minuten, 80%=Warnung, 90%=Critical

NAGIOS: Konfiguration - Beispiel Drucker 1

- Host Definition (/usr/local/nagios/etc/objects/printer.cfg)

- define host{

- use generic-printer ; (Template)

- host_name hplaserjetnet

- alias HP LaserJet 4000 dn

- address 192.168.1.30

- hostgroups allhosts

- }

NAGIOS: Konfiguration - Beispiel Drucker 2

- Überwachung des Druckers

- define service{

- use generic-service; (Template)

- host_name hplaserjetnet

- service_description Printer Status

- check_command check_hpjd!-C public

- normal_check_interval 10

- retry_check_interval 1

- }

NAGIOS: Konfiguration - Beispiel Switch 1

- Host Definition (/usr/local/nagios/etc/objects/switch.cfg)

- define host{

- use generic-switch ; (Template)

- host_name cisco-2960-253

- alias Cisco 2960 Switch Etage1

- address 192.168.1.253

- hostgroups allhosts,switches

- }

NAGIOS: Konfiguration - Beispiel Switch 2

- Überwachung des Pingverhaltens

- define service{

- use generic-service; (Template)

- host_name cisco-2960-253

- service_description PING

- check_command check_ping!200.0,20%!600.0,60%

- normal_check_interval 5

- retry_check_interval 1

- }

- Anmerkung1: WARNING: RTA von 200ms oder Packetloss von 20%

- Anmerkung2: CRITICAL: RTA von 600ms oder Packetloss von 60%

NAGIOS: Konfiguration - Beispiel Webserver 1

- Host Definition (/usr/local/nagios/etc/objects/hosts.cfg)

- define host{

- use host ; (Template)

- host_name webserver

- alias External Web Server

- address 192.189.51.132

- hostgroups allhosts

- }

NAGIOS: Konfiguration - Beispiel Webserver 2

- Überwachung des Webservers

- define service{

- use generic-service; (Template)

- host_name webserver

- service_description HTTP

- check_command check_http

- }

NAGIOS: Labor

- Konfiguration der Überwachung einiger Geräte

- Fertiges NAGIOS-System

- Konfiguration mittels Webinterface

- Kontrolle der Funktionsweise

Troubleshooting

- Motivation

- Fehlermöglichkeiten

- Vorgangsweise

- Prüfmittel - Software

- Prüfmittel - Hardware

- Vorbeugung

Troubleshooting: Motivation

- Fehler im Netzwerk verursachen Ärger und vorallem Kosten

- Daher sollen diese vermieden werden und im Falle des Falles rasch gefunden und beseitigt werden können

- Ein systematische Fehlersuche reduziert eventuelle Ausfallszeiten und behebt Fehler (nicht nur ein "Workaround")

- Auch bei der Wahl eines Workarounds muß im Anschluß der eigentliche Fehler gesucht und beseitigt werden

- Monitoringsysteme (z.B.:NAGIOS) helfen bei der Fehlererkennung

Troubleshooting: Fehlermöglichkeiten

- Arbeitsstation

- Übertragung

- Server

Troubleshooting: Arbeitsstation Hardware

- Netzwerkkarte

- Einstellungen (PnP, (IRQ, Port, DMA))

- Motherboard

- Peripheriegeräte (Platten, ...)

- Stromversorgung

- ...

Troubleshooting: Arbeitsstation Software

- Konfigurationsdateien (z.B.: Registry, CONFIG.SYS, /etc/modules.conf)

- Netzwerkkonfiguration (Registry, /etc/sysconfig/network/ifcfg-eth0)

- Treiber

- Anwendung

- ...

Troubleshooting: Übertragung Hardware

- Verkabelung (Kabellänge)

- Abschlußwiderstand

- Stecker

- Wackelkontakte

- Kurzschlüsse

- Erdung

- Übertragungstechnik

- ...

Troubleshooting: Übertragung Software

- Topologie

- Routing / Router

- Segmentierung (Physisch / Logisch)

- Adress-Schema

- Konfiguration

- ...

Troubleshooting: Server Hardware

- Netzwerkkarte

- Einstellungen (PnP, (IRQ, Port, DMA))

- Motherboard

- Peripheriegeräte (Platten, ...)

- Stromversorgung

- ...

Troubleshooting: Server Software

- Konfigurationsdateien (z.B.: Registry, STARTUP.NCF, AUTOEXEC.NCF, /etc/inetd.conf)

- Treiber und ihre Parameter

- Netzwerkkonfiguration

- ...

Troubleshooting: Vorgangsweise

- Einschränken, welche Komponente für den Fehler verantwortlich ist

- Grobprüfung der Arbeitsstation (Reboot)

- Sichtprüfung des Netzwerkanschlusses

- Sichtprüfung des Servers (OK?)

- Auslesen der Log-Dateien

- Detailprüfung der Arbeitsstation

- Prüfmittel (Software)

- Prüfmittel (Hardware)

Troubleshooting: Prüfmittel - Software

- Prüfen der Konfiguration der Arbeitsstation

- Prüfen der Übertragungsstrecke

- Prüfen der aktiven Komponenten (Switch, ...)

- Prüfen des Servers

- ...

Troubleshooting: Prüfmittel - Software - Arbeitsstation

- Konfigurationsdateien mit aktueller Kopie vergleichen

- Funktionsfähigkeit ohne Netz prüfen

- Funktionsfähigkeit im Netz mit einfacher Anwendung prüfen (ev. Bootstick)

- ...

Troubleshooting: Prüfmittel - Software - Übertragungsleistung

Troubleshooting: Prüfmittel - Software - Komponenten

- Repeater

- Bridges

- Hubs

- Switches

- Router

- SNMP, Managementsoftware

- ...

Troubleshooting: Prüfmittel - Software - Windowsserver

- AUTORUNS.EXE

- REGMON.EXE

- TCPVIEW.EXE

- Eventviewer

- Taskmanager

- Ressourcenmonitor

- ...

Troubleshooting: Prüfmittel - Software - Linuxserver

- ps

- netstat

- iptraf

- systat

- /var/log/messages (bzw. journalctl)

- ...

Troubleshooting: Prüfmittel - Hardware

- Kabeltester (Layer 0,1)

- LAN Troubleshooter (Layer (0,1),2,3)

- LAN Analyzer (Layer 3,4,5,6,7)

- ...

Troubleshooting: Vorbeugung Arbeitsstation

- Benutzerschulung

- Kopie der Konfigurationsdateien

- Backup

- Zertifizierte Hardware

- Standardisierung (so wenig Typen wie möglich)

- Dokumentation

- ...

Troubleshooting: Vorbeugung Übertragungsstrecke

- Zertifizierte Hardware

- Abnahme vor erster Inbetriebnahme

- Dokumentation aller Komponenten

- Laufende Prüfungen

- Dokumentation aller Änderungen

- Wichtige Systeme mit Ersatzstrecken ausstatten

- ...

Troubleshooting: Vorbeugung Server

- Kopie der Konfigurationsdateien

- Backup

- Zertifizierte Hardware

- UPS, SFT-Level, RAID, Cluster, ...

- Dokumentation

- ...

Troubleshooting: Labor

- Meßgeräte und deren Einsatz in der Fehlersuche

Systemcalls

- Definition (Was ist das?)

- Zweck (Warum?)

- Umsetzung

- APIs (Application Programming Interface)

- Bibliotheken

- Beispiel

Systemcalls: Definition

- Systemcalls sind vom Betriebssystem zur Verfügung gestellte Aufrufe, um die Funktionen des Betriebssystems von einem Programm aus benutzen zu können

Systemcalls: Zweck

- Umsetzung der Trennung verschiedener Modi (Kernel, User)

- Datenübergabe zwischen Programm und Betriebssystem

- Nutzen der vorhandenen Betriebssystemfunktionen (z.B.: Datei öffnen, …)

Systemcalls: Umsetzung

- Sehr von der verwendeten Hardware abhängig

- Häufig als Softwareinterrupt implementiert

- Programm meldet damit dem Betriebssystem, welche Funktion benötigt wird

Systemcalls: APIs

- Für eine möglichst einfache Benutzung der Systemcalls stellen die Betriebssysteme APIs (Application Programming Interface) zur Verfügung, über die der Anwendungsprogrammierer die Funktionen benutzen kann

Systemcalls: Bibliotheken

- Da die Betriebssysteme immer mehr Funktionen zur Verfügung stellen, werden auch die Zahl der Systemcalls mehr

- Für unterschiedliche Entwicklungsumgebungen werden Bibliotheken angeboten, die die Verwendung der APIs wesentlich vereinfachen

Systemcalls: Bibliotheken - Bereiche

- I/O

- Dateioperationen

- Windowmanagement

- Timerfunktionen

- Prozessmanagement

- ...

Systemcalls: Beispielübersicht

- Lesen/Schreiben einer Registryeinstellung unter Windows mittels Bibliotheksaufruf

- Lesen einer Datei unter C

Systemcalls: Beispiel1

- z.B.: in der Scriptsprache Autohotkey

- Lesen:

- RegRead, Value, HKCU, Software\CKTools\sudokum, StartX

- Schreiben:

- RegWrite, REG_DWORD, HKCU, Software\CKTools\sgm, StartX, 100

Systemcalls: Beispiel2

- #include <stdio.h>

- ...

- datvar=fopen(filetoread, "r")

- fgets(vektor, maxzeichen, datvar)

- ...

- fclose(datvar)

Systemcalls: Labor

- Schreiben einer Anwendung, die vom Betriebssystem Datum und Uhrzeit in lokaler Darstellung und eventuelle Lokalisierungs- und Spracheinstellungen abfrägt und diese in einem Fenster darstellt (optional mit einem Button zum Aktualisieren, …)

Shellprogrammierung

- Übersicht

- Shellprogrammierung Windows

- Shellprogrammierung Linux

- Beispiel Windows Shell Script

- Beispiele Windows Powershell

- Beispiel Autohotkey

- Beispiel Bashscript

- Beispiel TCL

Shellprogrammierung: Übersicht

- Auftragssteuersprachen

- Je nach Betriebssystem unterschiedliche Skriptsprachen

- VSE: JCL (Job Control Language)

- VMS: DCL (Digital Command Language)

- Windows: BATch, CoMmanD und Powershell

- Linux: Shellscripte

- ...

Shellprogrammierung: Windows

- Betriebssystemeigene Sprachen

- Windows Shell Skript (cmd.exe)

- Windows Power Shell

- Zusätzliche Programme

- VBScript, JScript

- AutoIT, AutoHotKey

- TCL (Tool Command Language)

Shellprogrammierung: Linux

- Betriebssystemeigene Sprachen

- Shellscripte (bash, csh, sh, ksh)

- Zusätzliche Programme

- TCL (Tool Command Language)

- ...

Shellprogrammierung: Windows Shell Script

- Alle Dateien mit bestimmtem Datum anzeigen

-

- @ECHO OFF

- IF %1.==. GOTO EXIT

- DIR | FIND "%1"

- :EXIT

Shellprogrammierung: Windows Powershell

- Alle Prozesse, die mehr als 10MB RAM benötigen, beenden

-

- Get-Process | where { $_.WS -gt 10MB } | Stop-Process

-

- Warten bis Notepad terminiert wird

-

- $processToWatch = Get-Process notepad

- $processToWatch.WaitForExit()

Shellprogrammierung: Autohotkey

- Programm setzt Datum/Uhrzeitinfos einer Datei auf den aktuellen Wert

- P1=%1%

- Start:

- if P1 {

- Filename:=P1

- FileSetTime,,%Filename%,C,0,0}

- else {

- MsgBox, 64, SetDate, Programm setzt Zeitstempel,5}

- ExitApp

- GuiDropFiles:

- P1:=A_GuiControlEvent

- Goto Start

Shellprogrammierung: Bashscript

- Neuen Mailuser auf einem Linuxserver anlegen

- #!/bin/bash

- # Usage: addmailuser username prename lastname

- if ["$1" = ""]

- then

- echo Usage: $0 username prename lastname

- else

- useradd -c "$2 $3" -p -u $1

- passwd $1

- mkdir /home/$1

- chown $1:users /home/$1

- echo "Das ist eine Testnachricht" | mail -s Test $1

- fi

Shellprogrammierung: TCL

- Ausgeben eines Textes

-

- # Erstes TCL-Programm

- button .btn -text "Hallo Benutzer"

- pack .btn

Regular Expressions

- Einführung

- Zeichenausdrücke

- Bereiche und Klassen

- Besondere Zeichen

- Zeichenposition

- Sonderzeichen

- Optionen

Regular Expressions: Einführung

- Reguläre Ausdrücke sind Zeichenketten, die mittels syntaktischer Regeln Mengen von Zeichenketten dient

- \b[A-Z0-9._%+-]+@[A-Z0-9.-]+\.[A-Z]{2,4}\b

- Beschreibt e-Mail-Adressen

Regular Expressions: Zeichenausdrücke

- Beliebiges Zeichen (außer Zeilenumbruch)

- kein oder mehr Vorkommen vom vorangegangenen Zeichen

- kein oder ein Vorkommen vom vorangegangenen Zeichen

- ein oder mehr Vorkommen vom vorangegangenen Zeichen

Regular Expressions: Bereiche und Klassen

| {min,max} | zwischen min und max Vorkommen vom vorangegangenen Zeichen |

-

-

| [a-z] | beliebiger Kleinbuchstabe |

| [A-Z] | beliebiger Großbuchstabe |

-

| [a-zA-Z] | beliebiger Buchstabe |

| [^…] | Zeichen, das nicht in Klasse ist |

Regular Expressions: Besondere Zeichen

| \s | Ein "Whitespace"-Zeichen" (Leerzeichen, Tabulator, Zeilenumbruch) |

| \S | Ein "Nicht-Whitespace-Zeichen" |

| \w | Ein "Wortzeichen" [a-zA-Z0-9_] |

Regular Expressions: Zeichenposition

| ^ | Zeichen muß erstes Zeichen sein |

| $ | Zeichen muß letztes Zeichen sein |

| (…) | z.B.: (Mon|Diens|Donners|Frei)tag

(xy)+ ein oder mehr "xy" |

Regular Expressions: Sonderzeichen

| \xHH | Zeichen in Hexcodeangabe |

| \\ | Backslash (Methode funktioniert für alle Sonderzeichen (.*?+[{|()^$) |

Regular Expressions: Optionen

- An Anfang einer Regular Expression können Optionen stehen: "opt)RegEx"

| i | Groß-/Kleinschreibung irrelevant |

| s | "." inklusive Zeilenumbruch |

| x | ignoriert Whitespace im Muster |

Webapplikationen

- Architektur von Webapplikationen

- Verteilung der Aufgaben bei Webapplikationen

- Speicherung von Daten bei Webapplikationen

- Entwicklungswerkzeuge für Webapplikationen

Webapplikationen: Architektur

- Webserver

- Applikationsserver

- Authentifikationsserver

- Client

Webapplikationen: Webserver - Aufgaben

- Dokumente (HTML-Dateien, CSS-Dateien, Bilder, …) an Clients ausliefern

- Das verwendete Protokoll ist dabei HTTP (Port 80) bzw. HTTPS (Port 443)

- Heute zunehmend dynamisch erstellte Dokumente (SSI, PHP, JSP, ASP, …)

Webapplikationen: Webserver - Zusatzaufgaben

- Cookieverwaltung

- Zugriffsbeschränkungen

- Weiterleitung – Rewrite

- Fehlerbehandlung (Fehlerseiten)

- Protokollierung

- (Caching)

Webapplikationen: Webserver - Produkte

- Apache HTTP Server

- Apache Software Foundation

- IIS (Internet Information Server)

- Nginx